前言:信息时代,无论是对家庭个人电脑还是对政府、银行、医疗机构等单位的办公用电脑,恶意软件都是一个需要引起高度重视的问题。

信息时代,无论是对家庭个人电脑还是对政府、银行、医疗机构等单位的办公用电脑,恶意软件都是一个需要引起高度重视的问题。设备如果感染了恶意软件,将会造成什么危害?这取决于设备感染了哪种恶意软件,因为每种恶意软件都有其不同的目的与行为特征。

下面我们就来介绍一下常见的恶意软件及这些软件都在用户的设备上做些什么做了。

1、病毒与蠕虫

病毒是能够在整个文件系统中复制自身的恶意软件的通称。病毒是一种非常常见的恶意软件,通常会影响被感染设备的性能。病毒需要由用户手动启动,或者通过被感染设备上正在运行的应用程序来启动。

虽然病毒需要用户交互才能开始运行,但蠕虫可能存在更大的问题,因为蠕虫能够无需用户交互就自动传播到其他计算机和网络。这会在一个单位内部网络中形成快速的传播,因为蠕虫可能通过单位内部网络的共享机制实现快速横向传播,感染多台服务器和关键设备。

蠕虫示例 - WannaCry

Wannacry在发布时产生了巨大影响,它能够通过搜索面向公众的中小型企业端口实现自动传播,从而对世界范围内的大量企业和政府都造成了巨大的威胁,并且导致了被感染单位的严重损失。

2、广告软件

恶意软件在很大程度上会试图逃避检测,因为它们不希望用户知道自己的设备已经被感染。但是,如果用户设备感染了广告软件,由于设备上将看到大量广告,用户通常会感受到该恶意软件的存在。

广告软件示例 - DeskAd

DeskAd是一个典型的广告软件,一旦用户设备感染该软件,它将逐步增加浏览器显示的广告量,并将用户的网络流量重定向到恶意网站。

3、间谍软件

间谍软件将整理被感染设备的隐私数据,如浏览器历史记录、GPS信息、密码、网购信息等。然后,将这些信息出售给第三方广告商,或利用这些信息实施网络诈骗。

间谍软件示例 - Pegasus

Pegasus间谍软件由以色列公司NSO开发,该软件以iPhone为攻击目标,通过该软件,能够获取用户手机的摄像头和麦克风使用权限。

4、勒索软件

近年来,勒索软件已经成为了一个重要的网络安全问题,这类恶意软件也为其设计生产人员带来了大量非法收入。

与大多数恶意软件一样,勒索软件通常通过邮件分发,并被伪装成doc、pdf等文件形式。不知内情的用户一旦打开该文件,就会被感染。

与大多数恶意软件通常试图逃避检测不同,勒索软件往往希望用户知道设备已经被感染。勒索软件将首先删除用户设备上的文件备份,然后将磁盘上的所有文件进行加密,使其无法访问。

由于文件备份都已经被删除,勒索软件将显示一条消息,告诉用户,所有文件都已加密,打开文件的唯一办法是向攻击者支付赎金。赎金一般需要以比特币形式支付,勒索软件一般还会指导用户如何访问暗网并进一步支付赎金等。

勒索软件示例 - BlackMatter、Netwalker、Cerber

Blackmatter由REvil和Darkside两个黑客组织联手生产。这两个组织是2020、2021两年最多产的勒索软件组织,它们也是2020年外汇巨头Travelex被勒索事件、2021年美国管道公司Colonial Pipeline被勒索事件,以及2021年美国肉类加工巨头JBS被勒索事件的始作俑者。

etwalker勒索软件于2019年由黑客组织“马戏团蜘蛛”创建。表面上看,Netwalker与大多数其他勒索软件一样,通过钓鱼邮件进入用户设备,进而泄露并加密敏感数据,以达到勒索用户并获得赎金的目的。不幸的是,Netwalker不仅仅是将用户的数据作为勒索手段。为了表明他们的强硬态度,黑客还会在网上泄露被盗数据的样本,并声称,如果不能及时满足其要求,他们将在暗网上发布用户的其余数据。这一手段对于很多敏感数据被泄露的用户而言,具有致命的杀伤力。

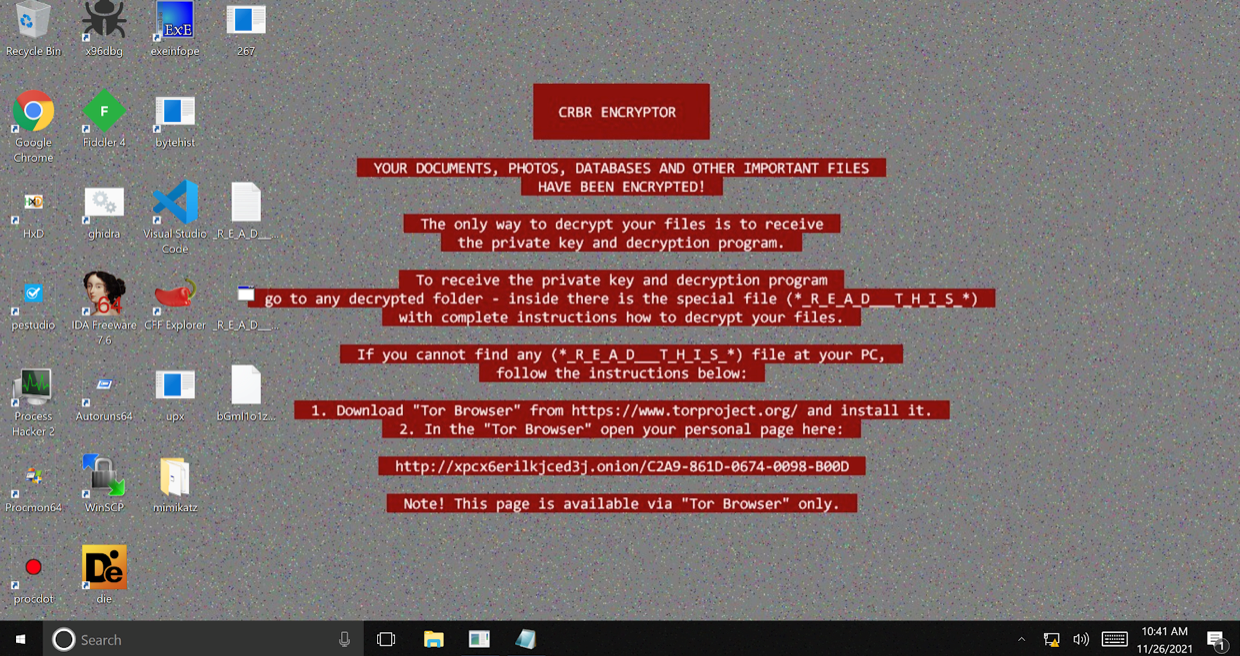

下面图片显示了一台感染了勒索软件Cerber的电脑的界面,以及黑客发给用户的赎金警告:

5、键盘记录器

键盘记录器的键盘记录功能对黑客而言非常有价值,因为,如果用户在被感染设备上输入了密码或者用于网购的金融账户信息,恶意软件就将捕获这些信息并将其传输给攻击者,以便他们非法利用这些信息。

键盘记录器示例 - Remcos

键盘记录器示例 - Remcos

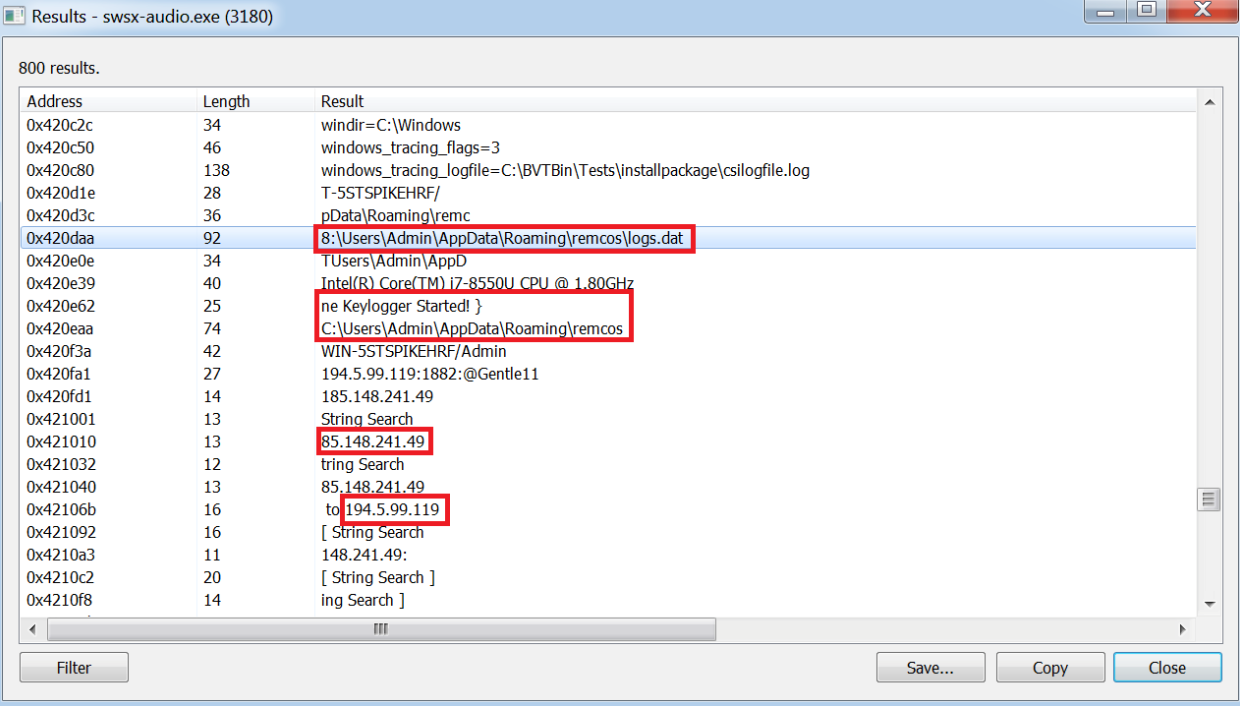

我们利用Process Hacker工具安全地诱发了一个叫作Remcos的键盘记录器。在下图中,我们可以看到,在ProcessHacker工具的记录中能够发现Remcos正在记录用户键盘活动的证据。

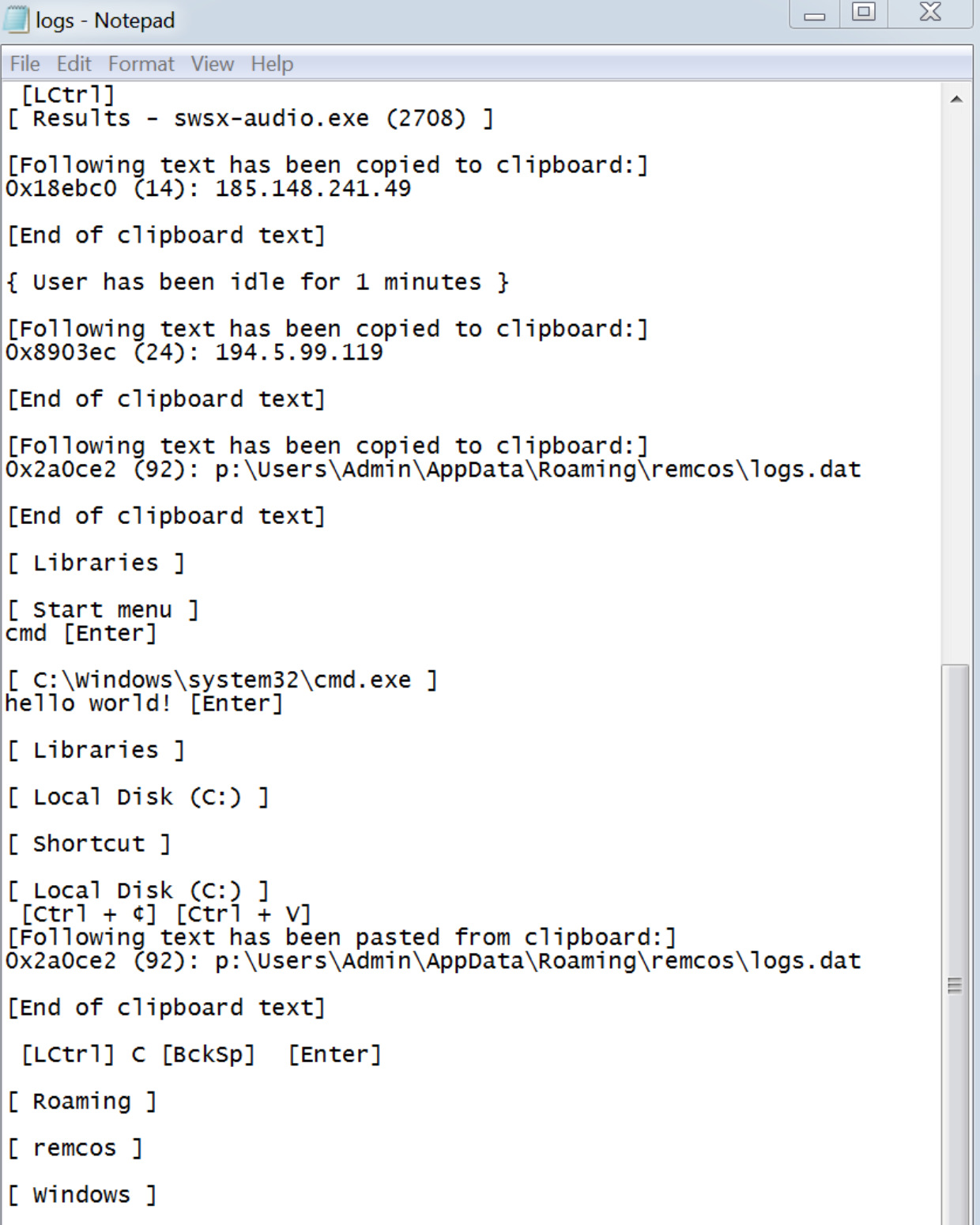

在记录中可以看到,恶意软件启动了键盘记录器“ne Keylogger Started! }”,键盘记录器记录的按键信息在磁盘上的存储位置在“Users\Admin\AppData\Roaming\remocs\logs.dat”。用记事本等文本编辑器打开该按键记录日志:

在记录中可以看到,恶意软件启动了键盘记录器“ne Keylogger Started! }”,键盘记录器记录的按键信息在磁盘上的存储位置在“Users\Admin\AppData\Roaming\remocs\logs.dat”。用记事本等文本编辑器打开该按键记录日志:

6、木马和远程访问木马

木马软件的名字来自于历史悠久的特洛伊木马。木马软件通常会被伪装成正常软件,如游戏等可能吸引用户的软件,甚至可能会被伪装成杀毒软件,但是,恶意软件会在后台运行。这一特点也增加了设备感染木马的可能性。

木马通常还会使攻击者能够远程访问被感染设备,从而导致被攻击设备中的各类文件或数据被泄露,此类木马也被称为远程访问木马(RAT)。

木马和远程访问木马示例 - Emotet

Emotet这个著名的远程访问木马已经存在了多年,一直是世界各地各类机构和组织都面临的问题。近年来,Emotet木马活动激增,这说明,其背后的黑客团体并没有消失。

7、Rootkit

前面几类恶意软件的恶意操作针对的都是设备的操作系统,Rootkit则将其恶意操作瞄准了操作系统的基础内核,即操作系统和设备硬件的中间层。通过瞄准内核,Rootkit很难被防病毒系统检测到,因为防病毒解决方案基本都在操作系统层而非内核层上运行。

Rootkit示例 - Necurs

Necurs是一个2012年就出现的Rookit,通常被用于大规模分发恶意垃圾邮件。

8、机器人/僵尸网络

被称为机器人的被感染设备被用于自动执行命令和任务。一旦感染了这种类型的恶意软件,那么被称为机器人的设备将自动调用被称为C2的坏人的基础设施。这是命令和控制的缩写,因为攻击者现在可以控制此设备,并能够发出将在设备上执行的命令。

部署此类恶意软件的攻击者将试图将其部署到成千上万台被称为僵尸网络的设备上。然后,攻击者会从每台设备生成流量,并用他们控制的僵尸网络制造针对性的DDoS攻击。

僵尸网络示例 - Mirai

Mirai恶意软件是一个著名的僵尸网络,用于感染物联网设备。当冰箱和咖啡机等家用物品在几乎没有身份验证的情况下获得wifi功能时,同时也带来了网络安全问题。最初,在这些产品的设计生产中,并未考虑网络安全问题,因此,任何人都可以对这些设备进行身份验证并连接到这些设备。Mirai背后的攻击者就利用了这种安全漏洞,这些设备被Mirai感染,并被用于后续实施DDoS攻击等恶意活动。

9、无文件恶意软件

无文件恶意软件通常使用PowerShell对用户的操作系统实施攻击,不会留下任何痕迹。这种类型的攻击也被称为零足迹攻击。此类攻击特别难检测,因为它不依赖于将外部恶意(和可检测的)二进制文件渗透到您的系统中。

无文件恶意软件示例 - PowerSploit

基于PowerShell的攻击工具随时可用,并常被攻击者利用。PowerSploit是PowerShell模块的集合,每个模块都包含一组独特的脚本,可以在攻击的多个阶段用于执行侦察、特权升级和横向移动等攻击操作。

恶意软件最常见的威胁载体是通过电子邮件,一种常见的手段是利用恶意的邮件,这些恶意邮件通常会包含在后台运行脚本的宏,将恶意软件下载到用户的办公设备上。如果收到恶意的电子邮件后,我们可以通过对发送邮件的IP地址进行追溯,另一方面还可以建立高风险IP地址隔离机制,从源头遏制恶意软件,更好的保护我们的办公环境和网络安全。