本文分享自天翼云开发者社区《如何检测 Sliver C2 框架活动》,作者:Icecream

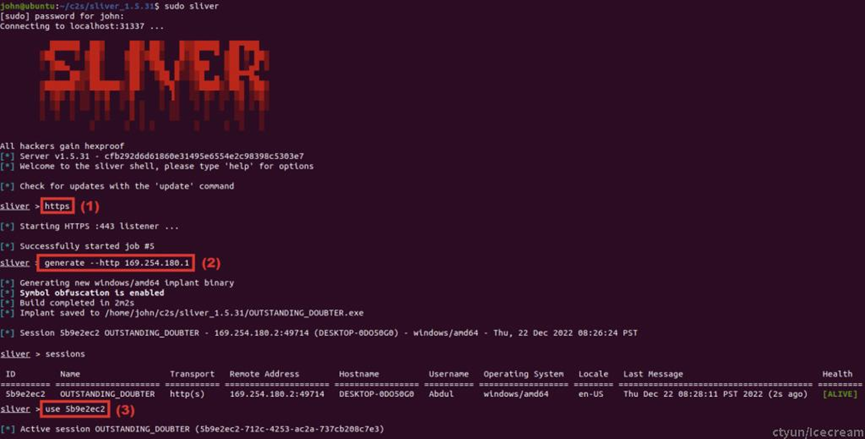

Sliver是一个开源的跨平台对手模拟/红队框架,为渗透测试目的而开发,但与其他类似软件如Cobalt Strike一样,也被网络犯罪分子用于恶意活动。由于其多功能性和灵活性,它在网络犯罪团伙中越来越受欢迎。 特点 • 动态代码生成 • 编译时混淆 • 多人模式 • 分阶段和无阶段的有效载荷 • 通过HTTP(S)程序性地生成C2 • DNS金丝雀蓝队检测 • 通过mTLS、WireGuard、HTTP(S)和DNS的安全C2 • 可使用JavaScript/TypeScript或Python完全编写脚本 • Windows进程迁移、进程注入、用户令牌操作等。 • Let's Encrypt集成 • 内存中的.NET程序集执行 • COFF/BOF内存加载器 • TCP和命名的管道支点

有一些团体已知正在使用Sliver框架,包括高级持续性威胁(APT)团体和勒索软件团伙。这些团体使用Sliver来发动高度复杂的攻击,如Ryuk勒索软件攻击和SolarWinds供应链攻击。

为了检测Sliver相关活动,企业必须实施多层次的安全方法,其中应包括使用端点检测和响应(EDR)工具、网络流量分析和文件系统监控。接下来介绍三种检测Sliver的主要方法:

为了检测Sliver相关活动,企业必须实施多层次的安全方法,其中应包括使用端点检测和响应(EDR)工具、网络流量分析和文件系统监控。接下来介绍三种检测Sliver的主要方法:

网络流量分析 这种方法涉及监控网络流量,以检测Sliver的流量模式和特征。例如,Sliver的C2流量使用自定义加密算法进行加密,这可以通过监测网络流量来检测。此外,企业可以监测C&C流量使用的特定IP地址、域名和端口。一个例子是以下Yara规则

{

meta:

description = "Bishop Fox's Sliver C2 Implant"

author = "Daniel Roberson"

url = "https://xxxx/sliver/sliver"

strings:

$s1 = "xxxx/sliver/client"

condition:

all of them and filesize < 50MB

}

rule sliver_server : c2

{

meta:

description = "Bishop Fox's Sliver C2 Server"

author = "Daniel Roberson"

url = "https://xxxx/sliver"

strings:

$s1 = "RunSliver"

condition:

all of them and filesize > 50MB

}文件系统监控 这种方法涉及监控文件系统中与Sliver的可执行文件有关的破坏指标(IoCs)。

企业可以通过监测这些文件以及特定系统文件的变化(如Windows注册表)来检测Sliver C2的存在。

妥协指标(IoC)的更新列表,例如Malware Bazaar提供的以下列表,对这种方法可能很有用。

|First seen|SHA256|

|-|-|-|

|2023-01-05 19:38:07|3221de492e436a79655b4a82b72830a28de3aa417300fdf06e0b28202053ff3e

|2023-01-05 19:37:00|1846c1db07d4f9a3a86605e38c0be5da38074b91cfafa1a72bccc693b06346e4

|2022-12-16 19:20:46|f63993a7e4dc3e4242509482ca4d9ee1cbd4c00d219503ecf5d139d763a42f35

|2022-07-18 08:00:49|78eb647f3d2aae5c52fcdc46ac1b27fb5a388ad39abbe614c0cfc902d223ccd6

|2022-07-18 08:00:44|f13deec28f6f6d3f4f555f5a2db48cd8a541be52c331ccfccba929e4dfd6bc7a

|2022-07-18 08:00:39|fa647a34b88c5409a58d2f2568147fa03112eb8bfa34bccd801830446213d7c4

|2022-07-18 08:00:32|5568131f894caf1217f4cbda3dd40c1f39e680ce7727ed4a767cd1986e7805f0

|2022-07-18 08:00:26|5c973707940097122ec97fcb73e7b14f054c11c7e1dd958efe933ae3c6a78c4e

端点检测和响应 (EDR) 工具

EDR工具旨在检测和应对端点上的威胁,并可以通过监测特定的行为来检测Sliver活动,如执行恶意文件或使用特定的网络连接。

例如,检测到以下的网络连接

|指标 |类型| |-|-|-| |43[.]128.62.42 |IPv4 |45[.]144.3.216 |IPv4 |hxxp://43.128.62.42/acl.exe |网址 |hxxp://45.144.3.216/powercat.ps1 |网址 |5[.]199.173.103 |IPv4 |61[.]155.8.2 |IPv4 |hxxp://43.128.62.42:8888 |网址 |hxxp://45.144.3.216/2.ps1 |网址