写在前面

好像没啥好写的,直接开锤,提前验收然后周六去太湖杯看看题

网络渗透测试实验二:网络嗅探与身份认证

实验目的

- 通过使用 Wireshark 软件掌握 Sniffer (嗅探器)工具的使用方法,实现捕捉 HTTP 等协议的数据包,以理解 TCP/IP 协议中多种协议的数据结构、通过实验了解 HTTP 等协议明文传输的特性。

- 研究交换环境下的网络嗅探实现及防范方法,研究并利用 ARP 协议的安全漏洞,通过 Arpspoof 实现 ARP 欺骗以捕获内网其他用户数据。

- 能利用 BurpSuite 实现网络登录暴力破解获得登陆密码

- 能实现 ZIP 密码破解,理解安全密码的概念和设置

系统环境

- Kali Linux2、Windows

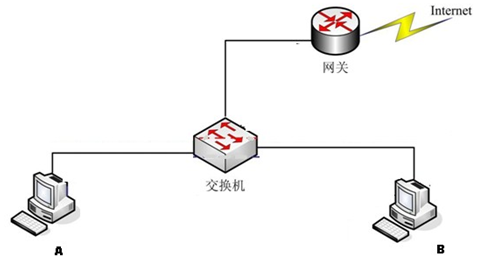

网络环境

- 交换网络结构

实验工具

- Arpspoof、WireShark、Burpsuite、fcrackzip(用于 zip 密码破解)

实验步骤

网络嗅探部分:

- 网络嗅探:Wireshark 监听网络流量,抓包

- ARP 欺骗:ArpSpoof,实施 ARP 欺骗

- 防范:防范 ARP 欺骗

1、A 主机上外网, B 主机运行 sniffer(WireShark)选定只抓源为 A 的数据

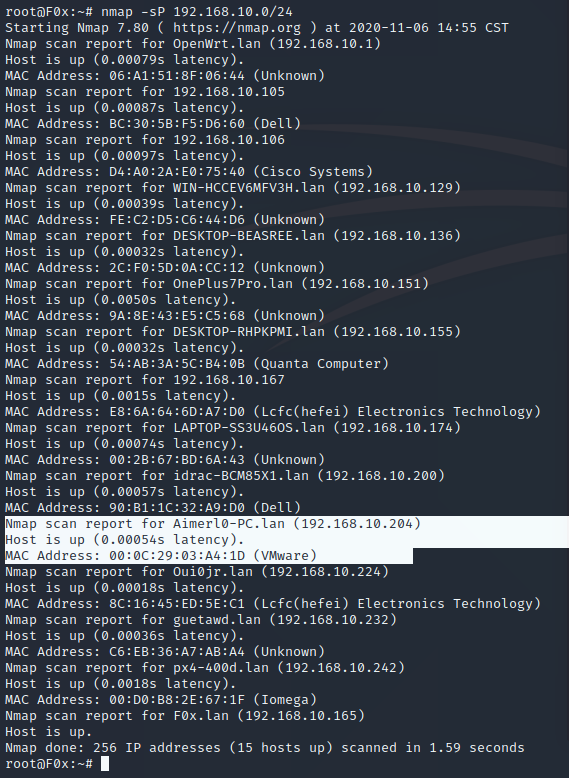

本次实验开了一台 Kali 当主机 A ,开了一台 win7 虚拟机当主机 B ,首先开 nmap 扫一扫,确定一下目标主机 IP 并看看能不能 ping 通,Aimerl0-PC.lan就是 win7 主机,.lan表示使用有线网络

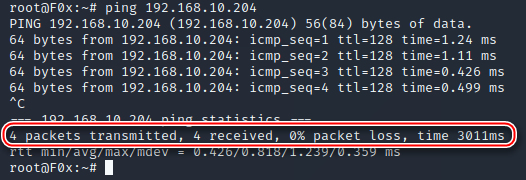

虽然 nmap 用了 -sP 扫描,但还是 ping 一下,没有丢包,很满意

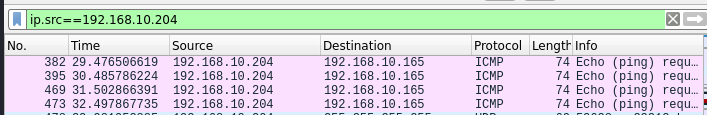

接着用 win7 ping 一下 kali ,打开 Wireshark 抓一下包,过滤语句:

ip.src == 192.168.10.204

具体打开 ping 过去的包看看,还是能够看到 ping 的内容的

、

、

2、ARP 欺骗

2.1 为了捕获A到外网的数据,B实施ARP欺骗攻击,B将冒充该子网的什么实体?

在局域网中,B 主机冒充的是子网中的网关

2.2 写出 arpspoof 命令格式

首先,我的新 kali 里面没有安装 arpspoof ,所以简单安装了一个

sudo apt-get install dsniff然后需要开启端口转发,不然截获到的报文无法转发出去,B 主机就没法上网了

echo 1 > /proc/sys/net/ipv4/ip_forward再然后开始攻击,因为跟受害主机在同一个网段,所以网关肯定都是192.168.10.1,之前又扫到了目标主机的 IP 为192.168.10.204,所以能够直接开锤,简单看一下 arpspoof 使用方法

root@F0x:~# arpspoof

Version: 2.4

Usage: arpspoof [-i interface] [-c own|host|both] [-t target] [-r] host

arpspoof [-i 指定使用的网卡] [-t 要欺骗的目标主机] [-r] 要伪装成的主机kali 的 IP 是192.168.10.165,要欺骗的目标主机 IP 是192.168.10.204,网关是192.168.10.1,思路一下子就清晰起来了,我们目的就是把 kali 伪装成网关,结合 arpspoof

- 攻击者:

192.168.10.165 - 被欺骗主机:

192.168.10.204 - 网关:

192.168.10.1

payload:

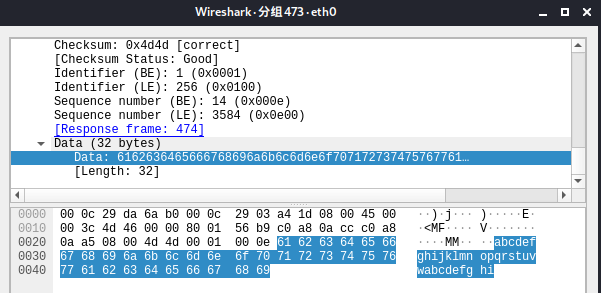

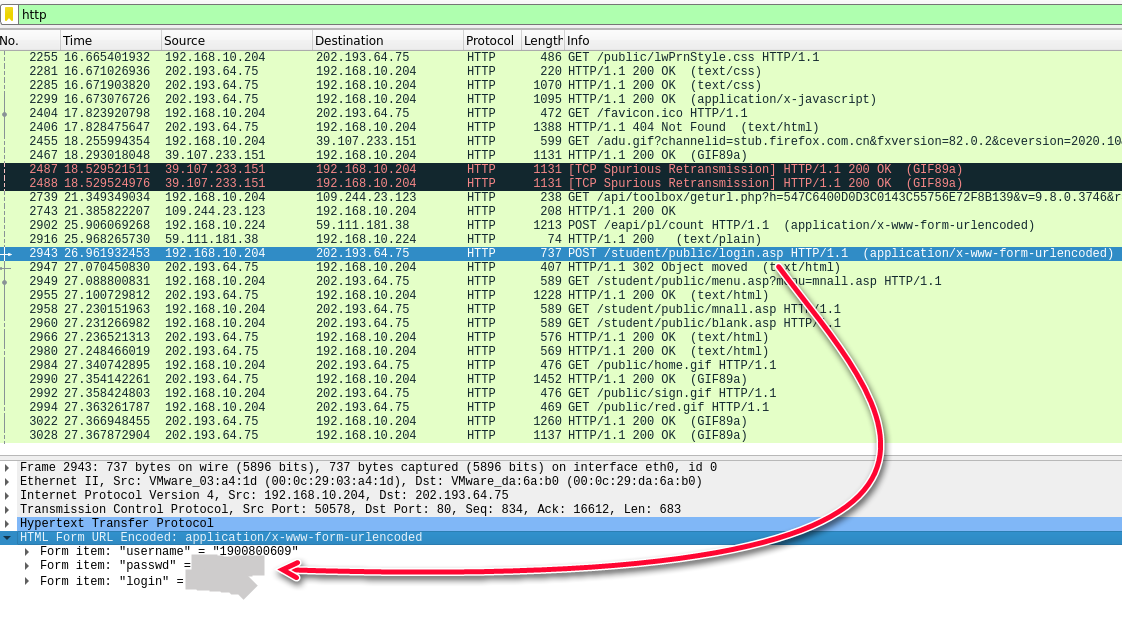

arpspoof -i eth0 -t 192.168.10.204 -r 192.168.10.12.3&2.4 是否能看到A和外网的通信(A刚输入的帐户和口令)?在互联网上找到任意一个以明文方式传递用户帐号、密码的网站,截图Wireshark中显示的明文信息。

然后我在 win7 上登陆了一下 某某大学的bkjw2,检查了一下发现可以连上网,然后回到 kali 开始流量分析,然后抓到了自己的账号密码,果然是明文传输的,密码自行打码了

3、FTP数据还原部分:利用WireShark打开实验实验数据data.pcapng

3.1 FTP服务器的IP地址是多少?你是如何发现其为FTP服务器的?

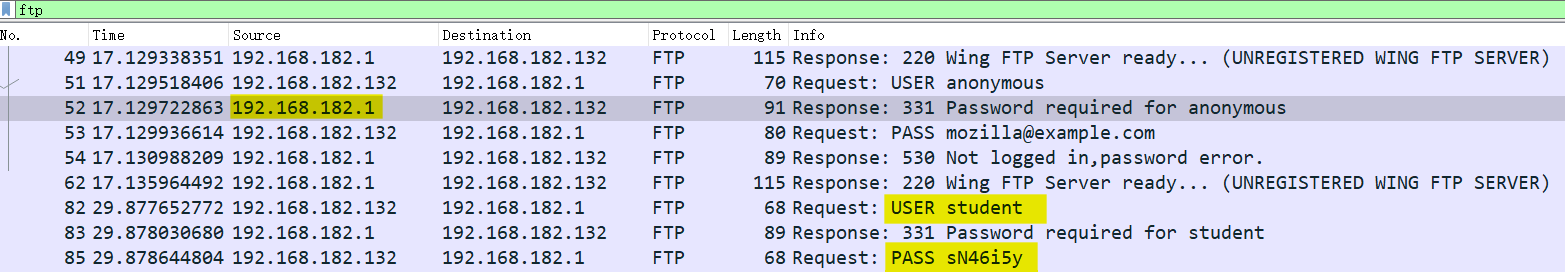

用 ftp 过滤流,发现一堆流量

Response 是响应的意思,应该就是 FTP 服务器响应客户端请求,所以 IP 地址是192.168.182.1

3.2 客户端登录FTP服务器的账号和密码分别是什么?

一图两用,账号student,密码sN46i5y,上面还有个匿名用户anonymous登陆的

3.3 客户端从FTP下载或查看了2个文件,一个为ZIP文件,一个为TXT文件,文件名分别是什么?提示:文件名有可能是中文.

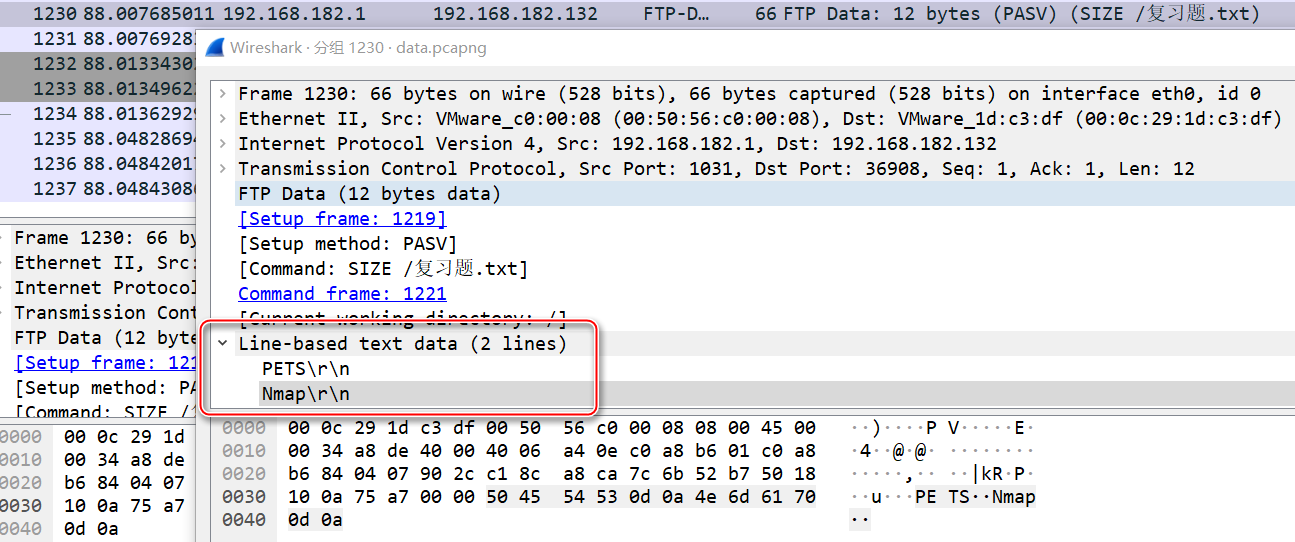

分析流量看到1.zip和复习题.txt

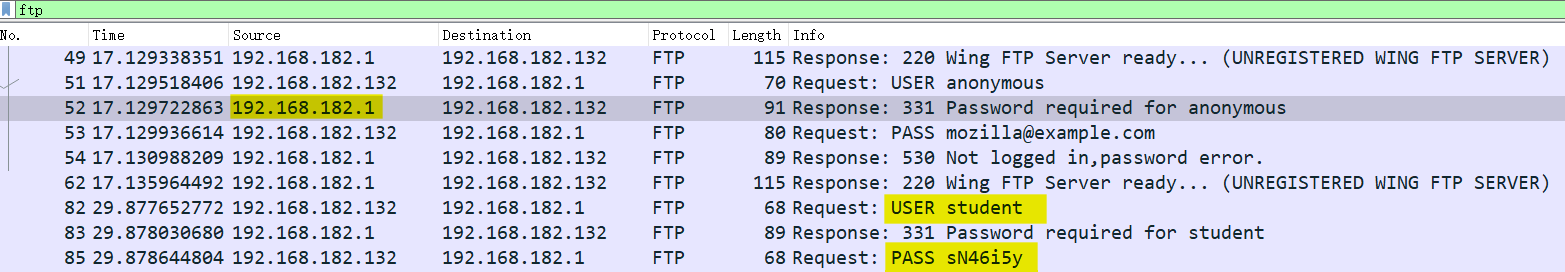

3.4 还原ZIP文件并打开(ZIP有解压密码,试图破解,提示:密码全为数字,并为6位)。截图破解过程。

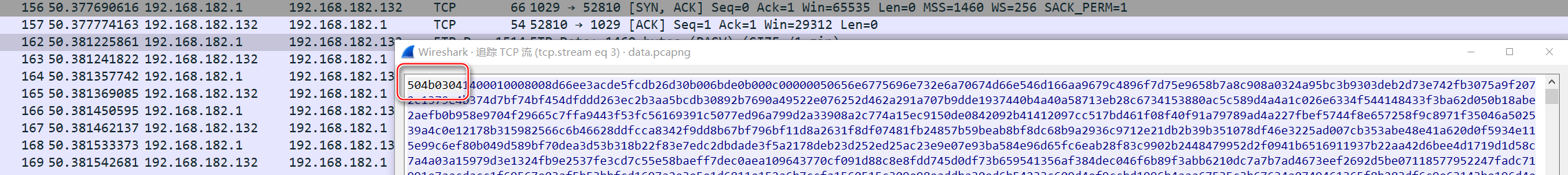

根据 zip 的504B0304可以找到流量,再以原始数据保存成2.zip到桌面

然后我用了ARCHPR软件来爆破,爆破到密码为123456,解压得到图片

3.5 TXT文件的内容是什么?

分析流量,找到复习题.txt的 ==FTP-DATA==,表示文件传输,看到数据内容

网站密码破解部分:

以 xxxx 为目标网站,构造字典(wordlist),其中包含你的正确密码,利用 burpsuite 进行字典攻击,实施字典攻击,你是如何判断某个密码为破解得到的正确密码,截图。

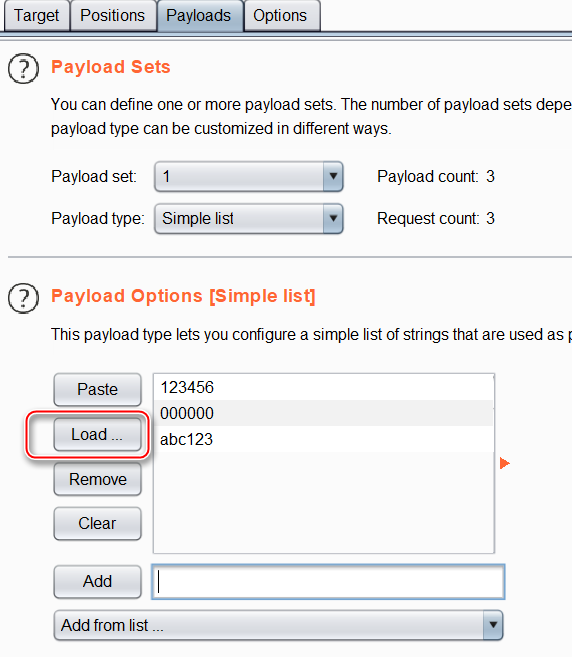

- 这里找到了原来搭的

pikachu靶场,桌面新建list.txt,里面存有一些密码,比如

123456

000000

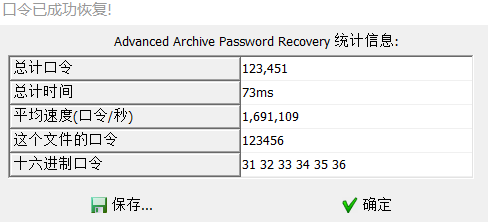

abc123开 burpsuite 抓包,send to inturder ,payload 页面点 load 导入桌面的list.txt,开始爆破

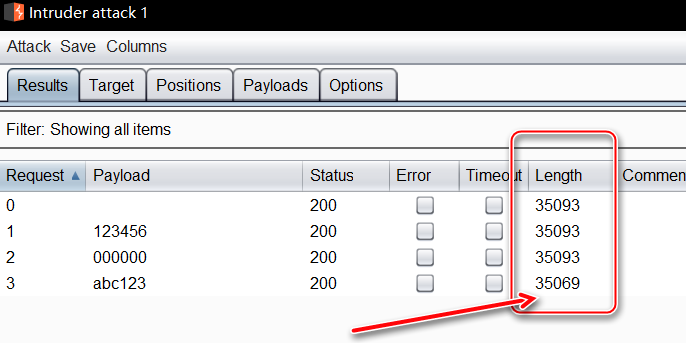

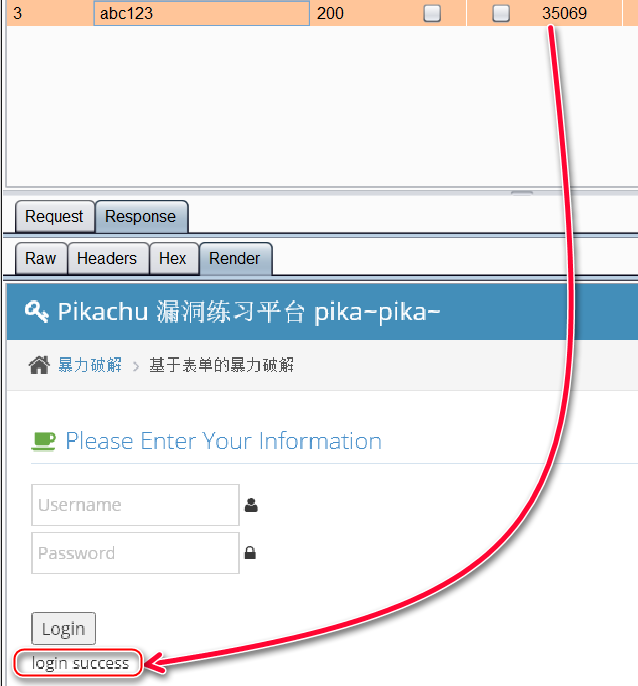

正确密码或者特殊密码的长度会不同,所以判断abc123就是密码

MD5破解部分:

SqlMap得到某数据库用户表信息,用户口令的MD5值为7282C5050CFE7DF5E09A33CA456B94AE

那么,口令的明文是什么?(提示:MD5值破解)

随便找个在线解密网站,得到明文iampotato

John the Ripper的作用是什么?

John 是一款老牌的暴力破解密码的工具,拥有自带的字典,可以用来爆破一些简单的弱口令密码

思考问题:

谈谈如何防止ARP攻击

- 静态绑定IP地址和MAC地址

- 双绑措施,在路由器和终端上都进行IP-MAC绑定的措施,它可以对ARP欺骗的两边,伪造网关和截获数据,都具有约束的作用。这是从ARP欺骗原理上进行的防范措施,也是最普遍应用的办法。它对付最普通的ARP欺骗是有效的

- 安装 ARP 防火墙

安全的密码(口令)应遵循的原则

- 不能是弱密码(123456、admin、root、88888888)

- 各个平台的密码有自己的特征

- 不要带有自己的生日或者名字缩写等容易被社工到的信息,可能会被组合成密码字典进行爆破

谈谈字典攻击中字典的重要性

- 一个弱口令字典常常是打开渗透突破口的第一步

- 通过社会工程学组合而成的字典杀伤力很大,能提高密码爆破的成功率

- 一些可以用来 fuzzing 的字典可以测试网站的 waf ,比如过滤掉了哪些字符串

实验小结

本次实验最重要的就是学到了 ARP 协议和 ARP 欺骗,以前只是听说过,这回仔细找资料并且动手实践了,其次还明白了密码的重要性,最后是对 Wireshark 软件的使用更加熟练了一些,流量分析也学到了不少简练的操作