k8s kubernetes-admin用户权限解析

本篇主要介绍一下 在k8s中 默认的 ~/.kube/config 中admin管理员权限得解析 ,看看为什么kubernetes-admin用户拥有所有权限

1.k8s 默认 kubernetes-admin管理员用户

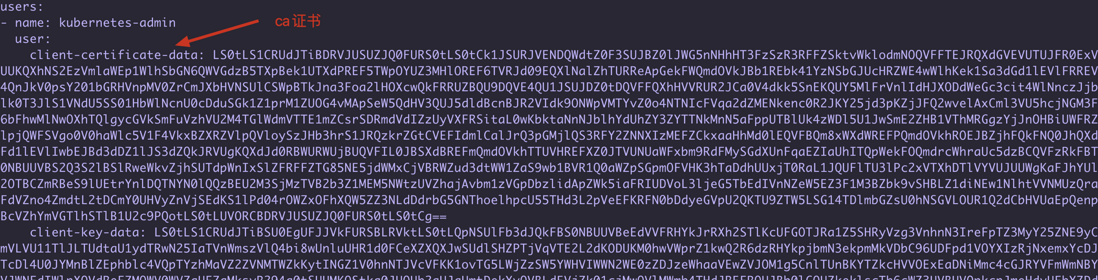

集群安装完成后 会有默认的配置文件在 原始目录在/etc/kubernetes/下面 一般会copy到 ~/.kube/config 下面 打开就可以看到里面有个 user:kubernetes-admin

下面来看看它的权限是有哪些

2.查询clusterrolebindings

我们知道 k8s 中用户分为2种 一种是Normal Users 一种是Service Account , k8s不管理Users ,只要证书通过即可访问集群, 上面的kubernetes-admin就是属于 Users 一种 , 但是用户可以操作的权限是在 关联 rolebinding / clusterrolebinding , 所以 kubernetes-admin肯定也有绑定的角色, 下面来看看

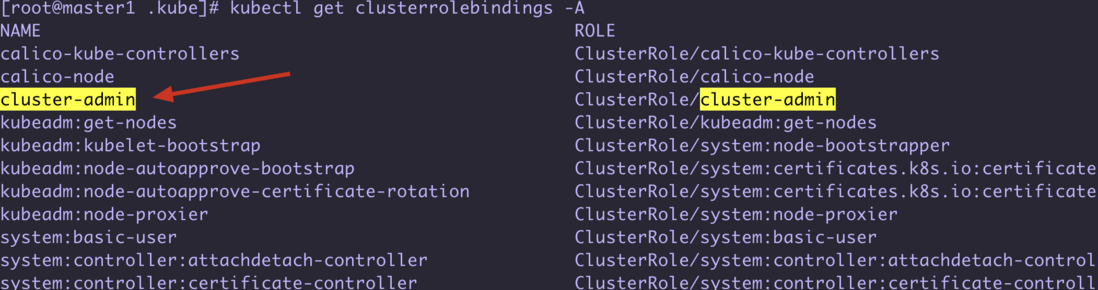

kubectl get clusterrolebindings -A 可以看到 cluster-admin 很像给 admin 的绑定权限

详细查看 clusterrolebindings cluster-admin

[root@master1 .kube]# kubectl get clusterrolebindings cluster-admin -A -o yaml

apiVersion: rbac.authorization.k8s.io/v1

kind: ClusterRoleBinding

metadata:

annotations:

rbac.authorization.kubernetes.io/autoupdate: "true"

creationTimestamp: "2023-03-13T08:02:38Z"

labels:

kubernetes.io/bootstrapping: rbac-defaults

name: cluster-admin

resourceVersion: "148"

uid: 1e950454-3849-4306-84a8-5e4a6ee59cbf

roleRef:

apiGroup: rbac.authorization.k8s.io

kind: ClusterRole

name: cluster-admin

subjects:

- apiGroup: rbac.authorization.k8s.io

kind: Group

name: system:masters

再看看 ClusterRole

kubectl get clusterrole cluster-admin -A -o yaml

至此可以明白 在 Group 用户组 system:masters 下面的都有这个集群管理员权限

3.疑问 kubernetes-admin 和 system:masters组 怎么关联的

从上面可以知道 用户组 system:masters 下面的都有这个集群管理员权限 cluster-admin , 也可以猜测到kubernetes-admin 应该在这个组下面 , 但是哪里可以证明这个呢?

其实 组和用户的关系是在 证书里

X509客户端证书的一部分 Subject中O(organization)的值代表用户组,CN (common name)代表用户名, k8s可以据此认为user在哪个组中。

config 中 client-certificate-data 是 kubernetes-admin 的证书

把证书base64 解密后 写入到 admin-temp-ca.crt 文件

cat <<EOF | base64 -d > admin-temp-ca.crt

> LS0tLS1CRUdJTiBDRVJUSUZJQ0FURS0tLS0tCk1JSURJVENDQWdtZ0F3SUJBZ0lJWG5nNHhHT3FzSzR3RFFZSktvWklodmNOQVFFTEJRQXdGVEVUTUJFR0ExVUUKQXhNS2EzVmlaWEp1WlhSbGN6QWVGdzB5TXpBek1UTXdPREF5TWpOYUZ3MHlOREF6TVRJd09EQXlNalZhTURReApGekFWQmdOVkJBb1REbk41YzNSbGJUcHRZWE4wWlhKek1Sa3dGd1lEVlFRREV4QnJkV0psY201bGRHVnpMV0ZrCmJXbHVNSUlCSWpBTkJna3Foa2lHOXcwQkFRRUZBQU9DQVE4QU1JSUJDZ0tDQVFFQXhHVVRUR2JCa0V4dkk5SnEKQUY5MlFrVnlIdHJXODdWeGc3cit4WlNnczJjblk0T3JlS1VNdU5SS01HbWlNcnU0cDduSGk1Z1prM1ZUOG4vMApSeW5QdHV3QUJ5dldBcnBJR2VIdk9ONWpVMTYvZ0o4NTNIcFVqa2dZMENkenc0R2JKY25jd3pKZjJFQ2wvelAxCml3VU5hcjNGM3F6bFhwMlNwOXhTQlgycGVkSmFuVzhVU2M4TGlWdmVTTE1mZCsrSDRmdVdIZzUyVXFRSitaL0wKbktaNnNJblhYdUhZY3ZYTTNkMnN5aFppUTBlUk4zWDl5U1JwSmE2ZHB1VThMRGgzYjJnOHBiUWFRZlpjQWFSVgo0V0haWlc5V1F4VkxBZXRZVlpQVloySzJHb3hrS1JRQzkrZGtCVEFIdmlCalJrQ3pGMjlQS3RFY2ZNNXIzMEFZCkxaaHhMd0lEQVFBQm8xWXdWREFPQmdOVkhROEJBZjhFQkFNQ0JhQXdFd1lEVlIwbEJBd3dDZ1lJS3dZQkJRVUgKQXdJd0RBWURWUjBUQVFIL0JBSXdBREFmQmdOVkhTTUVHREFXZ0JTVUNUaWFxbm9RdFMySGdXUnFqaEZIaUhITQpWekFOQmdrcWhraUc5dzBCQVFzRkFBT0NBUUVBS2Q3S2lBSlRweWkvZjhSUTdpWnIxSlZFRFFZTG85NE5jdWMxCjVBRWZud3dtWW1ZaS9wb1BVR1Q0aWZpSGpmOFVHK3hTaDdhUUxjT0RaL1JQUFlTU3lPc2xVTXhDTlVYVUJUUWgKaFJhYUl2OTBCZmRBeS9lUEtrYnlDQTNYN0lQQzBEU2M3SjMzTVB2b3Z1MEM5NWtzUVZhajAvbm1zVGpDbzlidApZWk5iaFRIUDVoL3ljeG5TbEdIVnNZeW5EZ3F1M3BZbk9vSHBLZ1diNEw1NlhtVVNMUzQraFdVZno4ZmdtL2tDCmY0UHVyZnVjSEdKS1lPd04rOWZxOFhXQW5ZZ3NLdDdrbG5GNThoelhpcU55THd3L2pVeEFKRFN0bDdyeGVpU2QKTU9ZTW5LSG14TDlmbGZsU0hNSGVLOUR1Q2dCbHVUaEpQenpBcVZhYmVGTlhSTlB1U2c9PQotLS0tLUVORCBDRVJUSUZJQ0FURS0tLS0tCg==

> EOF# 查询证书的内容

openssl x509 -in admin-temp-ca.crt -noout -text

至此就把 组和 用户关联起来了, 也就理解了 kubernetes-admin 管理员的整个权限流程

4.扩展思考

通过上面可以理解了 只要在 system:masters组下面的用户 都具有管理员权限, 那么是不是我们自己也可以去创建一个用户然后 用 k8s 根证书 下发一个 Subject: O=system:masters ,CN=johnny-admin 的证书 ?

总结

本篇主要介绍了kubernetes-admin 管理员的权限流程 以及如何和 system:masters组进行匹配的

欢迎大家访问 个人博客 Johnny小屋

欢迎关注个人公众号