一、目标

李老板:奋飞呀,最近的so都混淆的很厉害呀,也没有啥通用的反混淆方法。一点都不好玩,之前你说的 D810 也不是很好使。

奋飞:我传你六字真言,打不过就加入。

搞不定反混淆,我们搞搞代码混淆,好处多多。

- 可以很好的保护自己的代码

- 搞明白混淆的原理,可以增强反混淆的思路

二、步骤

下载代码先

OLLVM(Obfuscator-LLVM的老家在这里 https://github.com/obfuscator-llvm/obfuscator ,只不过官方仅更新到llvm的4.0。

我们使用大神修改的版本,支持 9.0.1 。

https://github.com/heroims/obfuscator

不过git clone的速度太慢了,还经常失败。这里插播一个github加速的方法。

gitHub加速

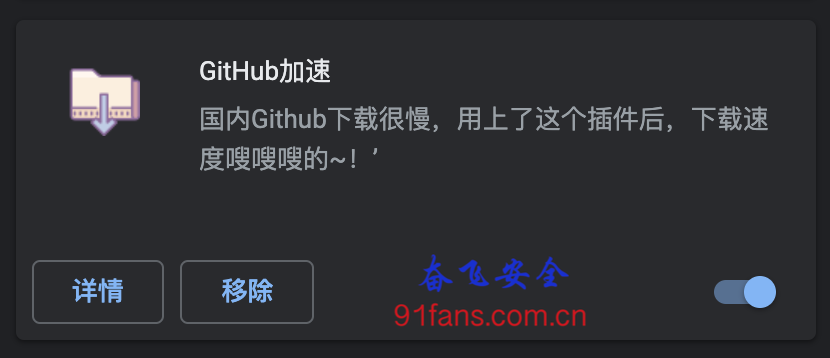

前提是你可以愉快地使用Chrome浏览器,然后装上神奇的 #GitHub加速# 插件

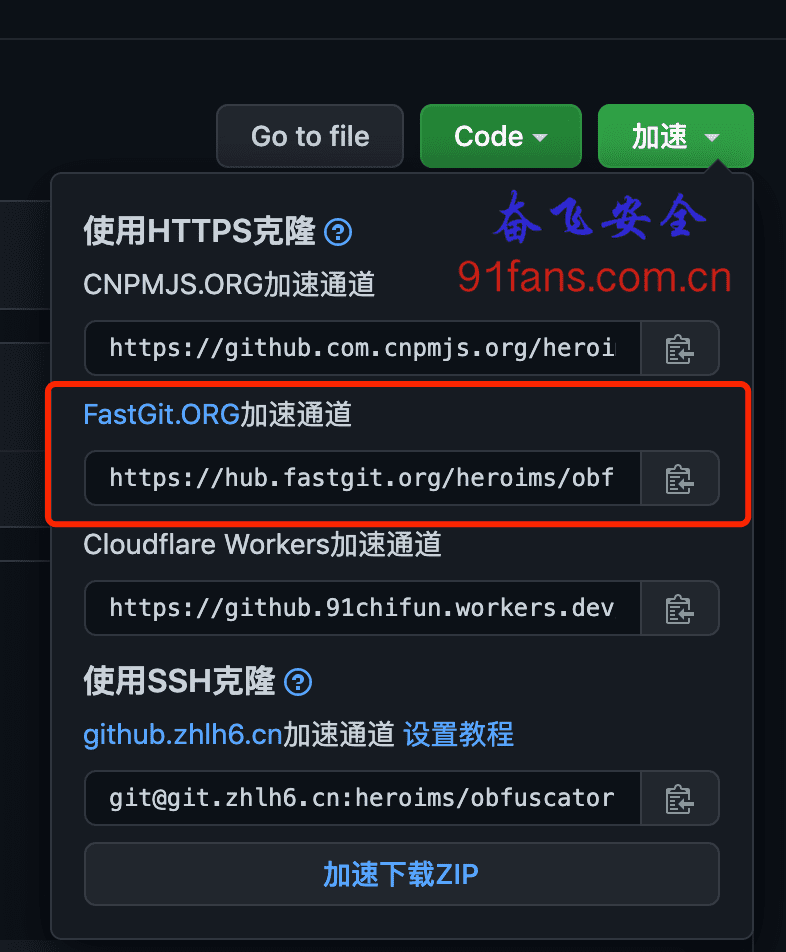

打开项目主页之后,就多了个 加速 按钮,我一般用第二个地址,clone速度飕飕快。

不过还有一个尴尬的问题,项目web页面很难打开。

我使用的方法是,访问下面这两个页面,拿到对应的ip地址,

http://github.global.ssl.fastly.net.ipaddress.com/#ipinfo

https://github.com.ipaddress.com/#ipinfo

然后把对应的ip加到系统 hosts 里面,貌似效果不错。

199.232.69.194 https://github.global.ssl.fastly.net

140.82.113.3 http://github.com

编译代码

我的环境是 macOS Mojave 10.14.6 , NDK版本 23.1.7779620

# clone 项目

git clone https://hub.fastgit.org/heroims/obfuscator.git

# 切换到 9.0.1

cd obfuscator

git checkout llvm-9.0.1

# 创建build目录

mkdir build

cd build

# 初始化MakeFile

cmake -DCMAKE_BUILD_TYPE=Release -DLLVM_CREATE_XCODE_TOOLCHAIN=ON ../../obfuscator/

# 开始编译

make -j7嗯,可以去喝杯水,聊聊天了,经过漫长的编译过程。

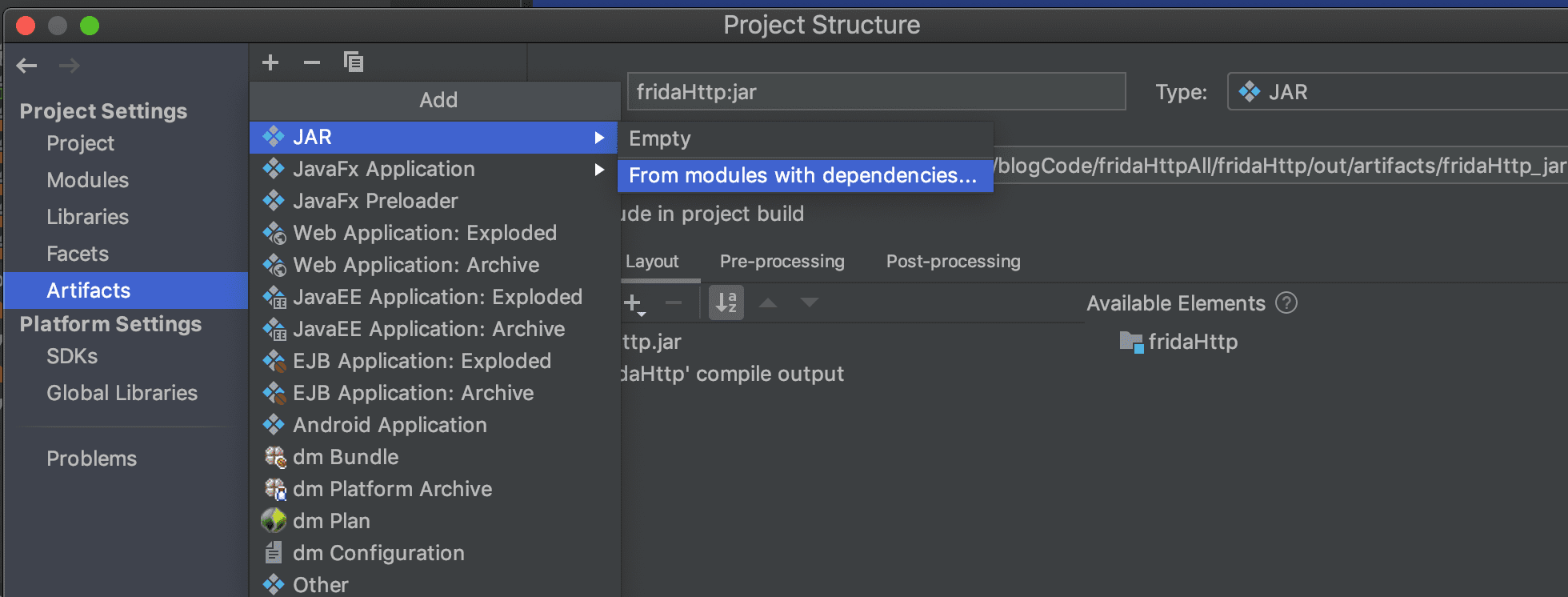

配置编译器

编译完成之后,需要把我们编译的新的支持Ollvm的clang复制替换掉 AndroidStudio使用的NDK目录 中的对应文件。

1、我们编译目录 /Users/fenfei/Desktop/gitsrc/obfuscator/build/bin

下面 clang、clang-9、clang-format、clang++ 这四个文件,

复制到 AndroidStudio使用的NDK目录 /toolchains/llvm/prebuilt/darwin-x86_64/bin,存在同名文件需要替换掉。 (亲,替换之前别忘了备份原文件哦)。

2、 我们编译目录 /Users/zzx/Desktop/gitsrc/obfuscator/build/lib/clang/9.0.1/include

下面 stdarg.h 、stddef.h 、__stddef_max_align_t.h 、float.h 这四个文件复制到

复制到 AndroidStudio使用的NDK目录 /toolchains/llvm/prebuilt/darwin-x86_64/sysroot/usr/include 文件夹下。

TIP: 找不到 AndroidStudio使用的NDK目录 的情况请往下看。

开始编译

到这里 Ollvm的编译环境就配置好了,

OLLVM 9.0.1支持下面四种混淆方式

. -mllvm -fla:控制流扁平化

. -mllvm -sub:指令替换

. -mllvm -bcf:虚假控制流程

. -mllvm -sobf: 字符串加密

把参数加入到 CMakeLists.txt 里面

# -mllvm -bcf 加上 bcf之后编译卡死,原因未知

set(CMAKE_C_FLAGS_RELEASE "${CMAKE_C_FLAGS_RELEASE} -mllvm -sub -mllvm -sobf -mllvm -fla ")

set(CMAKE_CXX_FLAGS_RELEASE "${CMAKE_CXX_FLAGS_RELEASE} -mllvm -sub -mllvm -sobf -mllvm -fla")

set(CMAKE_C_FLAGS_DEBUG "${CMAKE_C_FLAGS_DEBUG} -mllvm -sub -mllvm -sobf -mllvm -fla" )

set(CMAKE_CXX_FLAGS_DEBUG "${CMAKE_CXX_FLAGS_DEBUG} -mllvm -sub -mllvm -sobf -mllvm -fla" )然后Clean Project && Make Project,编译之后就是混淆之后的so了

TIP: 如果之前配置编译器的时候,没有找到 #AndroidStudio使用的NDK目录# ,原始编译器不支持这几个参数,这一步编译的时候就会报错,然后报错信息里面就有你的AndroidStudio使用的NDK目录。

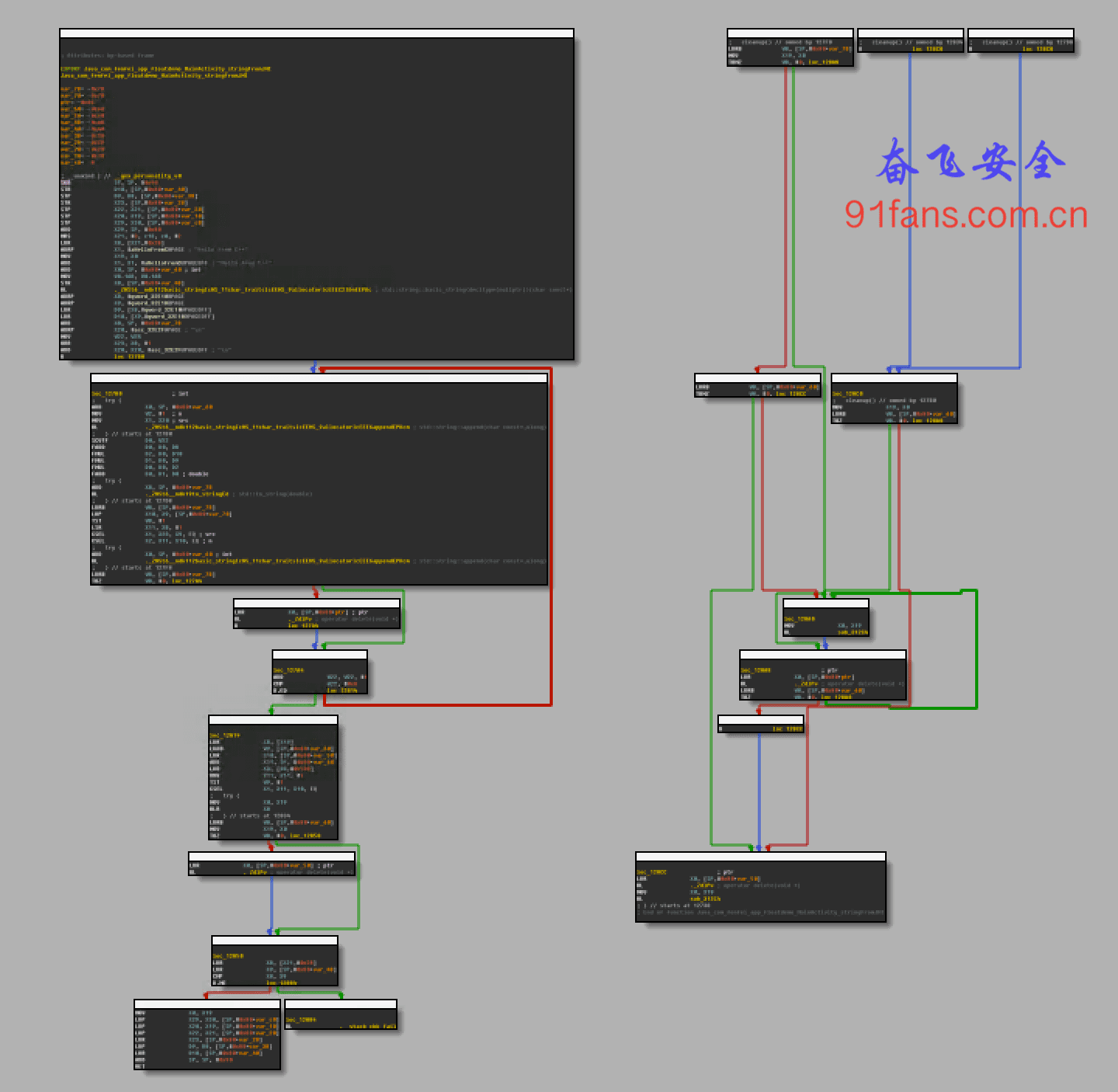

加料之前的函数流程图:

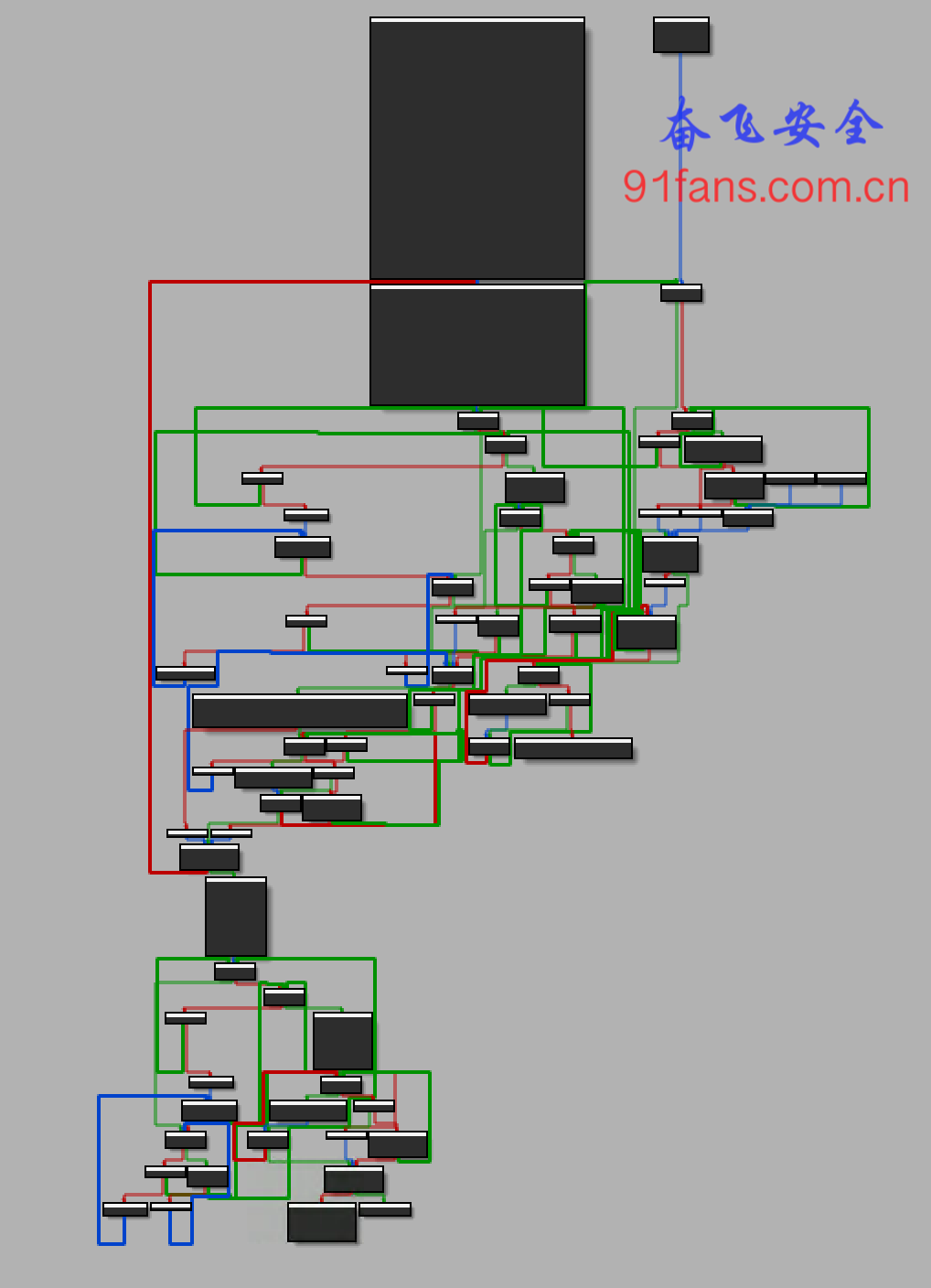

加料之后的函数流程图:

熟悉的配方,熟悉的味道。

三、总结

Ollvm还有很多种玩法,要想混淆的强度高,必然是要了解它的原理之后,继续二次开发,我们后面再慢慢介绍。

Android项目 Android.mk方式编译, 可以加入编译参数:

LOCAL_CFLAGS += -mllvm -sub -mllvm -sobf -mllvm -fla -mllvm -bcf

你爱不爱你的工作,工作都会在那等你,不离不弃。

TIP: 本文的目的只有一个就是学习更多的逆向技巧和思路,如果有人利用本文技术去进行非法商业获取利益带来的法律责任都是操作者自己承担,和本文以及作者没关系,本文涉及到的代码项目可以去 奋飞的朋友们 知识星球自取,欢迎加入知识星球一起学习探讨技术。有问题可以加我wx: fenfei331 讨论下。

关注微信公众号: 奋飞安全,最新技术干货实时推送