一、目标

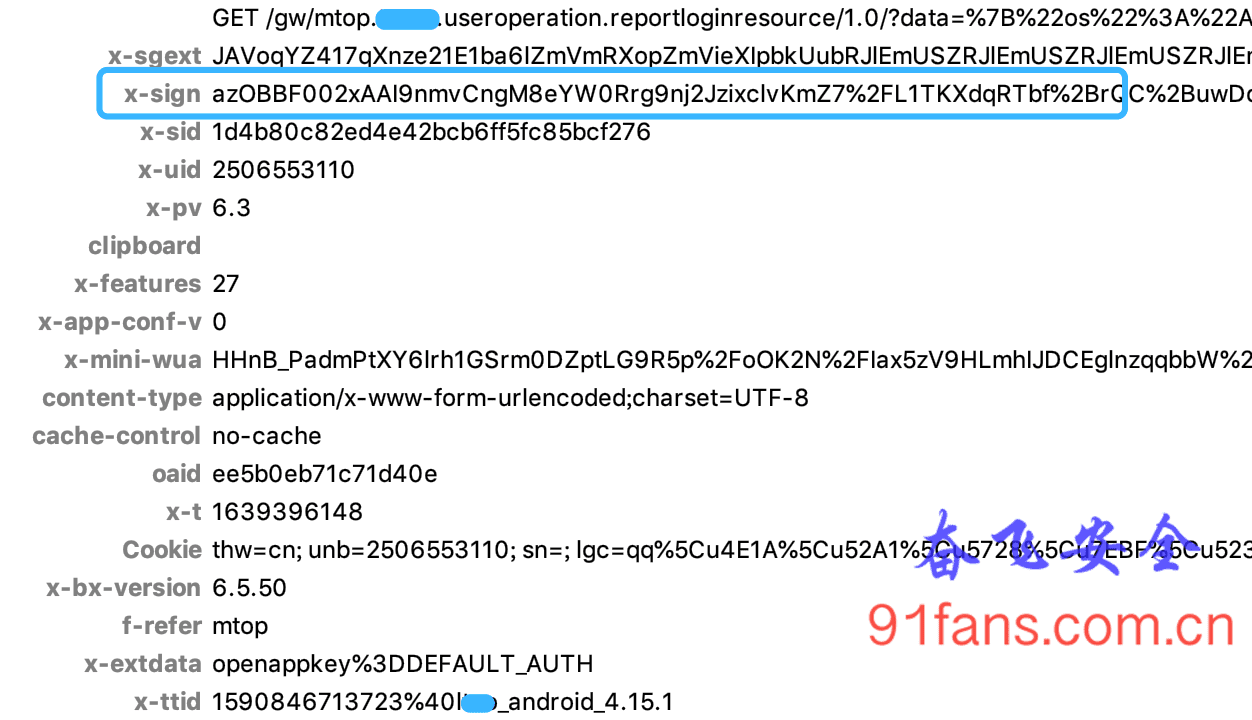

前不久(我去,都大半年了)分析过 某二手电商App x-sign签名分析 类成员变量的分析 我们找到了几个伪装成so的jar包。

虽然rpc调用ok了,但是它的实际运算过程还是在so里面的。

今天我们从它们同族的App来入手,利用Native层字符串定位的方式来定位下在哪个so中去做的运算。

App版本: v4.15.1

二、步骤

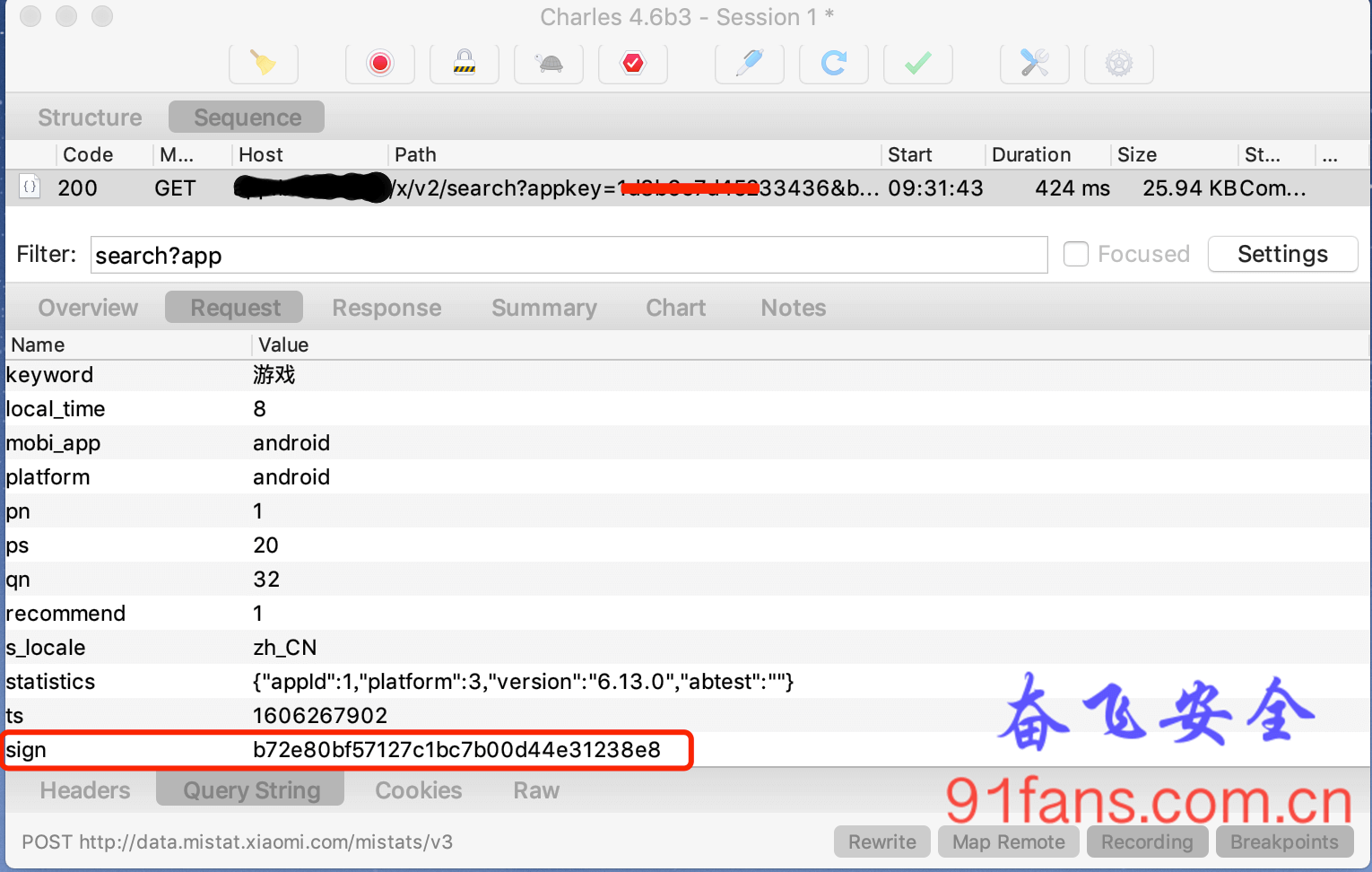

特征字符串定位

一开始选择的特征字符串是 x- ,后来发现没有 x-sign 好使

Interceptor.attach(addrGetStringUTFChars, {

onEnter: function (args) {},

onLeave: function (retval) {

if (retval != null) {

var bytes = Memory.readCString(retval);

if(bytes != null) {

if(bytes.toString().indexOf("x-sign") >= 0 )

{

console.log("[GetStringUTFChars] result:" + bytes);

var threadef = Java.use('java.lang.Thread');

var threadinstance = threadef.$new();

var stack = threadinstance.currentThread().getStackTrace();

console.log("Rc Full call stack:" + Where(stack));

// Native 层 堆栈

console.log(Thread.backtrace(this.context, Backtracer.FUZZY)

.map(DebugSymbol.fromAddress).join("\n"))

}

}

}

}

});

跑一下

[NewStringUTF] bytes:x-sign

Rc Full call stack:dalvik.system.VMStack.getThreadStackTrace(Native Method)

tt: java.lang.Thread.getStackTrace(Thread.java:1538)

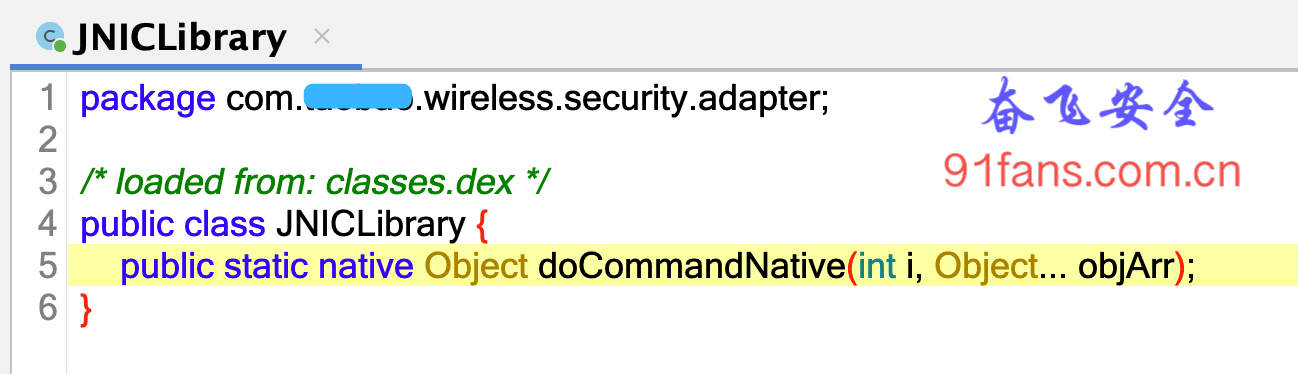

tt: com.txxxao.wireless.security.adapter.JNICLibrary.doCommandNative(Native Method)

tt: com.axxbxxx.wireless.security.mainplugin.а.doCommand(Unknown Source:0)

tt: com.axxbxxx.wireless.security.middletierplugin.c.d.a.a(Unknown Source:280)

tt: com.axxbxxx.wireless.security.middletierplugin.c.d.a$a.invoke(Unknown Source:56)

tt: java.lang.reflect.Proxy.invoke(Proxy.java:913)

tt: $Proxy12.getSecurityFactors(Unknown Source)

tt: mtopsdk.security.d.a(lt:620)

tt: mtopsdk.mtop.a.a.a.a.a(lt:218)

tt: mtopsdk.framework.a.b.d.b(lt:45)

tt: mtopsdk.framework.b.a.a.a(lt:60)

0xcb434e10 libsgmiddletierso-6.5.50.so!0x33e10

0xcb404e28 libsgmiddletierso-6.5.50.so!0x3e28

0xc9dd5536 libsgmainso-6.5.49.so!0x10536

0xc9dd71c8 libsgmainso-6.5.49.so!0x121c8

0xf365607a libart.so!art_quick_generic_jni_trampoline+0x29

0xf364068a libart.so!MterpAddHotnessBatch+0x29

0xf3651b76 libart.so!art_quick_invoke_stub_internal+0x45有之前分析的基础,我们在java层的堆栈,重点关注 com.axxbxxx.wireless.security.middletierplugin.c.d.a.a 这个类, Native层的堆栈就必须是 libsgmiddletierso-6.5.50.so 和 libsgmainso-6.5.49.so

缩小范围

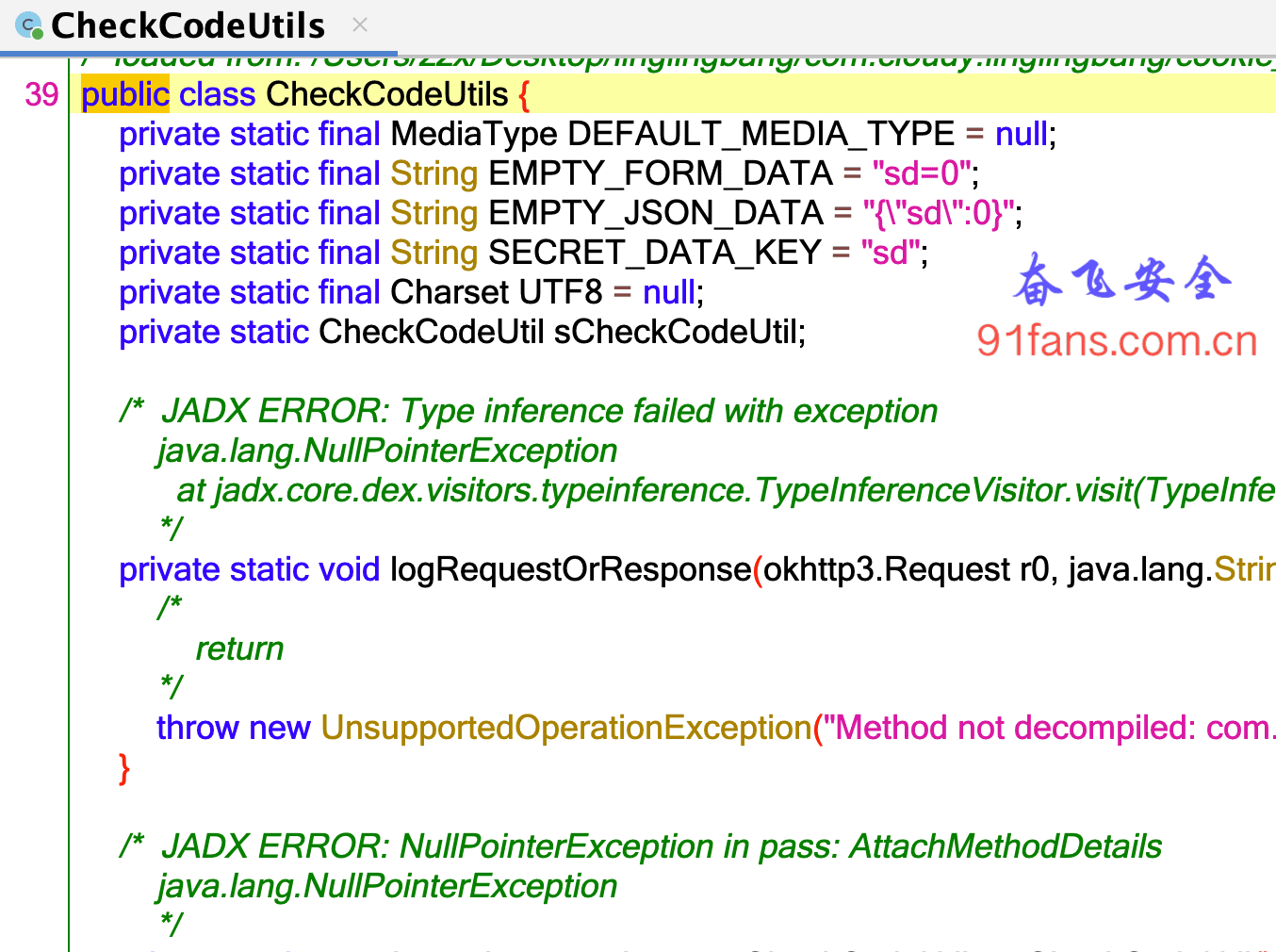

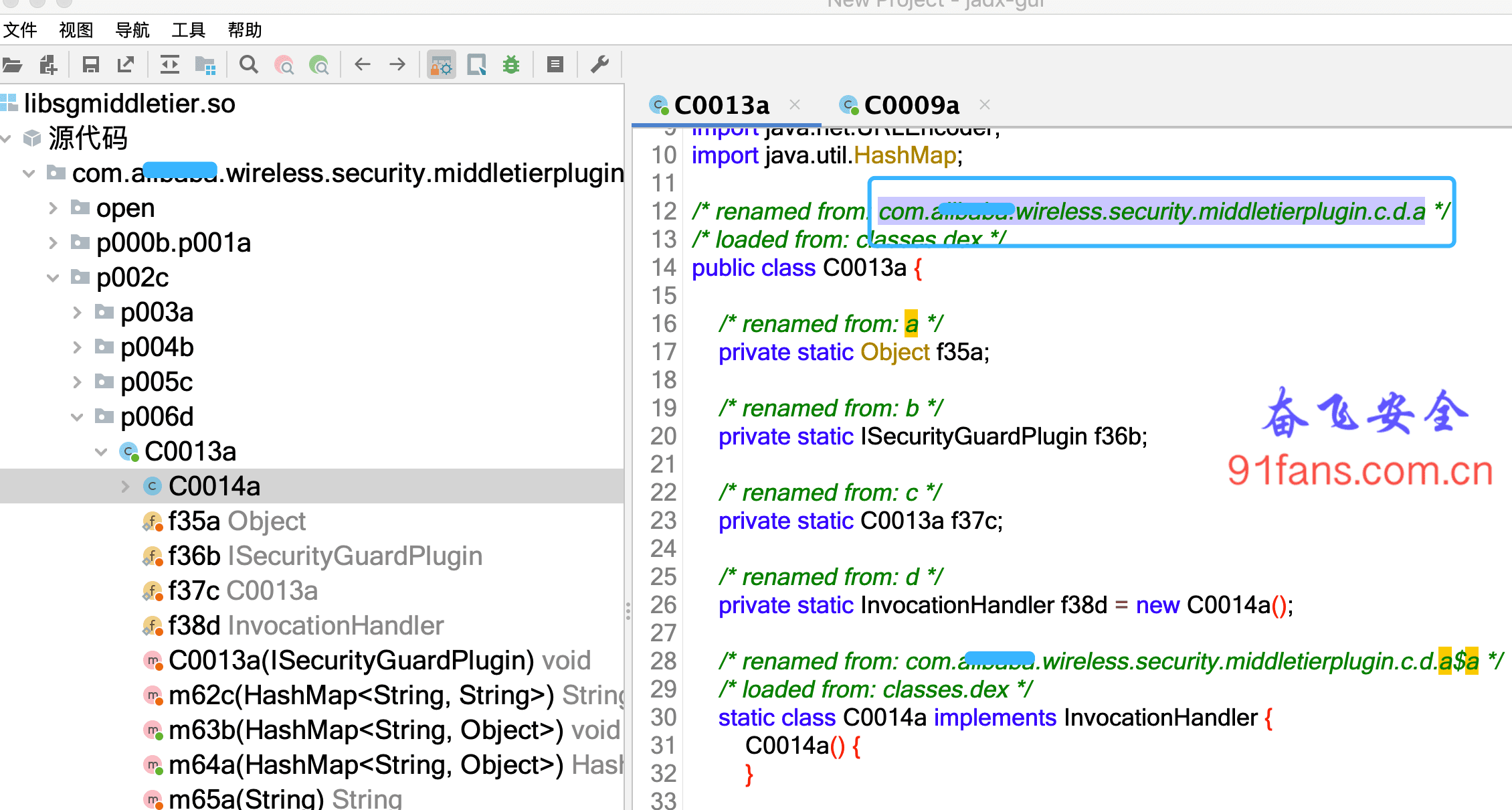

jadx打开apk,搜索一下 com.axxbxxx.wireless.security.middletierplugin.c.d.a.a, 奇怪,这个类搜不到。

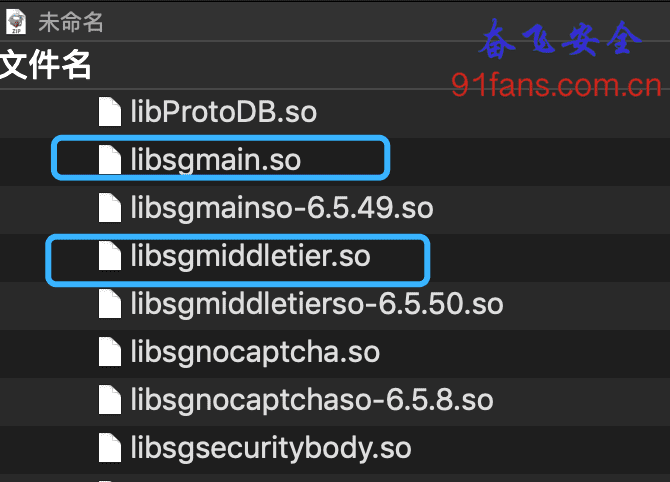

在 某二手电商App x-sign签名分析 类成员变量的分析 的文章里面,我们是通过 类成员变量的分析来定位的。现在我们知道了 这个类大概率是在那两个假的so里面

是的,他俩是假的so,本质上是 jar包, jadx伺候

在 libsgmiddletier.so 这个jar包里面找到了。

上Frida

var signCls = Java.use('com.axxbxxx.wireless.security.middletierplugin.c.d.a');

signCls.a.implementation = function(a){

console.log(">>> sign = " + a);

var retval = this.a(a);

console.log(">>> sign Rc = " + retval);

return retval;

}跑一下,提示这个类找不到?

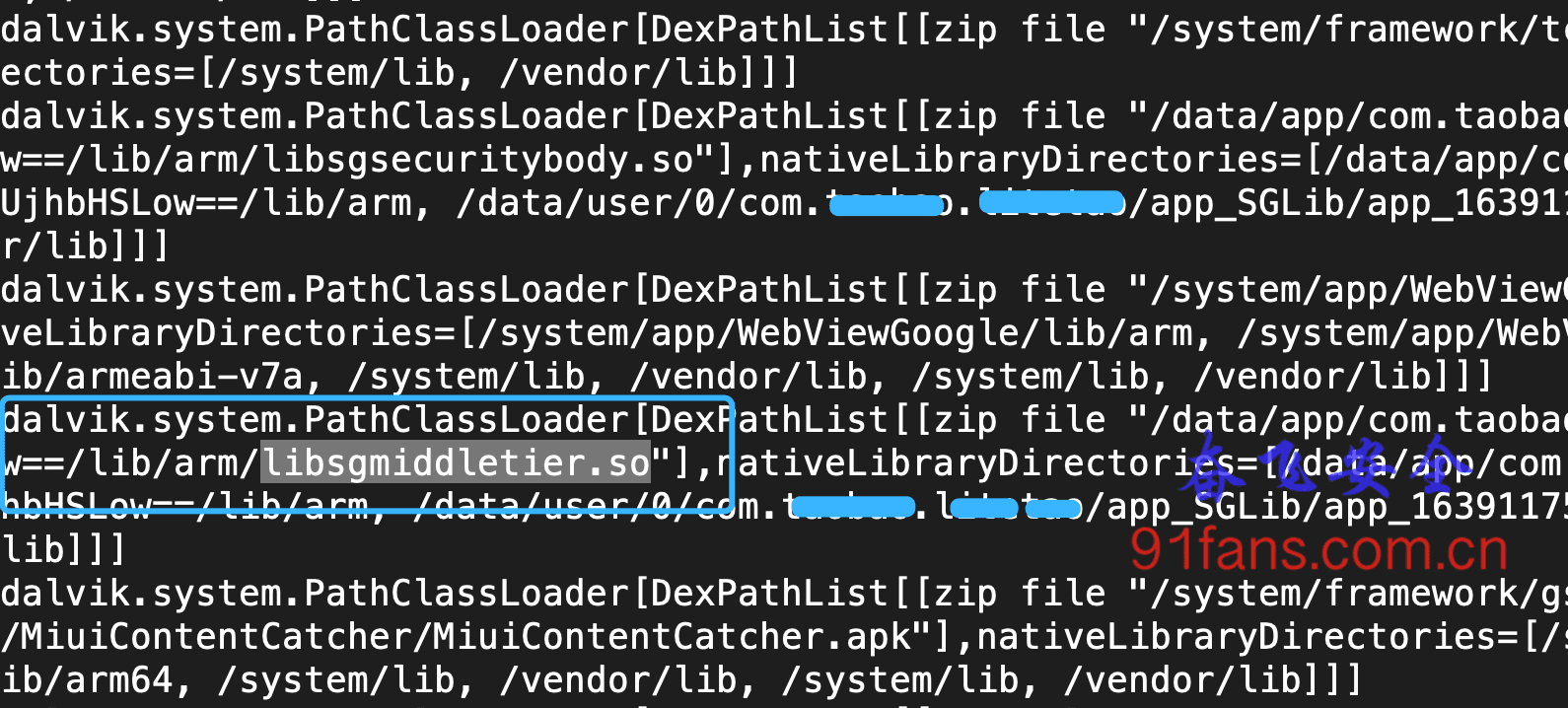

为啥找不到? 因为这个jar包是动态加载的,所以他的Classloader是不同的,不能使用默认的。

Hook 动态加载的类

先要遍历一下所有的ClassLoader

Java.enumerateClassLoaders({

"onMatch": function(loader) {

console.log(loader);

},

"onComplete": function() {

console.log("success");

}

});

没毛病就是它了。

指定 ClassLoader

Java.enumerateClassLoaders({

"onMatch": function(loader) {

if (loader.toString().indexOf("libsgmiddletier.so") > 0 ) {

Java.classFactory.loader = loader; // 将当前class factory中的loader指定为我们需要的

}

},

"onComplete": function() {

console.log("success");

}

});

// 此处需要使用 Java.classFactory.use

var signCls = Java.classFactory.use('com.axxbxxx.wireless.security.middletierplugin.c.d.a');

signCls.a.overload('java.util.HashMap').implementation = function(a){

var retval = this.a(a);

console.log(" #### >>> a = " + a.entrySet().toArray());

console.log(" #### >>> rc= " + retval.entrySet().toArray());

var stack = threadinstance.currentThread().getStackTrace();

console.log("#### >>> Rc Full call stack:" + Where(stack));

return retval;

}

再跑一下,这下Ok了

三、总结

我们找到了最接近的jave层的接口,也找到了so中对应的函数,但是要继续分析这个so还是需要费不少功夫的。

frida提示找不到类的时候不要慌,遍历大法好。

每当年关将至,总会想起刘瑜这段话———— 忙,却似乎也没忙成什么,时间被碾得如此之碎,一阵风吹过,稀里哗啦全都不知去向,以至于我试图回想这一年到底干了些什么,发现自己简直是从一场昏迷中醒来。

每当年关将至,总会想起刘瑜这段话———— 忙,却似乎也没忙成什么,时间被碾得如此之碎,一阵风吹过,稀里哗啦全都不知去向,以至于我试图回想这一年到底干了些什么,发现自己简直是从一场昏迷中醒来。

TIP: 本文的目的只有一个就是学习更多的逆向技巧和思路,如果有人利用本文技术去进行非法商业获取利益带来的法律责任都是操作者自己承担,和本文以及作者没关系,本文涉及到的代码项目可以去 奋飞的朋友们 知识星球自取,欢迎加入知识星球一起学习探讨技术。有问题可以加我wx: fenfei331 讨论下。

关注微信公众号: 奋飞安全,最新技术干货实时推送