验证雷池的防护效果

尝试手动模拟攻击

长亭 demo 测试站点:https://demo.waf-ce.chaitin.cn:10084

以 https://chaitin.com 为例,然后尝试访问来模拟黑客攻击。

用你的网站地址替换下方的 https://chaitin.com/

- 模拟 SQL 注入攻击: https://chaitin.com/?id=1+and+1=2+union+select+1

- 模拟 XSS 攻击: https://chaitin.com/?id=<img+src=x+onerror=alert()>

- 模拟路径穿越攻击: https://chaitin.com/?id=../../../../etc/passwd

- 模拟代码注入攻击: https://chaitin.com/?id=phpinfo();system('id')

- 模拟 XXE 攻击: https://chaitin.com/?id=

不出意外的话,这些攻击都将被雷池拦截,如下图所示。

若攻击没有被拦截,说明你的雷池配置有误或者请求没有经过雷池

使用自动化工具进行深度测试

使用开源 WAF 测试工具 BlazeHTTP 对雷池进行测试

Docker 版

#* 开始测试 http://127.0.0.1:8888 是 WAF 的地址 (根据实际情况修改)* docker run --rm --net=host chaitin/blazehttp:latest /app/blazehttp -t "http://127.0.0.1:8888"

GUI 版本 (MacOS & Windows)

如果 MacOS 双击打开报错不受信任或者移到垃圾箱,执行下面命令后再启动即可:

sudo xattr -d com.apple.quarantine blazehttp_1.0.0_darwin_arm64.app

测试效果展示

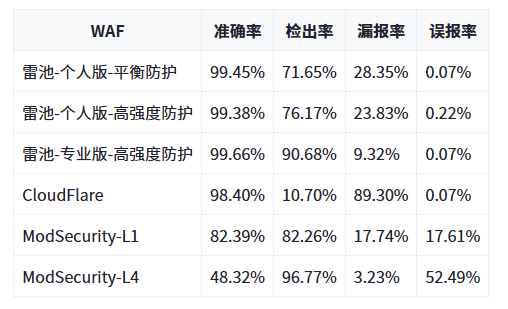

准确率 = (正确拦截 + 正确放行)/ 总样本数量,这是个综合性指标,是评判 WAF 可靠性的指标,数据越高越好

检出率 = 正确拦截 / 攻击样本数量,这是评判 WAF 识别攻击能力的指标,数据越高越好

漏报率 = 错误放行 / 攻击样本数量,这是评判 WAF 对攻击流量漏判的指标,数据越低越好

误报率 = 错误拦截 / 正常样本数量,这是评判 WAF 对正常流量误判的指标,数据越低越好