哈喽,各位师傅们好久不见,本期给大家带来关于“开源神器”雷池waf个人版的防护详解。

> 当动态防护不再是年费百万的奢侈品,当每个开发者都能用鼠标拖拽搭建自己的安全防线——这才是安全技术的终极使命。 作为渗透测试工程师,我曾用0day击穿无数防火墙;而作为防御者,我却在雷池的动态防护前栽了跟头——它让我亲手发起的攻击流量,成了系统眼中的“透明人”...... 雷池个人版「免费≠减配」!智能语义分析 动态防爬 CC防护 威胁情报 黑白名单 静态资源守护企业级防护架构,零成本部署!

雷池个人版「免费≠减配」!智能语义分析 动态防爬 CC防护 威胁情报 黑白名单 静态资源守护企业级防护架构,零成本部署!

本文以攻击者+防御者的双重视角,实测长亭雷池WAF三大核心战场:动态防护、防爬虫、防扫描,揭秘它如何重构WAF攻防逻辑。

安装

支持Docker一键部署 ·10分钟完成接入

bash -c "$(curl -fsSLk https://waf-ce.chaitin.cn/release/latest/manager.sh)"

安装完成后根据面板提示信息,访问面板实现登录。

本文以攻击者+防御者的双重视角,实测长亭雷池WAF三大核心战场:动态防护、防爬虫、防扫描,揭秘它如何重构WAF攻防逻辑。

安装

支持Docker一键部署 ·10分钟完成接入

bash -c "$(curl -fsSLk https://waf-ce.chaitin.cn/release/latest/manager.sh)"

安装完成后根据面板提示信息,访问面板实现登录。

主页面

主页面

点击防护配置

点击防护配置

域名:域名若无特殊要求指定域名,用*代表全部就可以了,

端口:这是雷池代理端口。

上游服务器:搭建的网站加端口。

ssl:若有网站证书可自行勾选,或者可以免费申请。

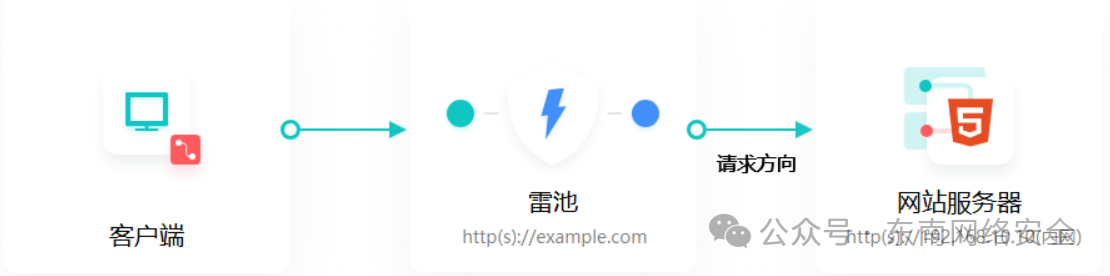

大致流程如下。

域名:域名若无特殊要求指定域名,用*代表全部就可以了,

端口:这是雷池代理端口。

上游服务器:搭建的网站加端口。

ssl:若有网站证书可自行勾选,或者可以免费申请。

大致流程如下。

安装完成后那我们就开始模拟实战。

安装完成后那我们就开始模拟实战。

动态防护:让WAF从“死记硬背”进化到“动态博弈” 传统痛点:规则库滞后、0day防护真空期、攻击特征固化易绕过。 雷池解法: ▶ 动态令牌技术(核心体验)

在合法页面中动态植入“无害令牌”,未携带令牌的请求直接拦截

以开源练习靶场WebGoat为例

curl -H "X-WAF-Token: fake_token"

"http://127.0.0.1/WebGoat/login?q="

未携带令牌的请求直接拦截发起攻击

curl -H "X-WAF-Token: fake_token"

"http://127.0.0.1/WebGoat/login?q="

未携带令牌的请求直接拦截发起攻击

后面发现已被雷池拦截

后面发现已被雷池拦截

实测:手动构造SQL注入攻击,首次绕过静态规则后

实测:手动构造SQL注入攻击,首次绕过静态规则后

二次攻击被动态令牌机制秒级阻断。

依然拦截

雷池拦截并记录了可视化效果图

雷池拦截并记录了可视化效果图

手动发起攻击类型以及详细攻击报文全部拦截

手动发起攻击类型以及详细攻击报文全部拦截

渗透感受:“像在迷宫墙上随机开门,攻击者永远找不到入口”

渗透感受:“像在迷宫墙上随机开门,攻击者永远找不到入口”

▶ 智能调度引擎

根据流量威胁等级动态调整防护策略(低风险放行,高风险质询)

实战场景:突发大规模CC攻击时,自动启用人机验证,业务无感,攻击流量暴跌90%

使用kali,进行cc攻击实测(自己攻击自己看看效果)

使用kali,进行cc攻击实测(自己攻击自己看看效果)

已被防护拦截,并对访问的域名进行封禁。

已被防护拦截,并对访问的域名进行封禁。

▶ 雷池的“动态结界”:以智能对抗智能

长亭雷池(SafeLine)个人版的核心防爬理念,正是构建一个智能、动态、自适应的防护层——我们称之为“动态结界”。它不再依赖一成不变的规则,而是通过:

深度行为分析:实时分析每个访问请求的上下文(请求序列、频率、来源、目标、参数、设备指纹、鼠标轨迹、API调用链等),构建用户/爬虫的行为画像。

机器学习驱动:利用模型识别正常人类用户与自动化脚本、爬虫程序之间的细微差异。

动态挑战与响应:对可疑请求施加动态变化的验证(如轻量级的JS挑战、Cookie验证、特定问题验证等),只有能正确执行这些动态挑战的“客户端”才被认为是合法用户。

智能决策引擎:综合多种信号,实时、动态地判断请求风险并做出处置(放行、验证、拦截)。

▶实战验证:wget 撞上雷池“动态结界”

wget 是一个经典的命令行下载工具,爬虫测试工具(或攻击工具)。它模拟的是最基础、无状态、无浏览器环境的爬虫行为。我们用 wget 来直观感受雷池“动态结界”的效果。

无防护网站 (易被爬取)

成功爬取相关数据

成功爬取相关数据

结果: 几乎 100% 成功。wget 能直接下载到目标 HTML 文件内容。网站数据暴露无遗

结果: 几乎 100% 成功。wget 能直接下载到目标 HTML 文件内容。网站数据暴露无遗

目标网站部署了长亭雷池个人版 (防爬生效)

首先记得开启BOT防护

拦截生效

拦截生效

“动态结界”起效:无论是基于初始请求特征的直接拦截,还是通过返回动态 JS 挑战(wget 无法破解),都体现了雷池防护的 “动态” 特性——它根据请求的即时特征和上下文进行判断和响应,而非依赖一个静态的 wget User-Agent 黑名单(虽然这种名单也有,但雷池的能力远不止于此)。

“动态结界”起效:无论是基于初始请求特征的直接拦截,还是通过返回动态 JS 挑战(wget 无法破解),都体现了雷池防护的 “动态” 特性——它根据请求的即时特征和上下文进行判断和响应,而非依赖一个静态的 wget User-Agent 黑名单(虽然这种名单也有,但雷池的能力远不止于此)。

基础防护有效:能轻松防御 wget,意味着雷池为网站抵御自动化爬虫建立了一个坚实可靠的基础防线,过滤掉了大量低阶、骚扰性的爬取尝试。

我们直观验证了长亭雷池个人版为网站数据构建的“动态结界”的有效性。它成功拦截了不具备浏览器行为特征的自动化爬取工具,保护了敏感数据。更重要的是,其基于深度行为分析和动态挑战的防护机制,为对抗日益复杂的爬虫提供了智能化、自适应化的解决方案,有效解决了传统静态规则防护的诸多痛点,显著提升了网站数据的安全水位。将雷池部署在业务前端,就如同为你的数据加上了一层智能、动态的防护力场。

我们直观验证了长亭雷池个人版为网站数据构建的“动态结界”的有效性。它成功拦截了不具备浏览器行为特征的自动化爬取工具,保护了敏感数据。更重要的是,其基于深度行为分析和动态挑战的防护机制,为对抗日益复杂的爬虫提供了智能化、自适应化的解决方案,有效解决了传统静态规则防护的诸多痛点,显著提升了网站数据的安全水位。将雷池部署在业务前端,就如同为你的数据加上了一层智能、动态的防护力场。