vsftpd工作原理和使用详解

简介

FTP(File Transfer Protocol,文件传输协议) 是 TCP/IP 协议组中的协议之一。FTP协议包括两个组成部分,其一为FTP服务器,其二为FTP客户端。其中FTP服务器用来存储文件,用户可以使用FTP客户端通过FTP协议访问位于FTP服务器上的资源。在开发网站的时候,通常利用FTP协议把网页或程序传到Web服务器上。此外,由于FTP传输效率非常高,在网络上传输大的文件时,一般也采用该协议。

默认情况下FTP协议使用TCP端口中的 20和21这两个端口,其中20用于传输数据,21用于传输控制信息。但是,是否使用20作为传输数据的端口与FTP使用的传输模式有关,如果采用主动模式,那么数据传输端口就是20;如果采用被动模式,则具体最终使用哪个端口要服务器端和客户端协商决定。

vsftpd 是“very secure FTP daemon”的缩写,安全性是它的一个最大的特点。vsftpd 是一个 UNIX 类操作系统上运行的服务器的名字,它可以运行在诸如 Linux、BSD、Solaris、 HP-UNIX等系统上面,是一个完全免费的、开放源代码的ftp服务器软件,支持很多其他的 FTP 服务器所不支持的特征。比如:非常高的安全性需求、带宽限制、良好的可伸缩性、可创建虚拟用户、支持IPv6、速率高等。

vsftpd工作原理

vsftpd基于C/S模式,有两种传输模式,分别是主动模式、被动模式。

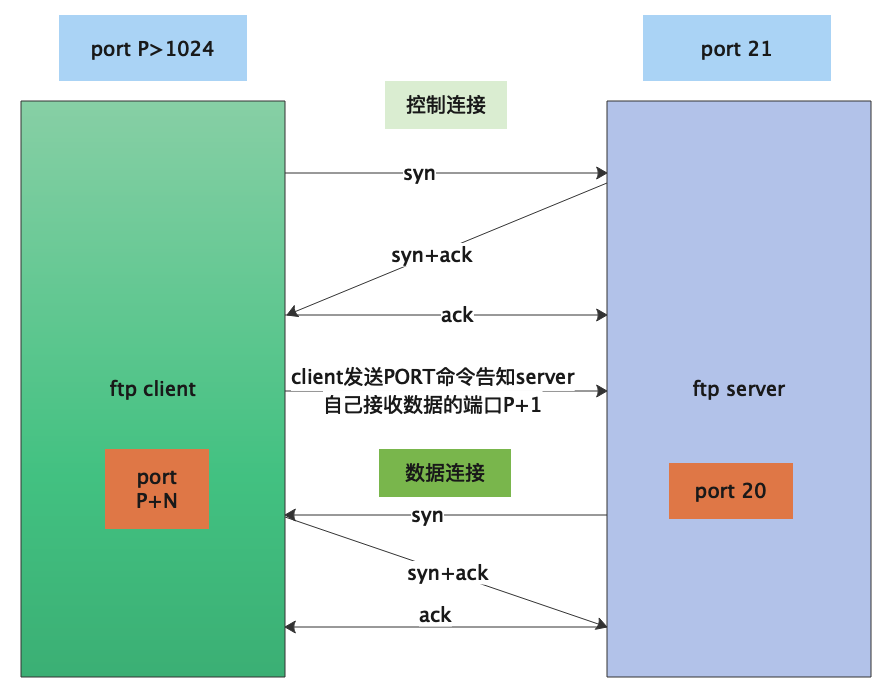

主动模式

ftp client 端从一个任意的大于1024的端口P连接到ftp server 端的21端口。然后ftp client 端开始监听端口P+N,并发送FTP命令“port P+N”到ftp server 端。接着ftp server 端会从它自己的数据端口(20)连接到ftp client 端指定的数据端口P+N。

- ftp client端启用大于1024端口P连接ftp server端口21,通过tcp三次握手建立连接

- ftp client 端发送PORT请求告诉ftp server 端自己开启了P+N端口接收数据

- ftp server 端用20端口和ftp client 端的P+N端口通过tcp三次握手后开始传输数据

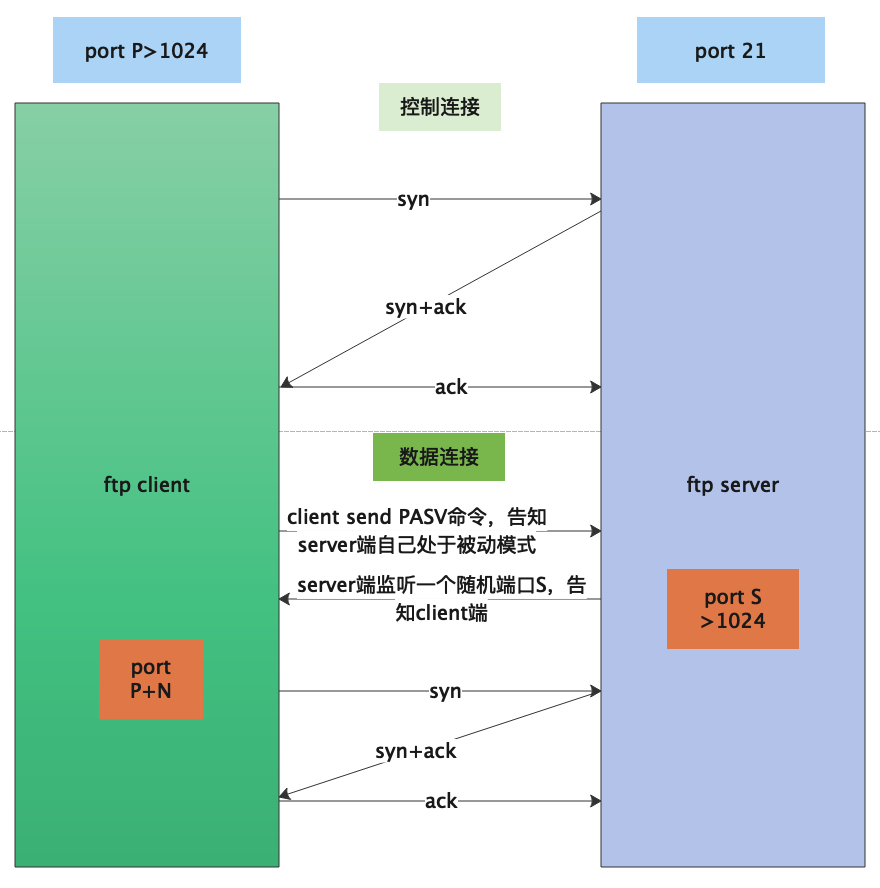

被动模式

在被动方式FTP中,命令连接和数据连接都由ftp client 端发起,这样就可以解决从服务器到ftp client 端的数据端口的入方向连接被防火墙过滤掉的问题。当开启一个FTP连接时,ftp client 端打开两个任意的本地端口P>1024连接服务器的21端口,但与主动方式的FTP不同,ftp client 端不会提交PORT命令并允许ftp server 端来回连它的数据端口,而是提交PASV命令。这样做的结果是ftp server 端会开启一个任意的非特权端口(端口号大于1024),并发送PORT S命令给客户端。然后ftp client 端发起从本地端口P+N到ftp server 端的端口S的连接用来传送数据。

- ftp client端启用大于1024端口P连接ftp server端口21,通过tcp三次握手建立连接

- ftp client 端发送PASV请求告诉ftp server 端自己处于被动模式

- ftp server 端监听端口S>1024,告知ftp client 端

- ftp client 端用P+N端口和ftp server 端的S端口通过tcp三次握手后开始传输数据

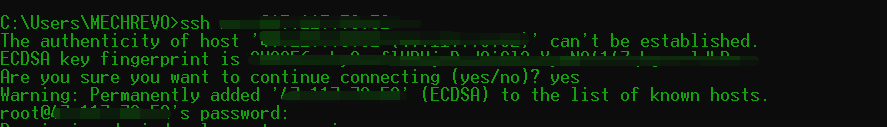

vsftpd安装和配置

介绍完原理我们开始实战。安装一般有rpm安装和源码编译安装,我们选择yum安装,简单快捷。

- 安装vsftpd

yum install -y vsftpd

查看目录结构

rpm -ql vsftpd- 启动

systemctl start vsftpd.service

systemctl enable vsftpd.service- 配置日志

vim /etc/vsftpd/vsftpd.conf

# 表明FTP服务器记录上传下载的情况

xferlog_enable=YES

# 表明将记录的上传下载情况写在xferlog_file所指定的文件中, 即xferlog_file选项指定的文件中

xferlog_std_format=YES

xferlog_file=/var/log/xferlog

# 启用双份日志。在用xferlog文件记录服务器上传下载情况的同时,

# vsftpd_log_file所指定的文件,即/var/log/vsftpd.log也将用来 记录服务器的传输情况

dual_log_enable=YES

vsftpd_log_file=/var/log/vsftpd.log- 配置主动被动模式

主动模式:

connect_from_port_20=YES

被动模式:

pasv_enable=YES

pasv_min_port=60000 #被动模式最小端口

pasv_max_port=60100 #被动模式最大端口

注意:主动模式和被动模式可以同时配置,也可以只配置一种。但决定使用主动和被动模式的是ftp client。vsftpd账号设置

vsftpd 匿名账号

Vsftpd默认是以匿名用户访问,匿名用户访问的FTP服务器端路劲为:/var/ftp/pub,匿名用户只有查看权限,无法创建、删除和修改。如果要关闭匿名用户访问,需要修改/etc/vsftpd/vsftpd.conf,将anonymous_enable=YES改为anonymous_enable=NO,重启Vsftp服务即可。

与匿名用户相关的配置:

#启用匿名用户访问

anonymous_enable=YES

#允许匿名用户上传文件

anon_upload_enable=YES

#允许匿名用户创建文件

anon_mkdir_write_enable=YES

#允许匿名用户其它写入权限

anon_other_write_enable=YES

#匿名用户上传下载速率

anon_max_rate=5000000000

#匿名用户上传文件掩码

anon_umask=022vsftpd系统账号

匿名用户配置会造成所有都上传、下载、删除和修改的权限,比较危险,对于存放私密文件匿名用户模式不适用。使用vsftpd系统用户方式验证登陆,相对来说比较安全,可以保障文件或目录专属于属主。系统账号即linux系统的账号。

创建虚拟账号并配置:

#增加账号

useradd test

echo 'test123' | passwd --stdin test

#vsftpd配置

local_enable=YES

write_enable=YES

local_umask=022

测试

ftp localhost

Connected to localhost (127.0.0.1).

220 (vsFTPd 3.0.2)

Name (localhost:root): test

331 Please specify the password.

Password:

230 Login successful.

Remote system type is UNIX.

Using binary mode to transfer files.

ftp> dir

227 Entering Passive Mode (127,0,0,1,109,125).

150 Here comes the directory listing.

226 Directory send OK.

ftp> lcd /etc

Local directory now /etc

ftp> put issue

local: issue remote: issue

227 Entering Passive Mode (127,0,0,1,220,210).

150 Ok to send data.

226 Transfer complete.

23 bytes sent in 1.7e-05 secs (1352.94 Kbytes/sec)

ftp> dir

227 Entering Passive Mode (127,0,0,1,189,222).

150 Here comes the directory listing.

-rw-r--r-- 1 1000 1000 23 Nov 15 07:55 issue

226 Directory send OK.

ftp> pwd

257 "/home/test"

ftp> vsftpd虚拟账号

linux系统用户太多毕竟不安全,我们只是想要vsftpd软件的用户,因此可以试用虚拟用户来登录vsftpd,多个虚拟用户可以映射到一个非登录的系统用户上。 创建虚拟用户文件,把这些用户名和密码存放在一个文件中。该文件内容格式是:用户名占用一行,密码占一行。

cd /etc/vsftpd/

cat login.txt

testuser

testuserpass

这个文件的账号密码不能直接被使用,需要使用db_load命令生成密码数据库文件,命令如下:

db_load -T -t hash -f /etc/vsftpd/login.txt /etc/vsftpd/login.db虚拟用户相关配置

#启动虚拟用户PAM认证

pam_service_name=vsftpd

#启动虚拟用户

guest_enable=YES

#映射账号到本地的用户test

guest_username=test

#设置虚拟用户的配置文件存放路径

user_config_dir=/etc/vsftpd/vsftpd_user_conf

#虚拟用户使用与本地用户相同的权限

virtual_use_local_privs=YES

#允许上传修改属主

chown_uploads=YES

#属主设置为本地用户test

chown_username=test

#允许虚拟用户对配置目录有写权限

allow_writeable_chroot=YES

#设置虚拟用户上传下载的目录

local_root=/data/testuser

为了使服务器能够使用上述生成的数据库文件,对客户端进行身份验证,需要调用系统的PAM模块。PAM(Plugable Authentication Module)为可插拔认证模块,不必重新安装应用系统,通过修改指定的配置文件,调整对该程序的认证方式。PAM模块配置文件路径为/etc/pam.d/目录,此目录下保存着大量与认证有关的配置文件,并以服务名称命名。

vim /etc/pam.d/vsftpd #只有下面三行

#%PAM-1.0

auth required /lib64/security/pam_userdb.so db=/etc/vsftpd/login

account required /lib64/security/pam_userdb.so db=/etc/vsftpd/login

测试

ftp localhost

Connected to localhost (127.0.0.1).

220 (vsFTPd 3.0.2)

Name (localhost:root): testuser

331 Please specify the password.

Password:

230 Login successful.

Remote system type is UNIX.

Using binary mode to transfer files.

ftp> dir

227 Entering Passive Mode (127,0,0,1,100,75).

150 Here comes the directory listing.

-rw-r--r-- 1 1000 1000 23 Nov 15 08:58 issue

226 Directory send OK.

ftp> pwd

257 "/data/testuser"

ftp> delete issue

250 Delete operation successful.案例

1. 打造企业级ftp

- 启用SSL证书配置

- 只允许虚拟账号上传下载,不允许删除文件

- 账号输入3次密码锁定100s,root每次都锁定

创建证书

yum install -y openssl

mkdir /etc/ssl/private

openssl req -newkey rsa:2048 -nodes -keyout /etc/ssl/private/vsftpd.key -x509 -days 365 -out /etc/ssl/private/vsftpd.crt

配置pam认证,账号输入3次密码锁定100s,root每次都锁定

cat /etc/pam.d/vsftpd

auth required pam_tally2.so deny=3 unlock_time=100 even_deny_root root_unlock_time=200

auth [user_unknown=ignore success=ok ignore=ignore default=bad] pam_securetty.so

auth required /lib64/security/pam_userdb.so db=/etc/vsftpd/login

account required /lib64/security/pam_userdb.so db=/etc/vsftpd/login配置vsftpd

anonymous_enable=NO

anon_upload_enable=NO

anon_mkdir_write_enable=NO

local_enable=YES

write_enable=YES

local_umask=022

connect_from_port_20=YES

#设置ftp client 链接限制

max_clients=10

max_per_ip=2

anon_max_rate=0

local_max_rate=500000

idle_session_timeout=600

#日志设置

dirmessage_enable=YES

xferlog_enable=YES

xferlog_file=/var/log/xferlog

xferlog_std_format=YES

dual_log_enable=YES

vsftpd_log_file=/var/log/vsftpd.log

log_ftp_protocol=YES

nopriv_user=nobody

async_abor_enable=YES

#ascii_upload_enable=YES

#ascii_download_enable=YES

chroot_local_user=YES

ls_recurse_enable=YES

listen=YES

chown_uploads=YES

chown_username=test

guest_enable=YES

guest_username=test

virtual_use_local_privs=YES

allow_writeable_chroot=YES

pam_service_name=vsftpd

userlist_enable=YES

userlist_deny=YES

tcp_wrappers=YES

# 限制ftp目录

local_root=/home/test

# 强制ftl走ssl协议

ssl_enable=YES

debug_ssl=YES

ssl_tlsv1=YES

ssl_tlsv1_2=YES

ssl_sslv2=YES

ssl_sslv3=YES

# SSL证书位置

ca_certs_file=/etc/ssl/private/vsftpd.crt

rsa_cert_file=/etc/ssl/private/vsftpd.crt

rsa_private_key_file=/etc/ssl/private/vsftpd.key

# 禁止匿名用使用SSL

allow_anon_ssl=NO

force_local_data_ssl=YES

force_local_logins_ssl=YES

# 加强安全设置

require_ssl_reuse=NO

ssl_ciphers=HIGH

port_enable=NO

pasv_enable=YES

# pasv_enable为NO下列2个配置不生效

pasv_min_port=4000

pasv_max_port=4500

# 禁止删除,只允许虚拟账号上传下载,不允许删除文件

cmds_denied=RMD,DELE