一、目标

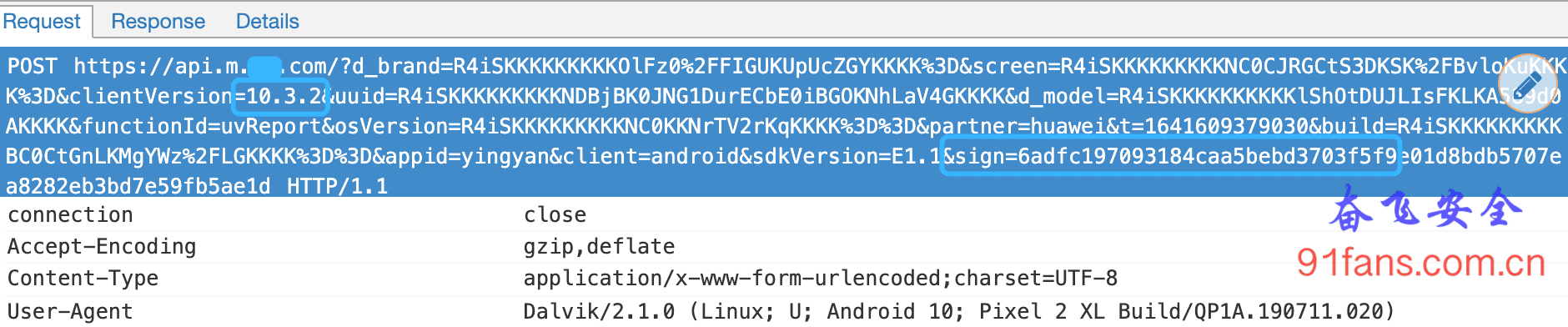

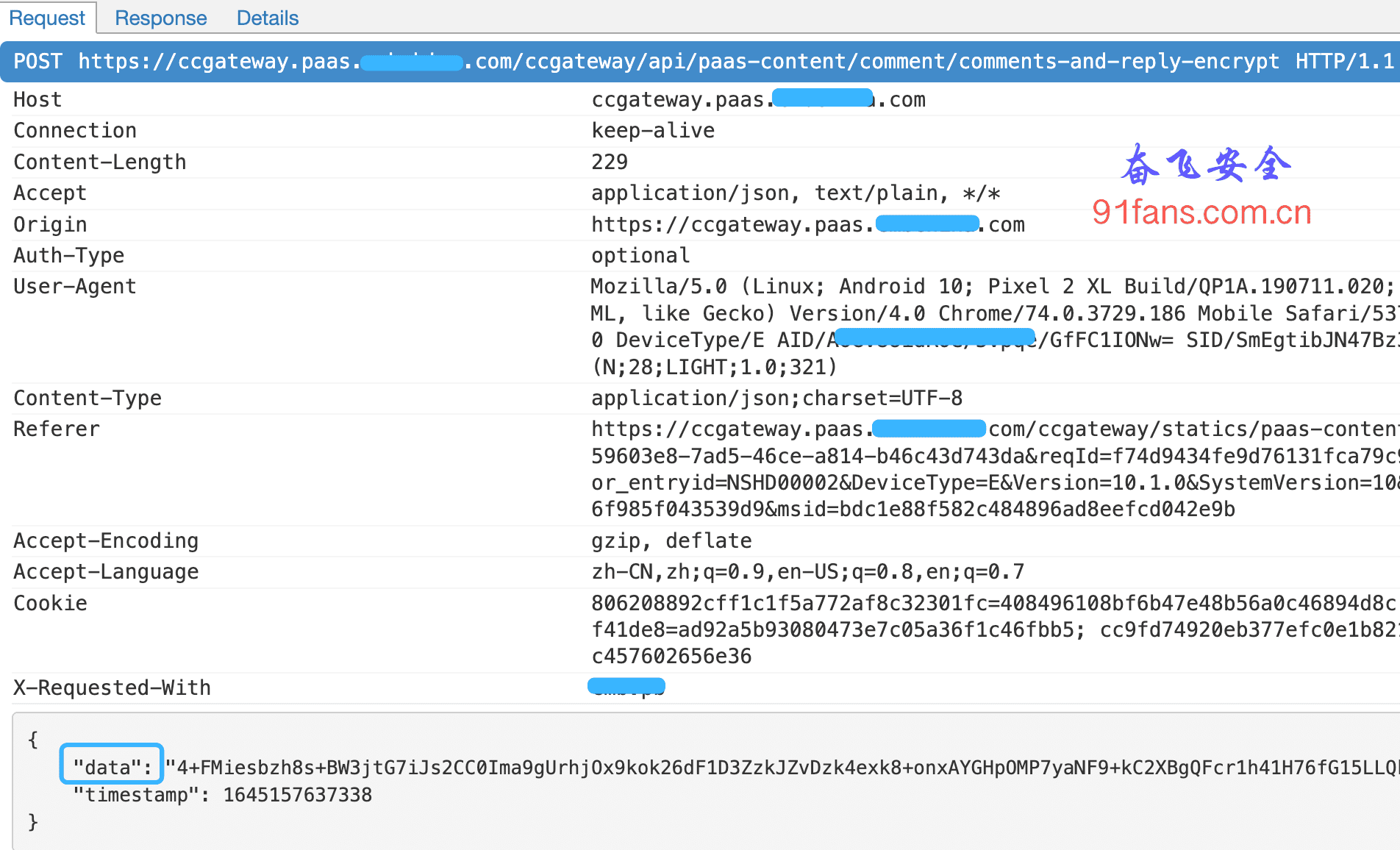

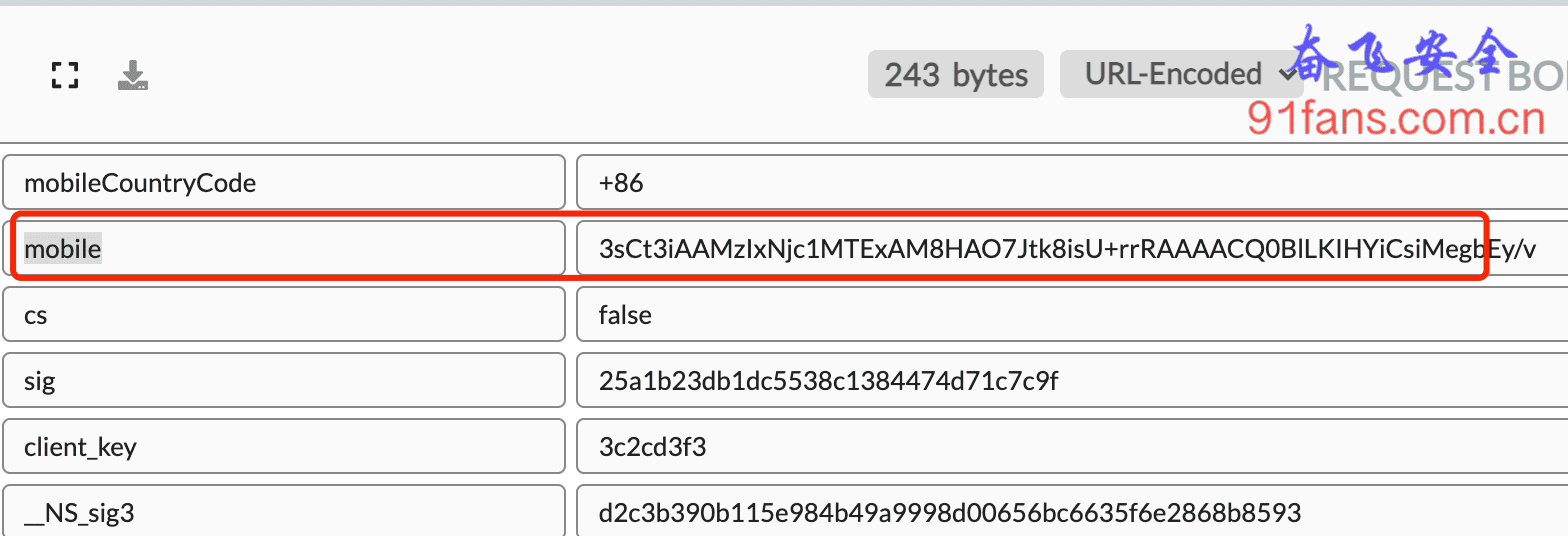

sign的入参是加密的,不过带有很明显的两个特征,一个是 == 结尾,再一个就是 R4iSK 开头。

有这两个特征,我们就可以入手了。

二、步骤

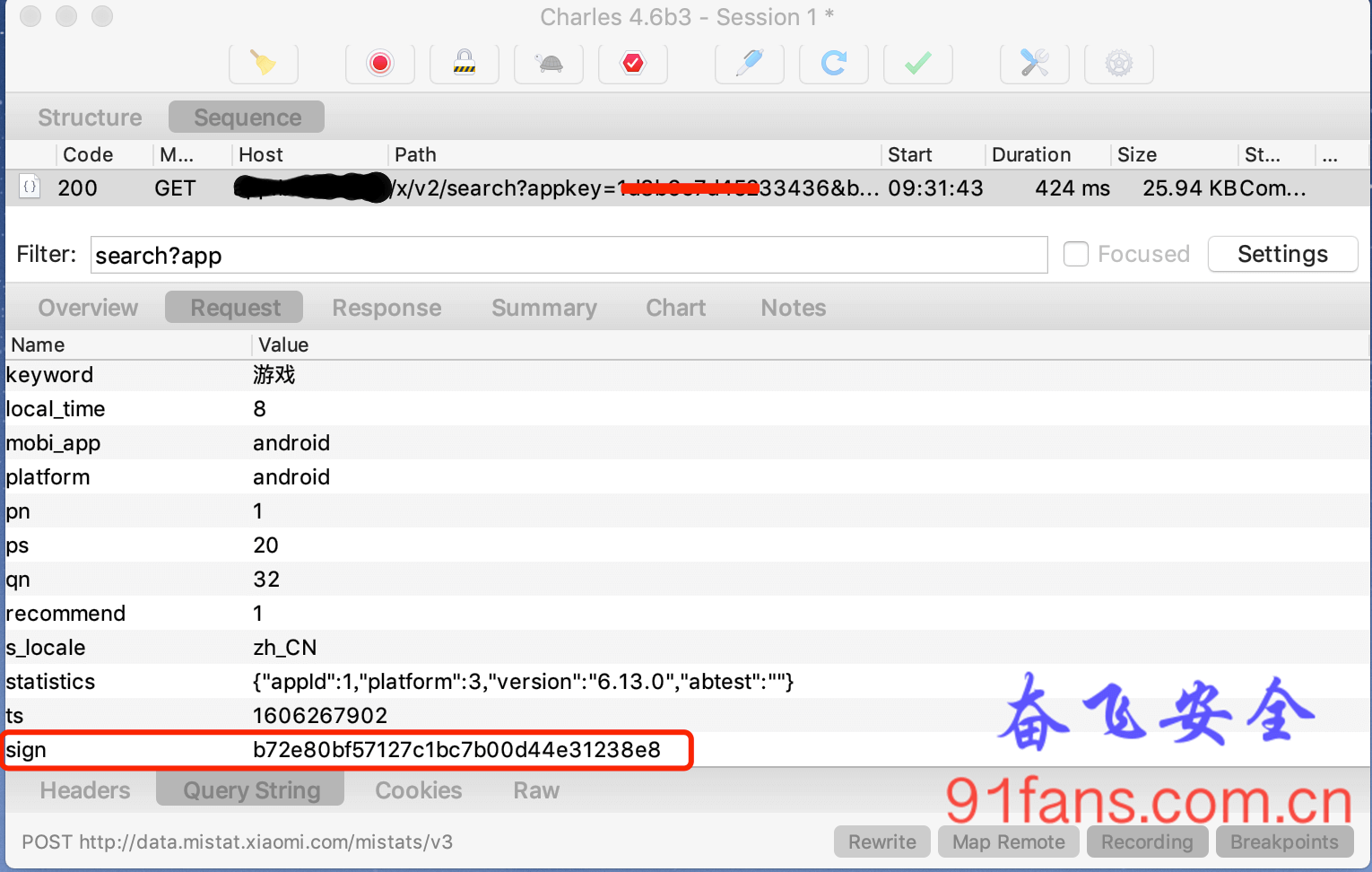

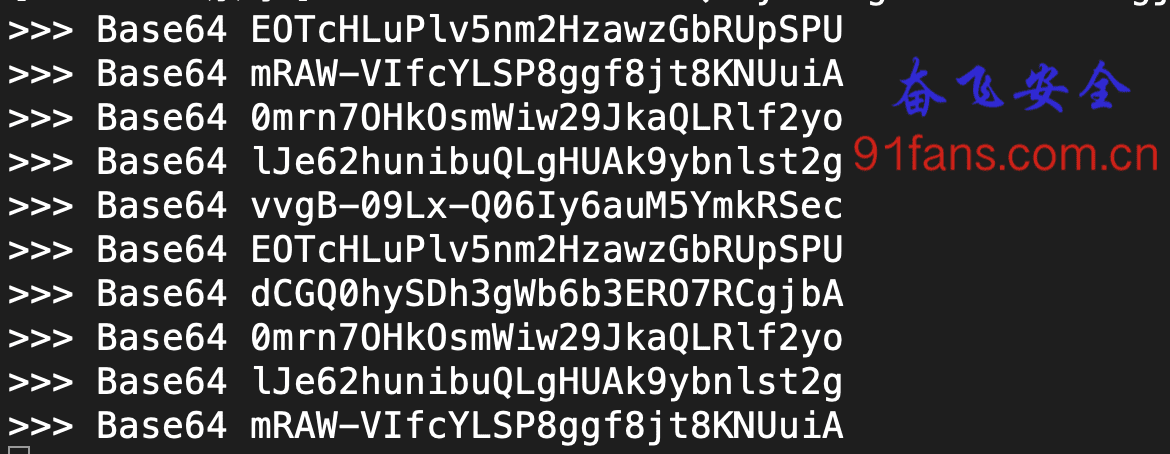

先从Base64入手

== 结尾的数据大概率是Base64,我们先Hook下

// Base64

var Base64Class = Java.use("android.util.Base64");

Base64Class.encodeToString.overload("[B", "int").implementation = function(a,b){

var rc = this.encodeToString(a,b);

console.log(">>> Base64 " + rc);

return rc;

}跑一下

结果倒是有了,不过不是我们想要的,先留着吧,说不定以后用的到。

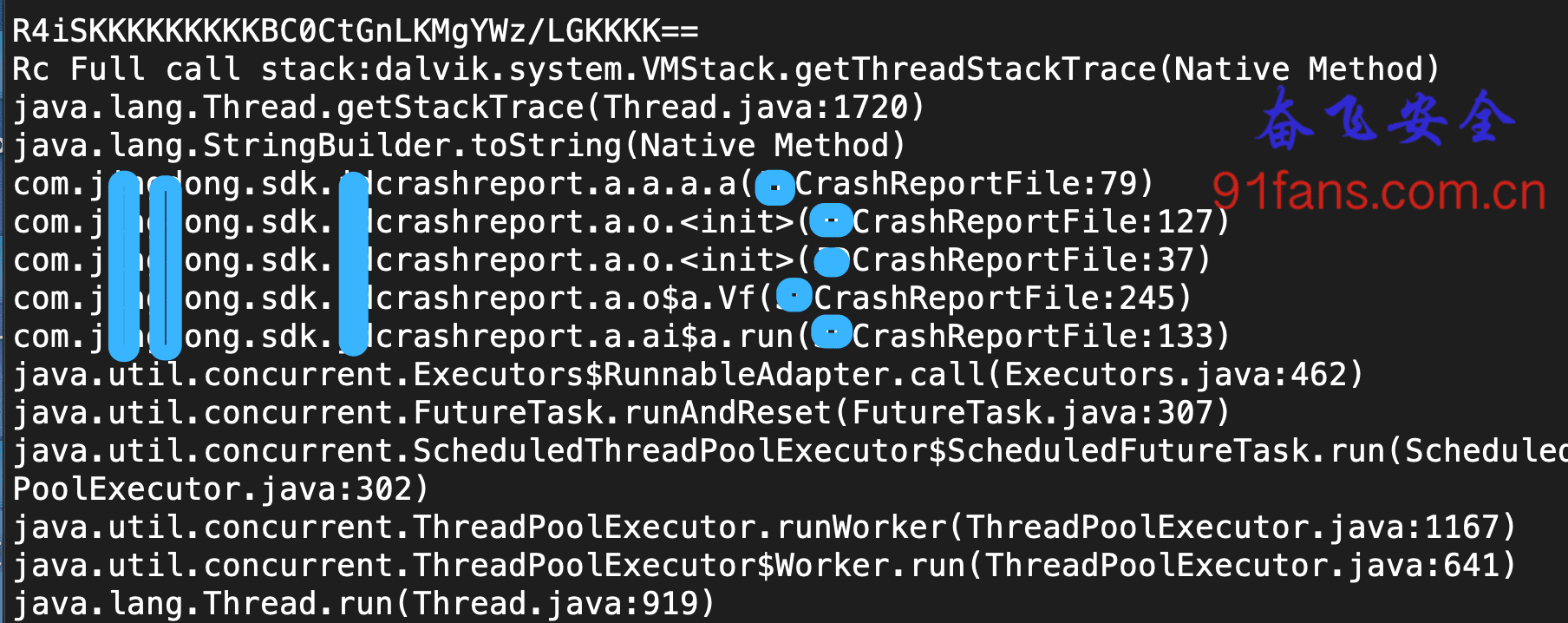

匹配 R4iSK 开头

这个套路我们很熟练了,

// 靠字符串去定位

var strCls = Java.use("java.lang.StringBuilder");

strCls.toString.implementation = function(){

var result = this.toString();

if(result.toString().indexOf("R4iSK") == 0 && result.toString().length < 200)

{

console.log(result.toString());

var stack = threadinstance.currentThread().getStackTrace();

console.log("Rc Full call stack:" + Where(stack));

}

return result;

}愉快的跑一下

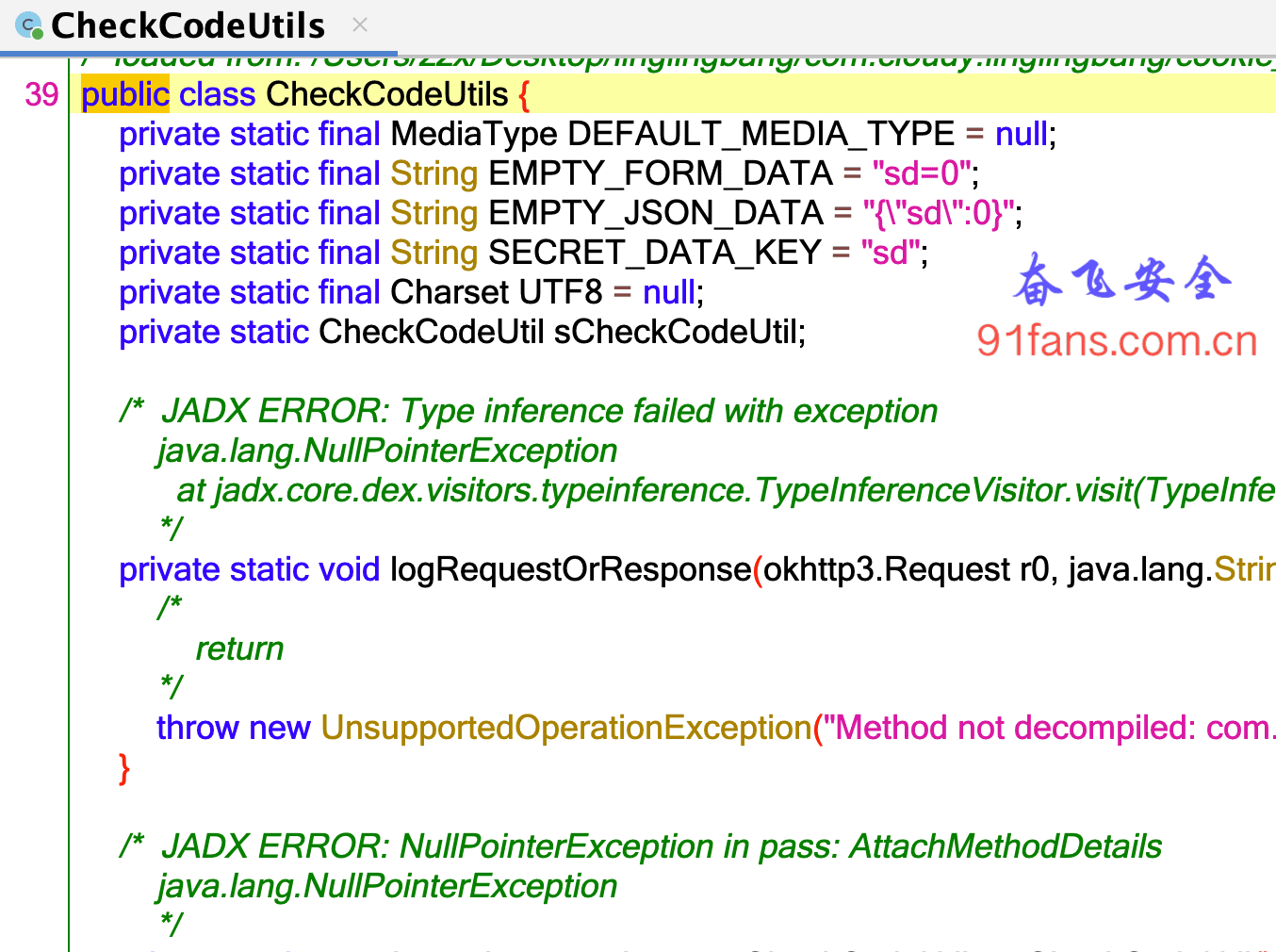

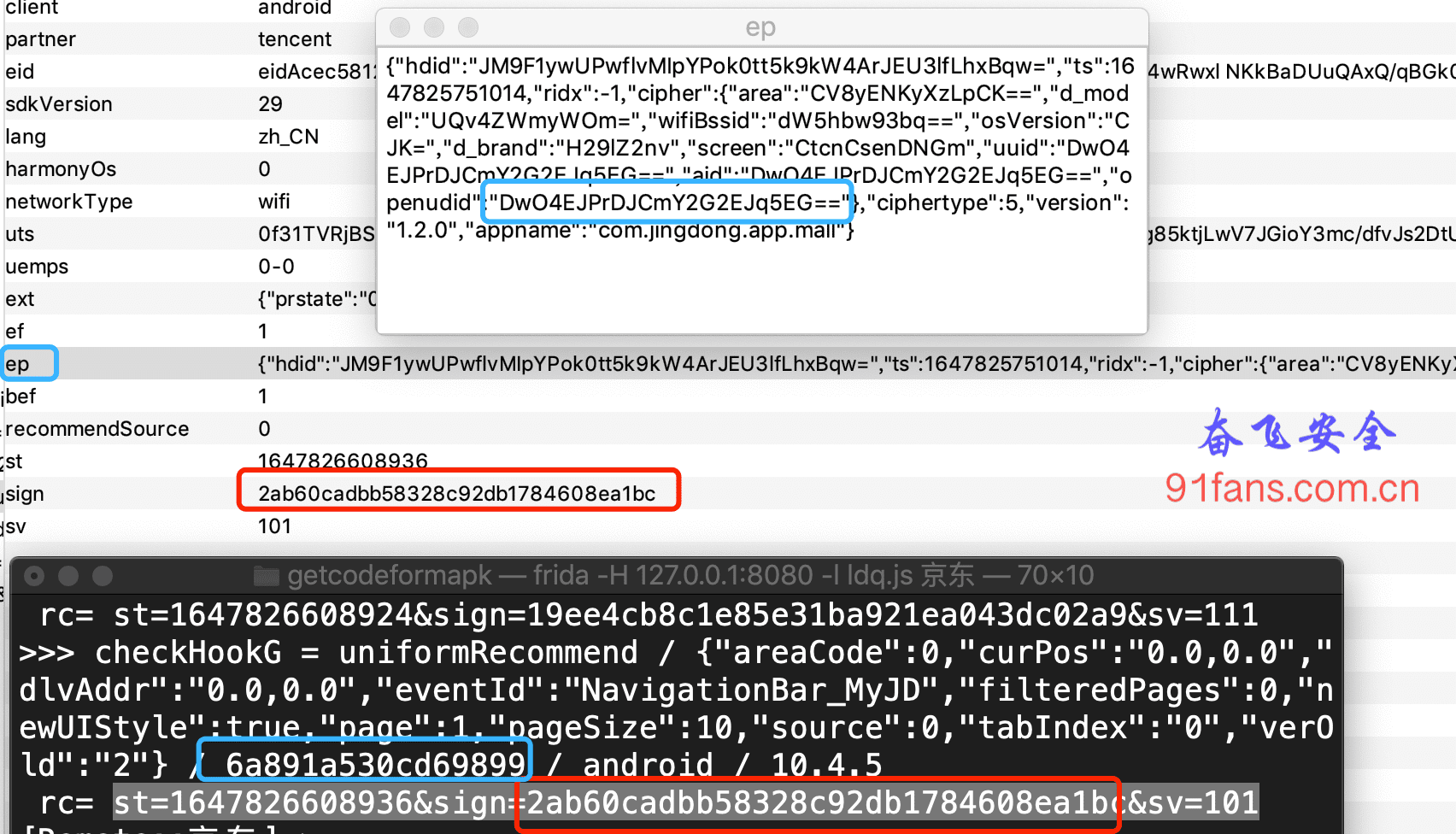

这次逮住了,虽然这个 CrashReport 的类名有点怪怪的

Hook 处理函数

var OperCls = Java.use("com.jxxxxong.sdk.xxcrashreport.a.a.a");

OperCls.a.overload('[B').implementation = function(a){

var result = this.a(a);

var StrCls = Java.use('java.lang.String');

var inStr = StrCls.$new(a);

console.log(inStr + " >>> " + result);

return result;

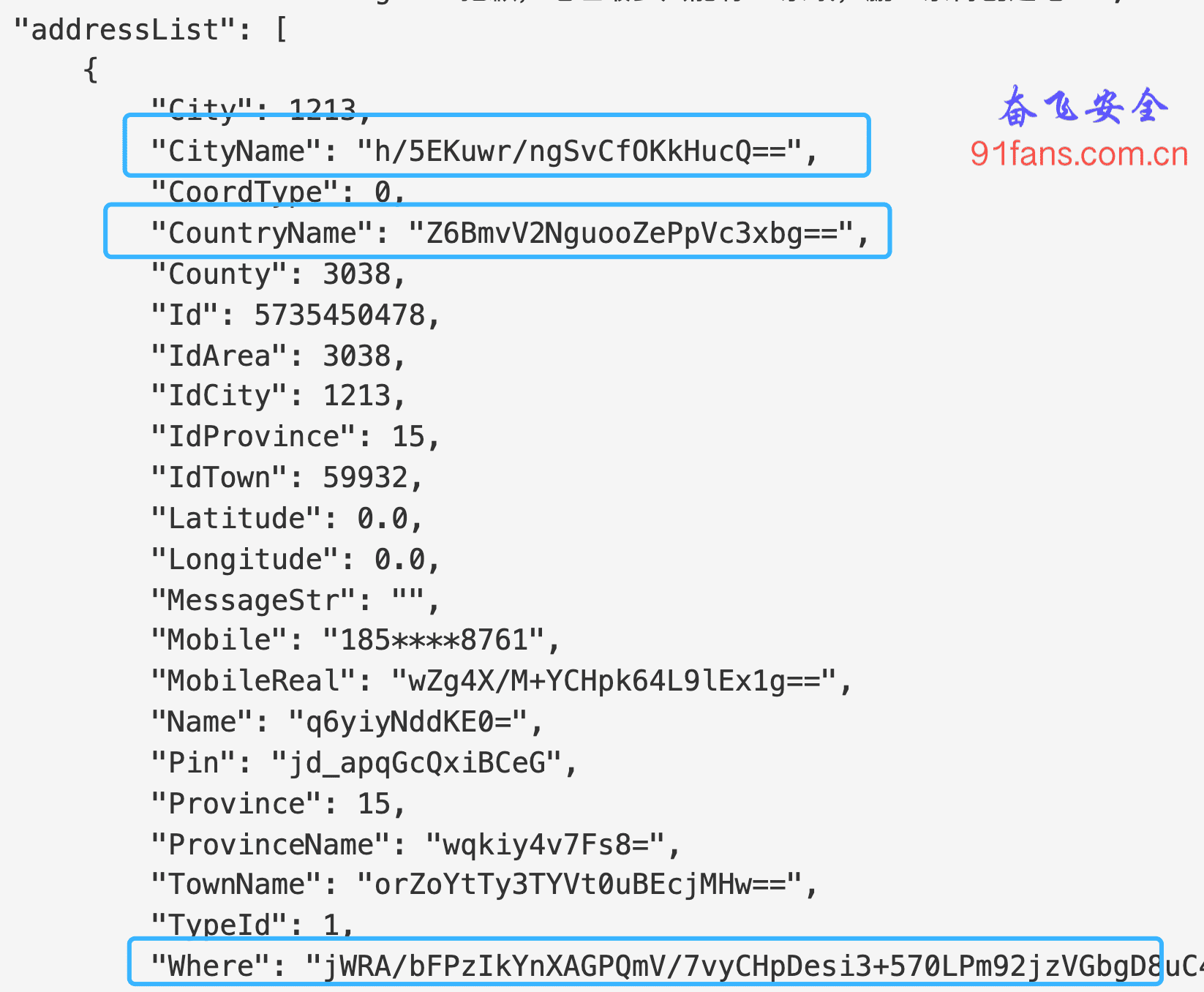

}入参是个 byte[] ,返回值是个 看上去像是Base64 但是大概率又不是 Base64 的东东

打印 byte[] 有两种方案,一种是直接转成Hex字符串打出来,一种是赌他实际是个String,直接转成String打印出来。我们这里先尝试转成String

>>> R4iSKKKKKKKKKBC0CtGnLKMgYWz/LGKKKK==打印出来的结果是这样的,入参没有打印出来,说明入参不是简单的 String.getBytes()。

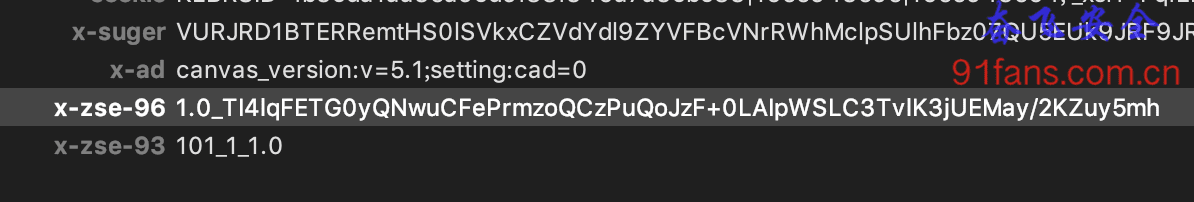

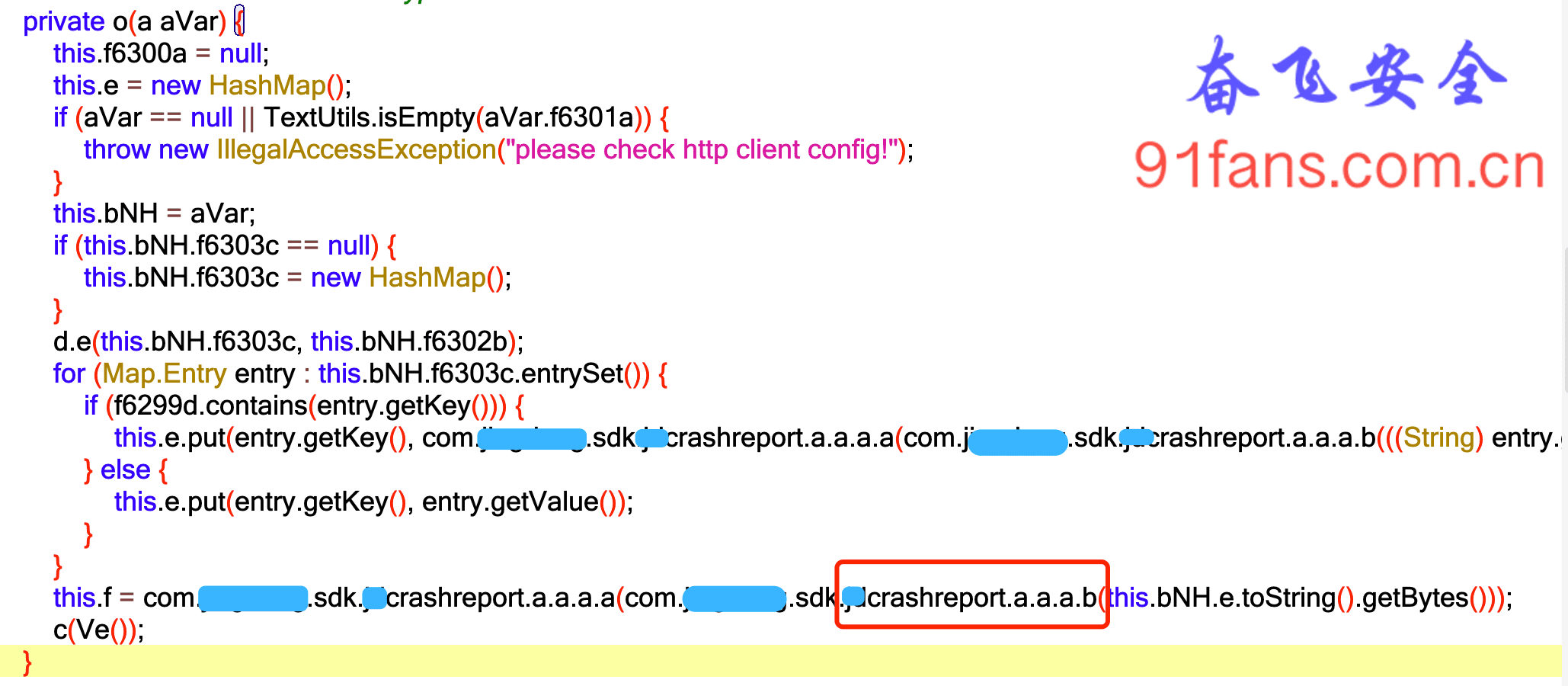

往上回溯堆栈

我们继续沿着堆栈上溯,找找 a.o 的init函数,

发现了这个入参的byte[] 经历了 一次 xxcrashreport.a.a.a.b 函数的洗礼。

点进去看看 发现 原来是做了一次zip压缩。 啥也别说了,先 Hook这个b函数

OperCls.b.implementation = function(a){

var StrCls = Java.use('java.lang.String');

var inStr = StrCls.$new(a);

console.log(inStr + " >>> ");

var result = this.b(a);

return result;

}再跑一下,结果出来了。

{"msg":[{"appId":"fba8ae5a5078417d90ae1355af234d4f","clientVersion":"10.3.2","buildCode":"92141","appArch":"32"}]} >>>

>>> R4iSKKKKKKKKKK3Ckm6NCKyP4XpntPMcsmTiVIdoeOlPYBLNS1PK0O4e747X79c5P3zFQbh3LbJlFUCRaaIQTPKmipOYkJUu6OAqZT1xx6MMacwy/v5yxRvbdYAwdhXVCF7zmi+DHbQ16PPDpn/R9PPnPifGbirJeG9yKKKK收工~ 太冷了,鲜啤就不上了,上二锅头。

三、总结

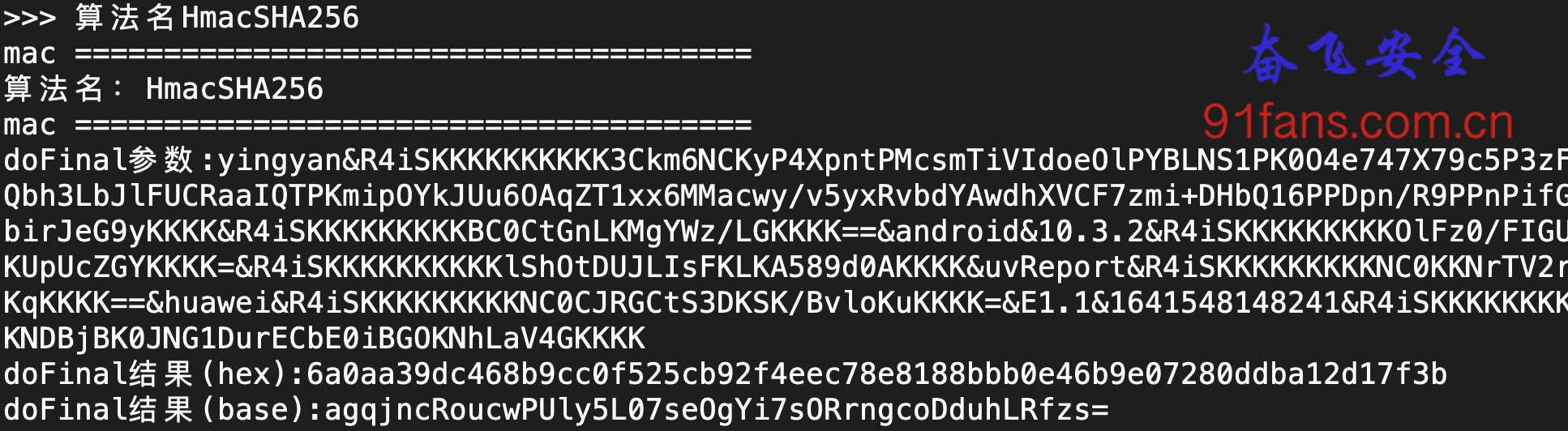

原文String调用一次getBytes(),之后转成了 byte[],然后调用 b 函数做一次zip压缩,最后调用一次 a 函数做了一次魔改了Base64操作。

这次app唯一的破绽就在于密文的开头是不变的,所以我们在做加密的时候尽量保证每次的结果都不一样,而且密文要无规律。

君子务本,本立而道生

君子务本,本立而道生

TIP: 本文的目的只有一个就是学习更多的逆向技巧和思路,如果有人利用本文技术去进行非法商业获取利益带来的法律责任都是操作者自己承担,和本文以及作者没关系,本文涉及到的代码项目可以去 奋飞的朋友们 知识星球自取,欢迎加入知识星球一起学习探讨技术。有问题可以加我wx: fenfei331 讨论下。

关注微信公众号: 奋飞安全,最新技术干货实时推送