深度防御:安全层部署零信任

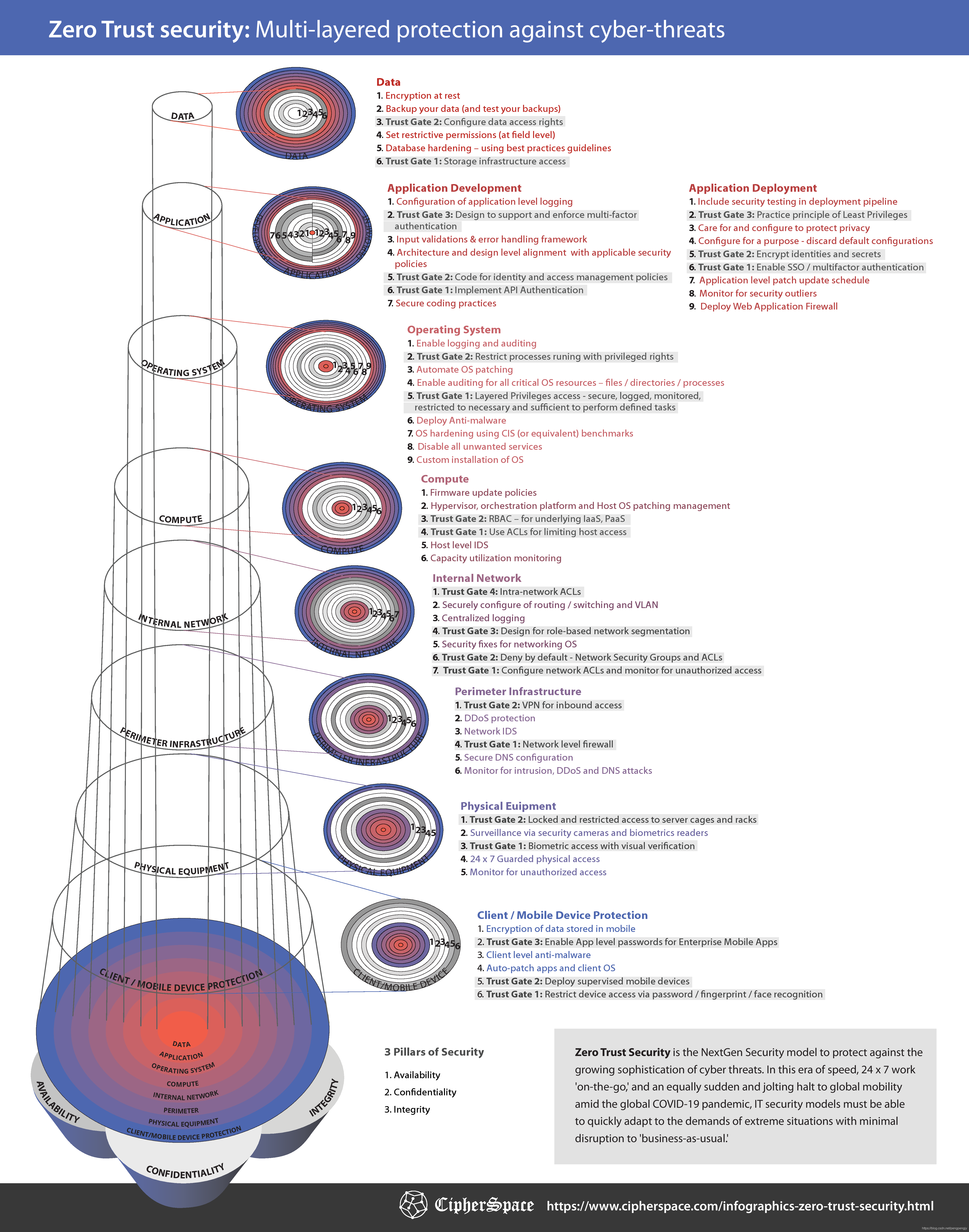

此信息图显示了零信任模型如何在每个安全层上结合使用“信任门”和“深度防御”来保护您最宝贵的资产(数据)的机密性,完整性和可用性。

零信任安全性是下一代安全模型,可防止日益严重的网络威胁。在当今这个高速时代,全天候24 x 7运作,在全球COVID-19大流行中,全球移动性同样突然而突然停止,IT安全模型必须能够快速适应极端需求。对“日常业务”造成的干扰最小的情况。

零信任安全模型使在部署堆栈的每一层建立信任的能力提高了一倍。只有在每个访问级别都形成可验证的信任之后,才能授予访问权限,

★检查用户身份,并为以下所有访问类型建立信誉:

应用领域

操作系统

计算基础架构

网络基础架构

★设备身份受到挑战和验证

★请求访问的应用程序和API已得到证实

★需要物理访问的人员的身份与预先批准的生物特征数据库匹配

★网络级别的信任标准已明确规定并通过“我为什么要信任您?”来实现。作为最前面和最中心的问题。

零安全信任模型是对传统城堡和护城河模型的一种范式转变。无论员工在何处,它都能有效地保护您的数字资产的机密性,完整性和可用性。

有关这些层的分步概述,请查看我们的“零信任安全性”视频:https://www.youtube.com/watch?v=Y7_4SSZZ6ws&feature=emb_imp_woyt,亦可在此公众号:imiraclecloud 浏览视频。

部分评论摘选

杰伊·里贝罗(Jay Ribeiro)–(ATF首席信息安全官(CISO))

如果您正在讨论以外围设备为中心的保护或层(信任区域-VPN等),它仍然是零信任吗?零信任的重点是什么?

Jigar Shah –产品管理和策略|客户成功|产品营销|定价|业务发展|收入增长

Jay R博士。我对信任的理解类似于在允许个人访问最大安全设施中存储的资产之前所采取的措施和提出的挑战,我不是军事级环境下此类行动的专家,但是我假设随着接近资产的每一层都将进行验证和明确的身份建立。考虑到这一类比,零信任的存在是为了在回答“信任还是不信任?”这个问题的过程中获得高度的信心,因此零信任必须是全面的,并且在使有价值的事物周围产生影响的每一层都必须是零信任的。如果您想分享您认为零信任的意义,那对我(我也肯定对其他人)来说将是一本引人入胜的书。

Jay R博士。该图形支持每一层信任的重要性,即使某些层已移出传统的“区域”之外。

杰伊·里贝罗(Jay Ribeiro)

Jigar Shah很有道理。我的建议可能是将其贴上“深度防御”的标签。对我来说,零信任主要集中在第7层以及您可以信任的身份和非区域。零信任正在消除信任,但正在验证。但是无论如何,很好的讨论。希望它能激发读者的思想。感谢分享。

Jigar Shah

Jay R博士。感谢您分享您的想法,谢谢。

安迪·詹金森(Andy Jenkinson)-CIP集团首席执行官密码学治理,PKI量子安全前后的发现和管理专家。

谢谢丹。遗失了很多东西!

缺少代码签名和强大的加密技术的使用。

操作系统–缺少证书和密钥发现。

计算机层–缺少加密服务的密钥管理。

内部网络–对于可以使用基于证书的身份验证的所有网络服务,缺少使用证书的强身份验证。

外围基础结构–缺少DNSEC或其证书和密钥管理,同样,电子邮件中继服务器的DKIM或VPN身份验证的证书和密钥也是如此。

这只是一个粗略的浏览。Gurdit Sohal –德勤英国高级顾问

您好-我认为不应将其视为所有内容-但1)更多是出于好奇,而2)是第一步。安迪·詹金森(Andy Jenkinson)

Gurdit Sohal我读过零信任,如果它不包含我的清单,那只是零信任的一部分,所以不是!吉加尔·沙(Jigar Shah)

安迪·詹金森(Andy Jenkinson)感谢您详细查看此信息图并提供反馈。您提到的某些内容在更高级别上有所介绍,例如:安全编码实践应包括代码签名,安全DNS配置应包括DNSEC。您的清单有很好的指导,我相信它将为那些选择使用此信息图的人提供具体指导,例如法官如何使用法律,作为对特定案件的解释和实施的指导。古迪特·索哈尔(Gurdit Sohal)

🙂安迪·詹金森(Andy Jenkinson)

如果没有适当的PKI,就不可能实现Jigar零信任,这是信任的基础,而不是可选的!曾经建议否则会产生误导。吉加尔·沙(Jigar Shah)

安迪·詹金森(Andy Jenkinson)同意不同意。从我的角度来看,信任是一个概念,PKI是实现它的“一种方式”,可以帮助提升信心,但不是唯一的选择。信任是IT安全的子集,而IT安全又是企业级风险管理的子集,它与管理风险并将其降低到实施该风险的“企业”可接受的水平有关的“成本,可行性和监管”。首先,使用强密码可以(在所有其他因素的情况下)获得足够的信任,而另一个MFA则必须!

要消除风险几乎是不可能的,可以实现的是将风险降低到所有利益相关者都可接受的水平,以继续运营业务功能。

那么,信任是指与所使用的技术解决方案无关的,为明确而安全地建立请求访问的实体的身份而采取的措施。Korinne M. Jackman-我对网络安全充满热情。

吉加尔·沙(Jigar Shah)就是这样。这是要在组织的需求和目标与特定风险偏好之间取得平衡,然后根据这些参数来制定程序。安迪·詹金森(Andy Jenkinson)

零信任的机会为零,目前这是一条不错的路线,仅此而已,直到识别并正确管理PKI为止。在基金会一级,零信任建立在沙地上,并且每天都有潮流出现。 PKI不是一种选择,它是基础。任何安全性(包括零信任)都必须包含PKI或完全具有误导性。维沙尔·帕蒂尔(Vishal Patil)

我确实同意,其中缺少一些安全措施,例如电子邮件安全垃圾邮件。 PKI,DMARC,SPF,DKIM等大卫·奥贝里

让我清楚点说,出于多种原因,我真的不能忍受“零信任”一词,其中至少有一个原因是结构的定义不明确。大卫·奥贝里

安迪·詹金森(Andy Jenkinson)您如何看待其他方法来获得对可用资源的必要信任级别?我看不到没有完整的PKI实施会如何根据企业的需求贬低可靠的零信任解决方案。我知道我们可能会根据您所做的事情在这里敲钉子,但我真的很感兴趣您为什么相信自己的所作所为。安迪·詹金森(Andy Jenkinson)

谢谢大卫。 PKI旨在验证和确保每个用户,设备,软件等。在过去的20年中,无论多么出色的安全性或防御性,如果证书已过期,遭到破坏,伪造,伪造或被盗,它将破坏与它有任何关系或依赖性的各种形式的安全性。就像在您的房屋中轻按开关一样,当电源中断时,指示灯会亮起大卫·奥贝里

安迪·詹金森(Andy Jenkinson)我的意思是我完全了解PKI,但是我不确定根据业务需求是否需要完整的PKI实施。也许我们说的是两种不同的说法,因为我确实认识到需要证书等,但是完整的Enterprise PKI有时是一个沉重的负担,在某些情况下可能会过大。这样对我说的话是否更有意义,以便我们可以为讨论设定基准?安迪·詹金森(Andy Jenkinson)

大卫·奥贝里(David O’Berry)知道您的PKI的样子,不赞成使用的证书,到期和即将到期是关键的零信任或其他。

问题思考:零信任是典型的无边界模型,纵深防御是典型的有边界模型,从上面的模型里面,可以看到二者是紧密结合的,这是为什么?

我在中国银行:构建“零信任”安全体系护航数字化转型这篇文章中找到了不错的答案,供参考。

一是规划建设零信任网络安全架构,不是要将原有安全架构推倒重来。零信任不能一蹴而就,现有边界防御、纵深防御与零信任相结合,可以发挥更好的效果。在研究中我们发现,通过与边界防御联动,可以将零信任技术从应用层下移到网络层,使其能够在更大范围发挥作用。

二是传统金融企业可以在缩小边界防御单元、细化应用场景等基础上,引入零信任技术,从而快速提升网络安全防御能力。以前边界防御主要是指企业内外部边界,以及大的功能区边界。现在通过引入零信任技术,我们可以根据安全等级,在更小规模的单元边界实现持续主动的防御。

原文链接:https://www.cipherspace.com/infographics/zero-trust-security/

本文转自 https://blog.csdn.net/pengpengjy/article/details/114999815,如有侵权,请联系删除。