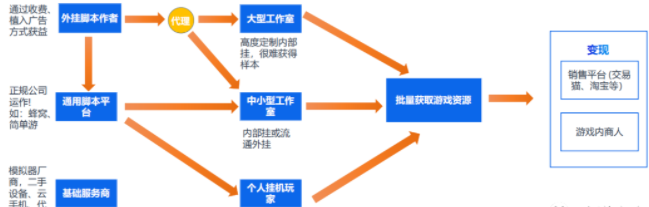

分析外挂样本一般的步骤

- 对外挂样本进行简单的信息分析。

- 分析还原外挂样本具体功能实现方式。

- 分析外挂样本的反检测功能。

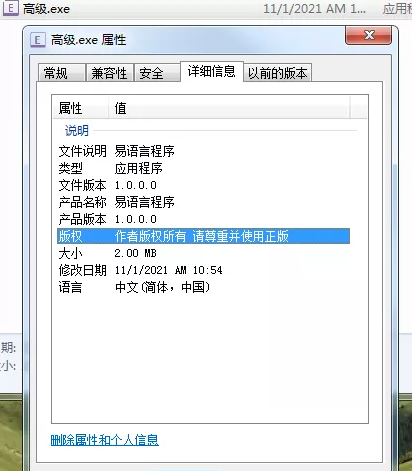

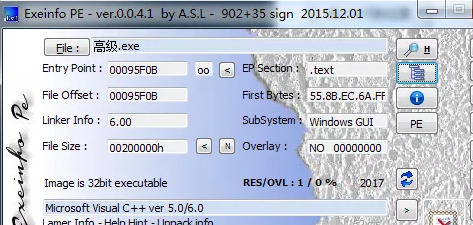

1. 对外挂样本进行简单的信息分析

- 查看文件属性,灰产及外挂的标配语言 “易语言”

- 通过Exeinfo Pe查壳工具进行对外挂样本查壳,看看发现是没加壳的应用程序。(心里突然咯噔了下,收费的外挂竟然都不做点保护,不对自己的程序负责,就直接把程序在市场上裸奔了)

2.分析还原外挂样本具体功能实现方式

2.1 网络验证功能

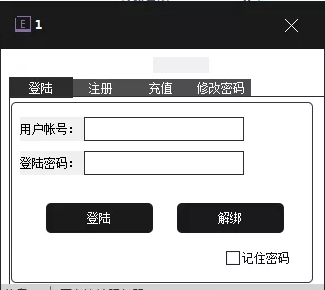

- 外挂一启动(注意:虚拟机环境)的界面就是收费的登陆账号验证,专业点的说也就是网络验证。

- 外挂的网络验证选择方案: 外挂作者一般采用的方案,直接套用现场的的网络验证。很少很少自己又开发外挂又自己写网络验证。

- 接下来我们需要通过逆向分析,分析下这个网络验证是采用什么验证的,是个什么样的实现思路和方法。

- 接着就开始需要借助反汇编工具ollydbg了(这里要感谢下这个伟大的ollydbg工具开发者的赏饭吃,让打工人有个好用的吃饭工具),ollydb一般有两种方式进行动态反汇编调试:1.用ollydbg打开要进行调试的样本。2.通过启动样本,接着进行用ollydbg工具进行附加调试分析。

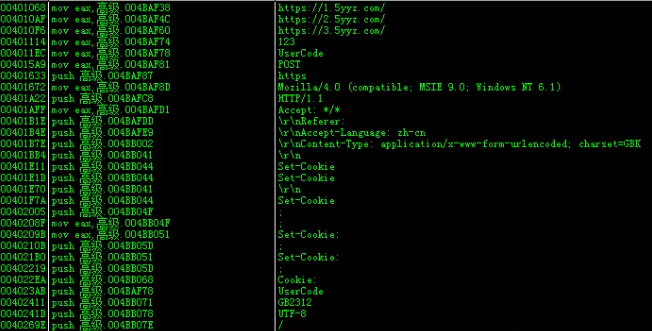

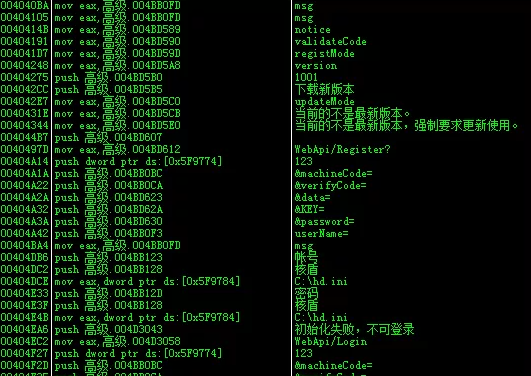

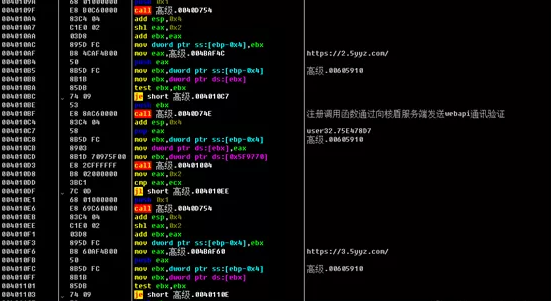

- 附加完直接上字符串分析大法,在ollydbg字符串界面中很明显这里有几个很明显的信息 :5yyz.com的链接地址和核盾的敏感信息。

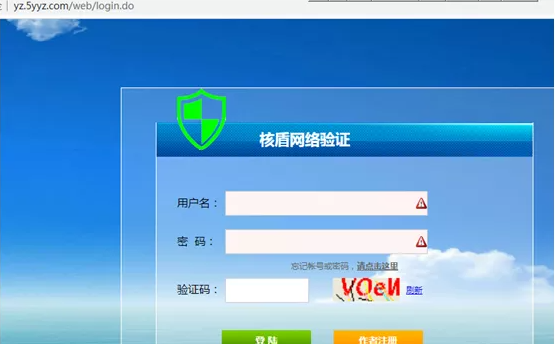

- 一顿分析过后核盾的后台登陆界面就出来了,到这里就够了,就不在进行对这服务器干啥了,不过随手一查下,这服务器直接放在阿里云的

- 既然是逆向了,那么也不能简单的停留在这么肤浅的字符串信息上了,接下来就往下看下这个网络验证的大概实现功能并顺手把这个网络验证简单的用代码给还原下。

- 通过下断点(INT3 函数断点)然后堆栈回溯的方法进行分析(具体的每个详细步骤就不罗列了),最终确认到登陆验证的入口函数是以下的函数。

- 接着结合下静态分析强大的IDA工具(这里也要感谢下IDA开发工具的,让我们破解软件还原代码成为了可能)。直接将外挂样本拖进IDA工具里面,还是一样直接先上字符串查看大法,接着查看字符串的x86汇编代码调用。

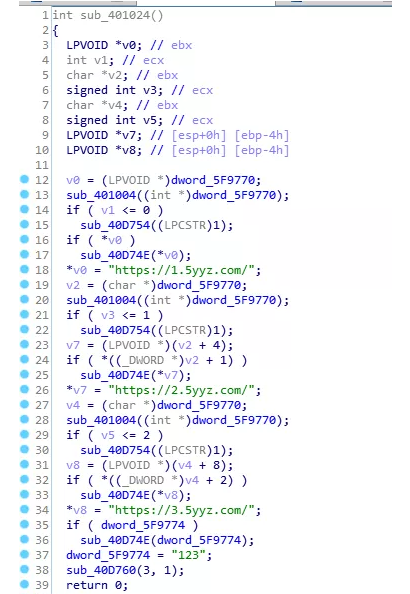

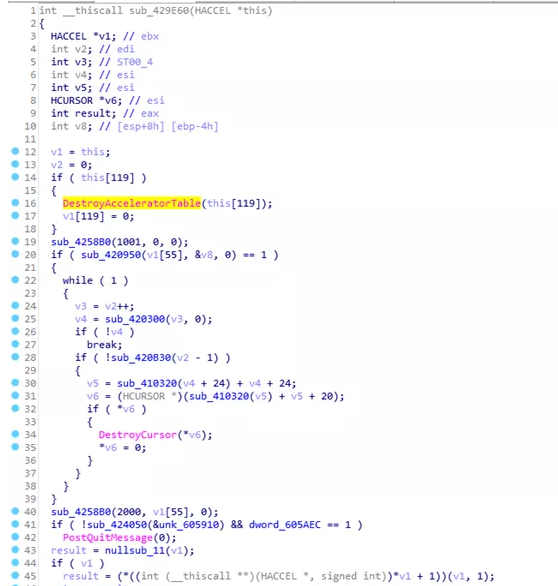

- 再通过IDA中强大的F5功能,将汇编代码转换为伪代码。

- 结合以上ollydbg工具的动态调试和IDA静态分析的伪代码结构,我们可以梳理出,该样本的主要通过调用InternetOpenA、HttpSendRequestA等API函数直接和https进行服务端通讯校验的,接下来将样本的网络验证简单的还原下大概的功能实现。

功能:还原登陆验证向服务端请教的实现

参数:就是直接服务器的url就可以

*/

bool loginSendHttpData(CString url)

{

if(url.IsEmpty())

{

return false;

}

HINTERNET hInternet,hConnect,hRequest;

hInternet = (HINSTANCE)InternetOpenA(NULL, INTERNET_OPEN_TYPE_PRECONFIG, NULL,NULL,NULL);

if(!hInternet)

{

InternetCloseHandle(hInternet);

hInternet = NULL;

return false;

}

hConnect = (HINSTANCE)InternetConnectA(hInternet, url, INTERNET_DEFAULT_HTTPS_PORT, NULL, NULL, INTERNET_SERVICE_HTTP,0,0);

if(!hConnect)

{

if(hConnect)

InternetCloseHandle(hConnect);

if(hInternet)

InternetCloseHandle(hInternet);

}

hRequest = (HINSTANCE)HttpOpenRequestA(hConnect,"POST",url, "HTTP/1.1" ,NULL,NULL, INTERNET_FLAG_RELOAD|INTERNET_FLAG_NO_CACHE_WRITE,0);

bool ret= HttpSendRequestA(hRequest,0,0,0,0);

if(!hRequest)

{

if(hRequest)

InternetCloseHandle(hRequest);

if(hConnect)

InternetCloseHandle(hConnect);

if(hInternet)

InternetCloseHandle(hInternet);

}

return true;

}

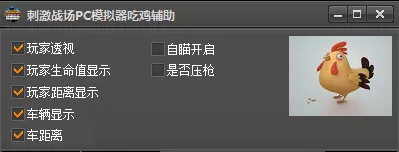

2.2 外挂具体实现功能的前部分

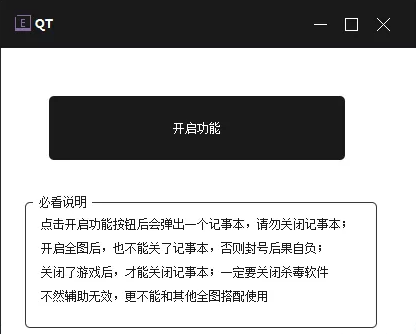

- 先上来一个热乎的外挂登陆后的具体功能实现界面

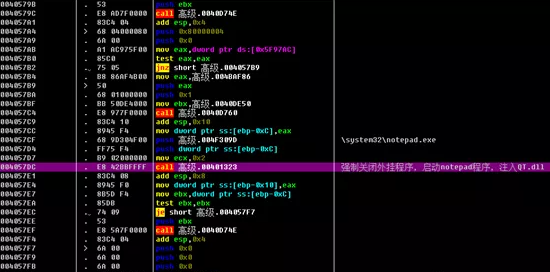

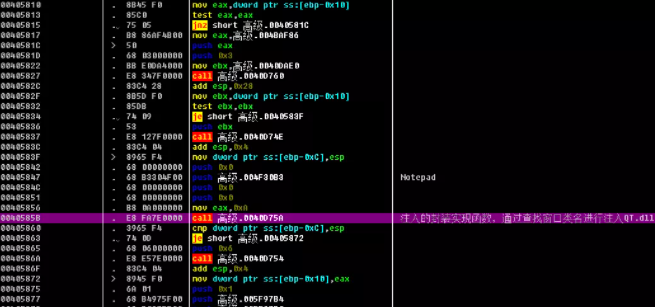

- 以下是ollydbg通过下函数的断点也就是int3断点方式调试,接着分析触发断点下的堆栈数据,通过堆栈数据可以定位到下面的关键函数位置。

- 下面的函数call的主要功能流程:

- 就是通过WinExec启动notepad的程序。

- 启动程序后通过查找notepad程序的窗口类名Notepad获取进程id。

- 通过远程线程方式将真正的外挂模块QT模块注入到notepad程序里面

- 强制关闭掉外挂的主程序。

- 下图是ollydbg定位到外挂功能关键函数的主入口函数。

- 下图是通过ollydgb动态调试后选中的函数。它主要功能是通过查找窗口,实现远程线程注入模块的函数

- 结合强大的静态分析工具IDA,分析定位到外挂它是通过调用底层系统WinExec函数去启动notepad进程,为后续的外挂模块找了一个可以安全注入的宿主程序(将外挂的主要模块放在记事本进程隐藏起来)。

- 通过PostQuitMessage消息机制强制关闭自身的外挂程序(这个是为了防止外挂程序被游戏反外挂检测到的操作)

- 外挂功能一顿操作后终于将最重要的外挂模块通过远程线程方式注入到notepad进程中,这个QT模块也将开启所谓的隐身蹲守模式,独自蹲守着那个一直期待的游戏客户端的启动并将游戏客户端的重要内存数据进行修改。

- 以上就会外挂前部分的功能实现,我们接下来来还原下这外挂的具体实现

- 启动外挂的总流程

void startNotepad()

{

//启动notepad程序

WinExec("\\system32\\notepad.exe",SW_SHOW);

//通过窗口类名获取进程信息

HWND hWnd = FindWindowA(NULL, "Notepad");

DWORD dwPid = 0;

GetWindowThreadProcessId(hWnd, &dwPid);

//远程线程注入dll

InJectNotepad(dwPid, "QT.dll");

//强制关闭外挂程序

PostQuitMessage(WM_QUIT);

}- 注入QT模块到记事本程序的实现

{

if (DllName.IsEmpty())

return false;

HANDLE hProcess = OpenProcess(PROCESS_ALL_ACCESS, FALSE, processId);

if (hProcess == INVALID_HANDLE_VALUE)

return false;

LPVOID pszDllName = VirtualAllocEx(hProcess, NULL, 4096, MEM_COMMIT, PAGE_EXECUTE_READWRITE);

if (NULL == pszDllName)

return false;

bool bRet = WriteProcessMemory(hProcess, pszDllName, DllName, MAX_PATH, NULL);

if(false == bRet)

return false;

HANDLE m_hInjecthread = CreateRemoteThread(hProcess, NULL,0, (LPTHREAD_START_ROUTINE)LoadLibraryA, pszDllName, NULL, NULL);

if (NULL == m_hInjecthread)

return false;

DWORD dw = WaitForSingleObject(m_hInjecthread, -1);

DWORD dwExitCode;

GetExitCodeThread(m_hInjecthread, &dwExitCode);

HMODULE m_hMod = (HMODULE)dwExitCode;

BOOL bReturn = VirtualFreeEx(hProcess, pszDllName, 4096, MEM_DECOMMIT);

if (NULL == bReturn)

return false;

CloseHandle(hProcess);

hProcess = NULL;

return true;

}2.3 外挂具体实现功能的后部分

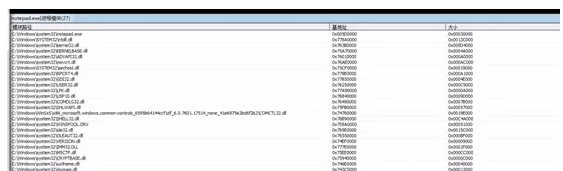

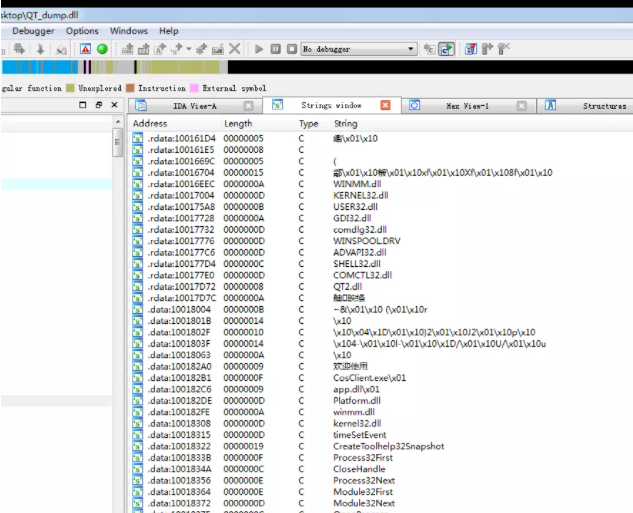

- 接下来我们再看下这个外挂中最重要的QT模块都干了什么事情。

- 遍历当前环境下的所有启动的进程。

- 将对游戏客户端进行远程线程注入修改游戏客户端内存数据以此实现外挂的功能。

- 下图就是QT模块的通过IDA工具简单的截图。

- 我们在把变量当前环境下的进程信息代码也还原下,远程线程注入代码的就不实现了,可以参考下前面的远程线程注入dll方式

//遍历游戏进程名称获取的进程的pid

DWORD GetProcessId(CString pszProcessName)

{

HANDLE hProcess = CreateToolhelp32Snapshot(TH32CS_SNAPPROCESS, 0);

if (INVALID_HANDLE_VALUE == hProcess)

{

return 0;

}

DWORD dwProcessId = 0;

PROCESSENTRY32 process32 = { 0 };

process32.dwSize = sizeof(PROCESSENTRY32);

BOOL bRetProcess = FALSE;

bRetProcess = Process32First(hProcess, &process32);

do

{

if (_tcscmp(pszProcessName, process32.szExeFile) == 0)

{

dwProcessId = process32.th32ProcessID;

break;

}

bRetProcess = Process32Next(hProcess, &process32);

} while (bRetProcess);

CloseHandle(hProcess);

return dwProcessId;

}3.分析外挂样本的反检测功能

- 外挂做了敏感字的规避,也就是外挂样本的窗口标题外挂窗口中没有过多的敏感文字展示。

- 外挂样本通过注入到notepad的宿主进程中在进行操作外挂,也就是没有直接在外挂样本中操作这个功能,也是一个反外挂检测的一个方式。

如何学习呢?有没有免费资料?

今天免费分享 免费分享!

以上大型逆向安全学习资料获取方式:

转发 !

转发 !

转发 !关注我 私信回复关键词:“ 逆向 ” 即可免费领取!