目前SS端最推荐的加密以及obfs混淆如下:

推荐加密方式:aes-256-gcm 、chacha20-ietf-poly1305、aes-128-gcm、aes-192-gcm

(排名分先后)推荐的混淆obfs:首选http、次选tls

注:加密方式推荐是因为AEAD本身有新的特性,另外主推荐aes-256-gcm是因为这个加密实测多数主流设备下都可以通过硬件加解密,减少系统性能资源的依赖。

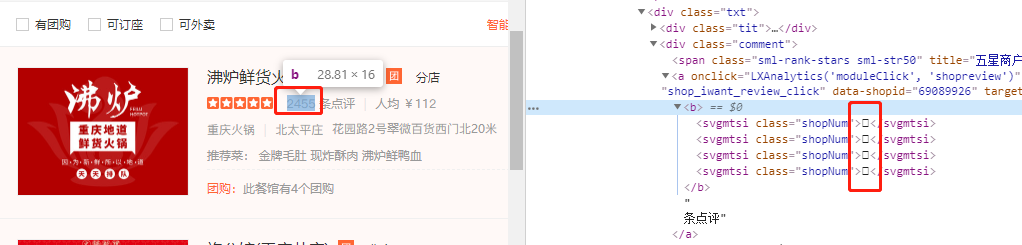

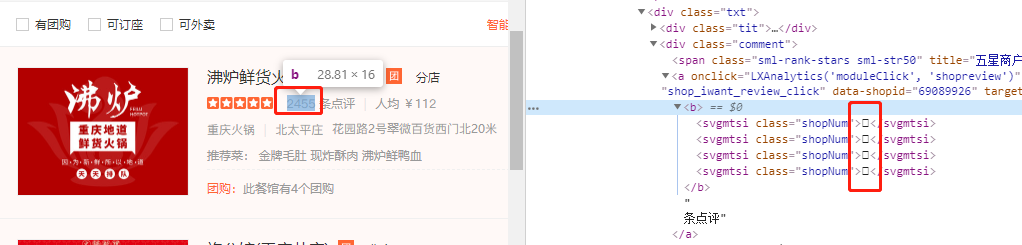

混淆方式理论上tls是最佳,但目前以联通上网记录最直观的结果来看,使用tls混淆会使混淆域名“无效”直接显示代理服务器IP,而http可以正常显示混淆域名,至少看上去达到了伪装的效果,故,目前而言,推荐使用http混淆。

综上所述:

SS最佳推荐加密方式:aes-256-gcm,最佳obfs:http

SSR端最推荐的加密、协议以及obfs混淆如下:

推荐加密方式:chacha20-ietf、aes-128-ctr及其它

推荐的最佳协议:auth_sha1_v4_compatible及其它

推荐的最佳混淆:tls1.2_ticket_auth_compatible及其

目前网络综合环境而言,以上推荐就已经是最佳推荐,最好的组合。那为什么不是auth_chain_a或b? 答案很简单,这2个协议在服务端上并没有上面推荐的协议稳定,并且更耗系统资源,在客户端面对不同网络环境下也一样会出现不稳定的情况,这也就是为什么有的人用了觉得比以前的协议混淆都好,而有的人用了反而会更慢。

带_compatible表示兼容SS原版协议,也就是服务端不用修改协议跟混淆,只要在客户端将协议改为origin;将混淆改为plain,那么它就成了SS。这个在利用SSR玩外服游戏时极为重要,因为增加协议与混淆会增加延迟及一些莫名其妙的问题,所有玩外服游戏时建议按以上修改:协议改为origin,混淆改为plain。