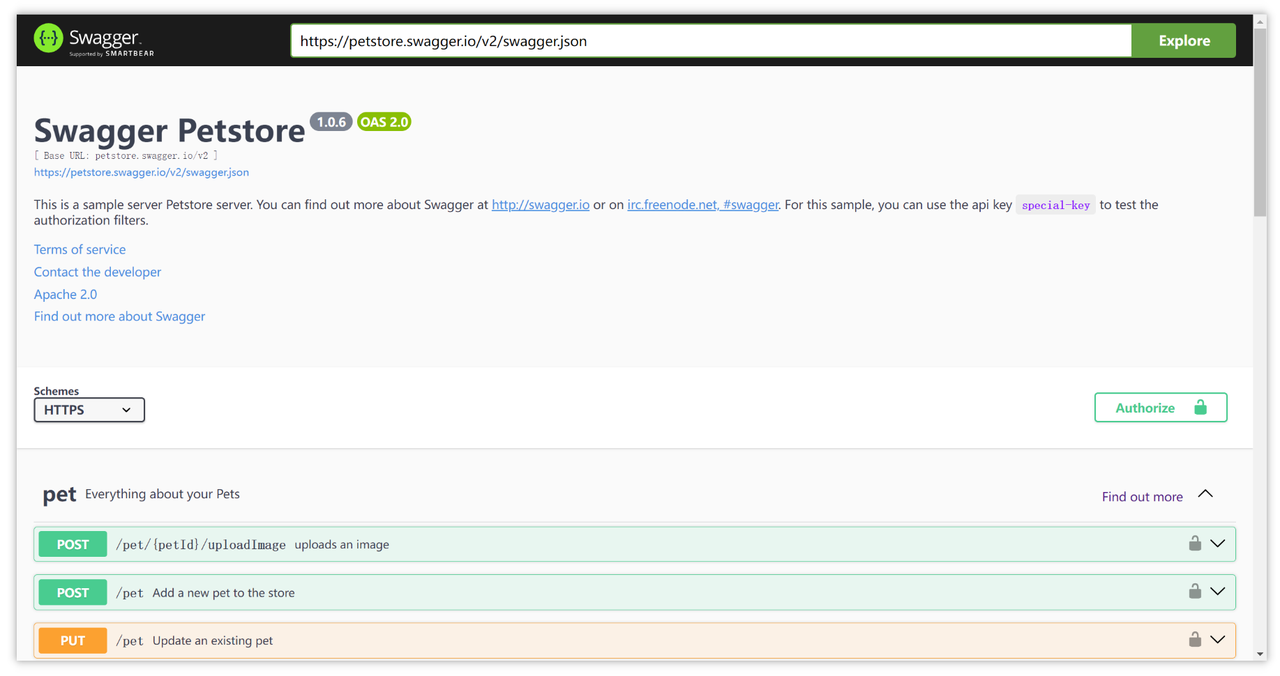

Swagger 是一个用于设计、构建、文档化和使用 RESTful 风格的 Web 服务的开源软件框架。它通过提供一个交互式文档页面,让开发者可以更方便地查看和测试 API 接口。然而,在一些情况下,未经授权的访问可能会导致安全漏洞。本文将介绍如何解决 Swagger API 未授权访问漏洞问题。

未授权访问漏洞基础概念

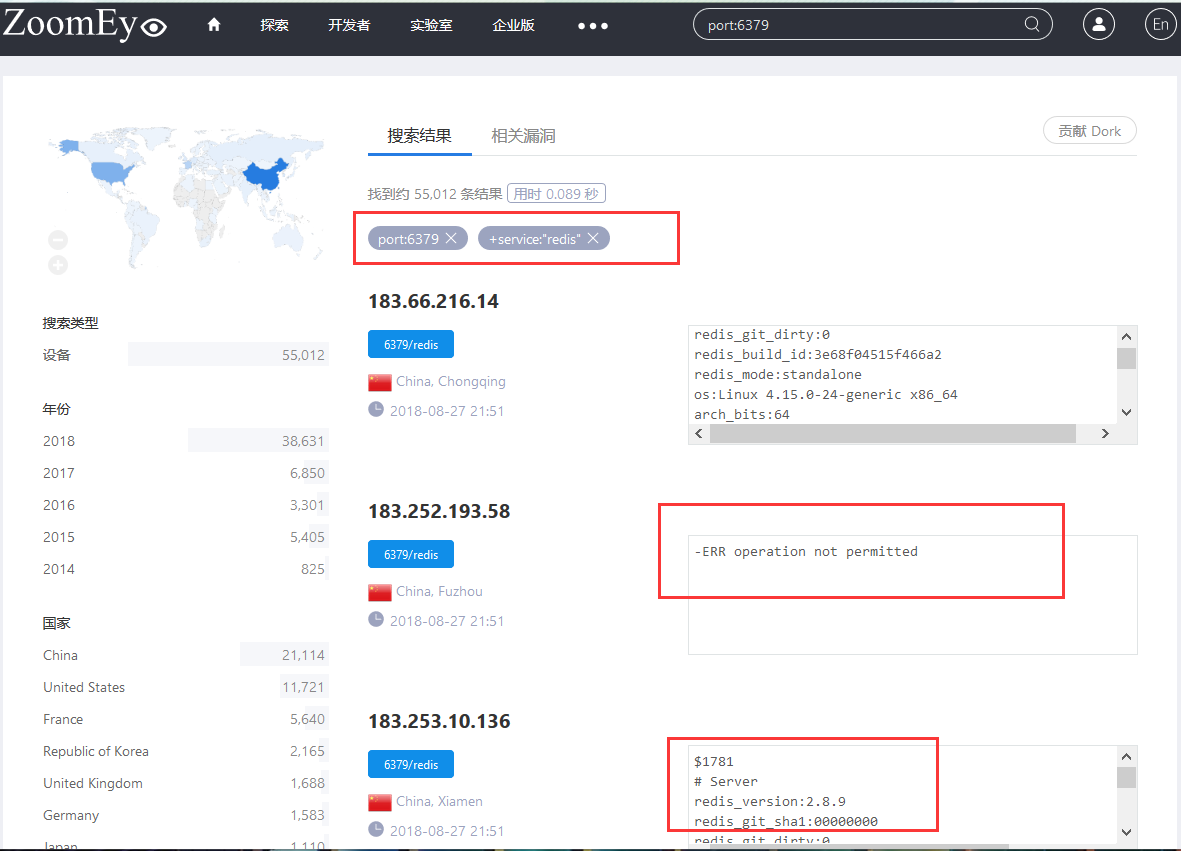

未授权访问漏洞是指未受保护的资源或功能可以被未经授权的用户访问。在 Swagger API 中,如果没有适当的访问控制措施,攻击者可以通过查看 Swagger 文档中的 API 接口和参数,发现和利用未受保护的 API。

为了解决 Swagger API 的未授权访问漏洞,可以采取以下措施:

- 身份验证和授权:实施适当的身份验证和授权机制来限制对 API 的访问。例如,使用 API 密钥、令牌或访问令牌来验证用户的身份并授予适当的权限。

- 访问控制列表(ACL):创建和维护可访问 API 的用户列表,只允许在此列表中的用户访问 API。这可以防止未经授权的用户通过 Swagger API 访问 API 端点。

- API 端点限制:限制对敏感或特权 API 端点的访问。例如,只允许具有特定权限的用户或角色访问这些端点。

- API 文档 安全:确保 Swagger API 文档本身是受保护的,并且只有经过身份验证和授权的用户才能访问。这可以防止攻击者通过查看 Swagger 文档来发现未授权的 API。

- 定期漏洞扫描:定期对 API 进行漏洞扫描和安全性测试,以便及时发现和修复任何可能存在的未授权访问漏洞。

SpringBoot 项目中的配置

在 Spring Boot 中,可以通过以下方法来解决 Swagger API 的未授权访问漏洞:

1、添加 Swagger 依赖:在 pom.xml 文件中,添加 Swagger 的依赖项。

<dependency>

<groupId>io.springfox</groupId>

<artifactId>springfox-swagger2</artifactId>

<version>2.9.2</version>

</dependency>

<dependency>

<groupId>io.springfox</groupId>

<artifactId>springfox-swagger-ui</artifactId>

<version>2.9.2</version>

</dependency>2、配置 Swagger API 文档:在 Spring Boot 主配置类中,添加 Swagger 的配置。

@Configuration

@EnableSwagger2

public class SwaggerConfig {

@Bean

public Docket api() {

return new Docket(DocumentationType.SWAGGER_2)

.select()

.apis(RequestHandlerSelectors.basePackage("com.example.controller"))

.paths(PathSelectors.any())

.build();

}

}这将启用 Swagger 文档,并配置它扫描@Controller 注解的类,并生成 API 文档。

3、添加访问控制:为了限制对 Swagger API 文档的访问,可以添加访问控制设置。例如,只允许经过身份验证的用户访问 API 文档。

@Configuration

@EnableSwagger2

public class SwaggerConfig {

@Bean

public Docket api() {

return new Docket(DocumentationType.SWAGGER_2)

.select()

.apis(RequestHandlerSelectors.basePackage("com.example.controller"))

.paths(PathSelectors.any())

.build()

.securitySchemes(Arrays.asList(apiKey()))

.securityContexts(Arrays.asList(securityContext()));

}

private ApiKey apiKey() {

return new ApiKey("apiKey", "api_key", "header");

}

private SecurityContext securityContext() {

return SecurityContext.builder()

.securityReferences(defaultAuth())

.forPaths(PathSelectors.any())

.build();

}

List<SecurityReference> defaultAuth() {

AuthorizationScope authorizationScope = new AuthorizationScope("global", "accessEverything");

AuthorizationScope[] authorizationScopes = new AuthorizationScope[1];

authorizationScopes[0] = authorizationScope;

return Arrays.asList(new SecurityReference("apiKey", authorizationScopes));

}

}可以根据实际情况进行适当的修改,例如更改访问控制的角色或权限。

4、配置 Spring Security:如果应用程序中使用了 Spring Security,请确保已正确配置以允许或拒绝对 Swagger API 的访问。例如,可以根据角色或权限配置 Spring Security 规则。

通过这些步骤,可以保护 Swagger API 免受未授权访问漏洞的威胁,并提供适当的访问控制机制。同时也要确保定期漏洞扫描和安全性测试,以及密切关注 Swagger 和 Spring Boot 的最新安全更新和建议。

注意事项

在解决 Swagger API 未授权访问漏洞时,有几个注意事项需要考虑:

- 仅允许授权用户访问 Swagger API:确保只有经过身份验证和授权的用户或角色可以访问 Swagger API 文档和相关端点。不要将 Swagger 文档公开到公共网络中。

- 仔细评估访问控制设置:在配置 Swagger 时,使用适当的访问控制设置来限制对 API 的访问。确保仅公开必要的端点,同时还允许进行授权和身份验证。

- 注意敏感信息的泄漏:在 Swagger 文档中,确保没有泄漏敏感信息,如数据库连接字符串、密码等。审查和删除可能存在的敏感信息。

- 考虑其他安全措施:除了访问控制之外,考虑其他安全措施,如防火墙、IP 白名单、DDoS 防护等,以提供更强的安全保护。

其他解决方案

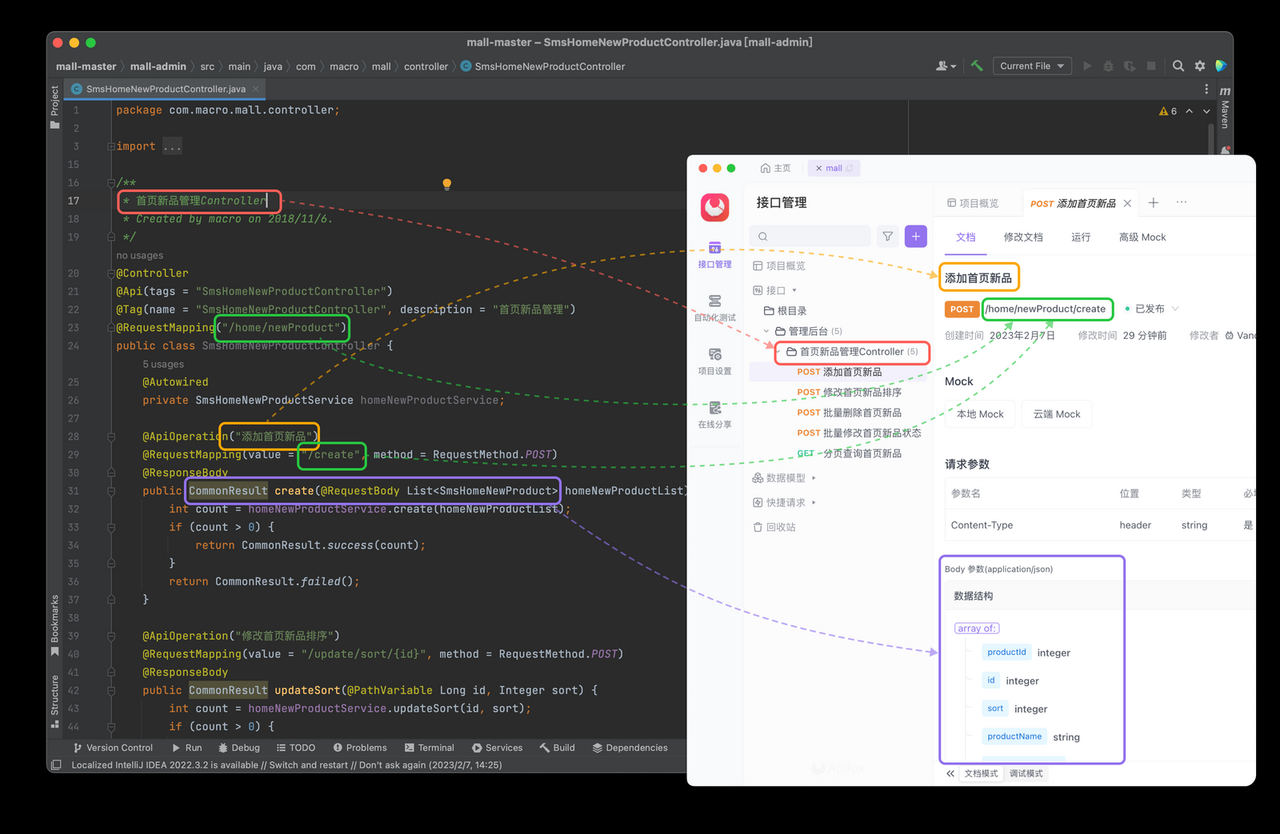

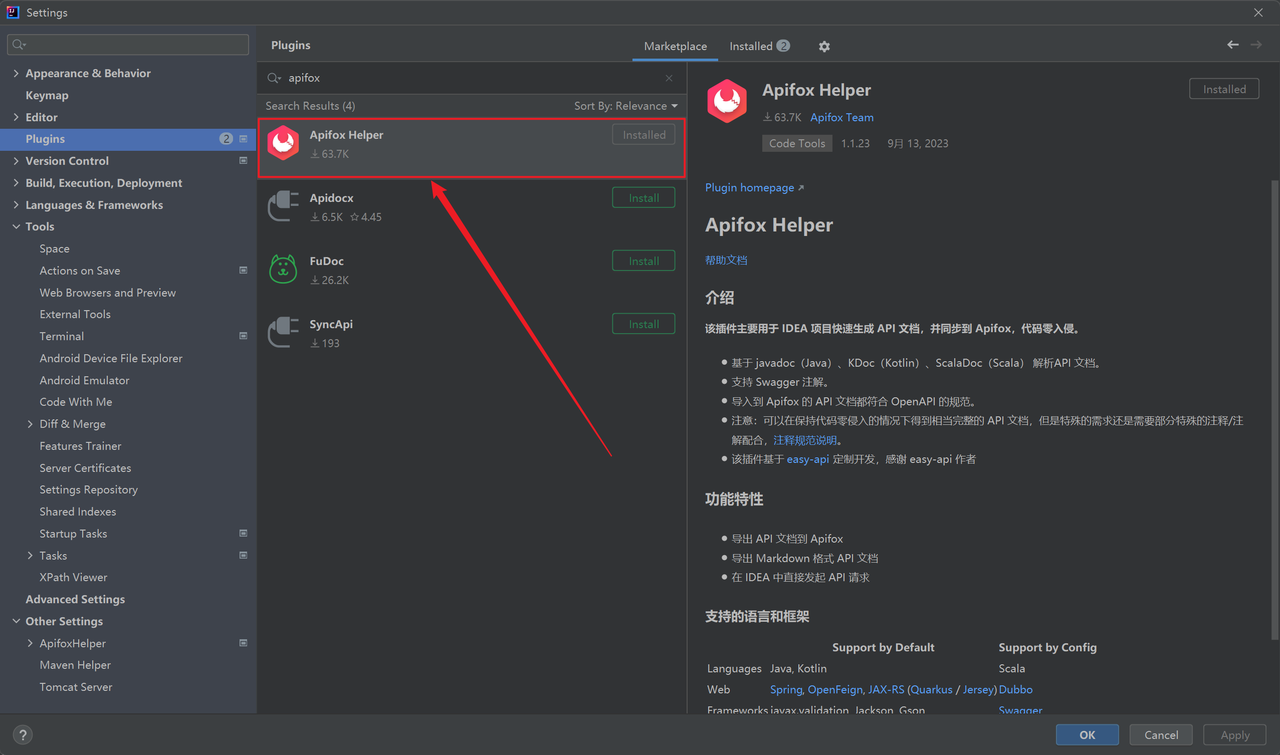

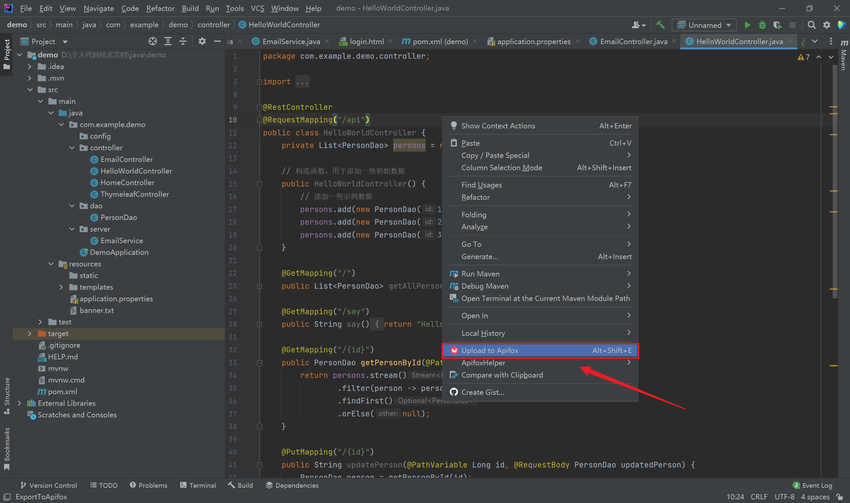

Swagger 管理接口有时很不方便,缺乏一定的安全性和团队间的分享协作,你也试试 Apifox 的 IDEA 插件。你可以在 IDEA 中自动同步 Swagger 注解到 Apifox,一键生成接口文档,多端同步,非常方便测试和维护,这样就可以迅速分享 API 给其他小伙伴。

Apifox 的 IDEA 插件可以自动解析代码注释,并基于 Javadoc、KDoc 和 ScalaDoc 生成 API 文档。该平台支持 Spring Boot、Swagger 和 JAX-RS 等协议和框架。通过 IntelliJ IDEA 的 Apifox Helper 插件,开发人员可以在不切换工具的情况下将他们的文档与 Apifox 项目同步。

当在 IDEA 项目中有接口信息变动,只需右键点击「 Upload to Apifox」一键即可完成同步,无需奔走相告。 团队成员可在 Apifox 中看到同步后的最新内容。

知识扩展:

参考链接:

- Swagger 官方文档:https://swagger.io/docs/

- SpringFox 官方文档:https://springfox.github.io/springfox/docs/current/